Protezione dei backup di Microsoft 365 con la crittografia cloud

Microsoft 365 è una piattaforma cloud ampiamente utilizzata per la comunicazione e la collaborazione. I dati degli utenti di Office 365 possono includere informazioni sensibili, motivo per cui è importante proteggerli da violazioni e fughe di dati.

La crittografia di Office 365 viene utilizzata per proteggere i dati degli utenti nel cloud Microsoft e durante la comunicazione con i server Microsoft. Questo post del blog spiega la crittografia di Microsoft 365 e i suoi diversi casi d’uso, incluso come configurare la crittografia per i backup di Microsoft 365.

Che cos’è la crittografia di Office 365?

La crittografia è un meccanismo di sicurezza per i dati che funziona trasformandoli da un formato leggibile, noto come testo in chiaro, in un formato illeggibile, noto come testo cifrato. Questa trasformazione dei dati viene ottenuta utilizzando un algoritmo di crittografia e una chiave di crittografia. La chiave è un’informazione specifica che determina il modo in cui i dati vengono codificati. Solo gli utenti in possesso della chiave di decrittografia corretta possono invertire il processo, convertendo il testo cifrato nella sua forma originale di testo in chiaro.

Il processo di crittografia inizia con il testo in chiaro, ovvero i dati originali leggibili. Quando viene applicata la crittografia, l’algoritmo utilizza la chiave di crittografia per convertire il testo in chiaro in testo cifrato. Il testo cifrato viene generato come una combinazione casuale di caratteri e non è comprensibile senza la chiave di decrittografia corrispondente. La forza della crittografia dipende da diversi fattori, tra cui la complessità dell’algoritmo e la lunghezza della chiave, con chiavi più lunghe che generalmente forniscono una crittografia più forte.

In Microsoft 365, La crittografia svolge un ruolo fondamentale nella protezione dei dati, soprattutto nell’ambiente cloud, dove i dati vengono spesso archiviati, elaborati e trasmessi tramite Internet. Quando i dati sono crittografati, anche se intercettati da persone non autorizzate o malintenzionate, questi non possono essere letti o utilizzati in modo improprio senza la chiave di decrittografia. Ciò è fondamentale per proteggere informazioni sensibili come e-mail, documenti e dati personali da fughe e violazioni.

La crittografia è importante in Microsoft 365 e nel cloud perché fornisce un solido livello di sicurezza e garantisce la privacy dei dati e la conformità alle normative. Aiuta le organizzazioni a proteggere le loro informazioni sensibili, a rispettare i requisiti legali relativi alla protezione dei dati e a mantenere la fiducia dei clienti.

Come funziona la crittografia in Microsoft 365?

Il processo di crittografia all’interno di Microsoft 365 avviene in varie fasi:

- Quando i dati vengono trasmessi dal dispositivo di un utente ai server cloud Microsoft, vengono crittografati durante il trasferimento su Internet utilizzando protocolli come TLS (Transport Layer Security). Ciò garantisce che tutti i dati intercettati durante la trasmissione rimangano sicuri.

- Una volta che i dati arrivano ai data center Microsoft, vengono crittografati a riposo utilizzando algoritmi di crittografia avanzati come AES-256. Ciò significa che anche se l’archivio fisico in cui risiedono i dati viene compromesso, i dati stessi rimangono protetti.

- I dati inattivi, come i file archiviati nelle cassette postali di Exchange Online, OneDrive for Business e SharePoint Online, vengono crittografati utilizzando BitLocker, che protegge interi volumi di disco sui server.

- Inoltre, i singoli file vengono crittografati utilizzando la crittografia per singolo file, con Azure Storage Service Encryption (SSE) e crittografia AES a 256 bit, uno degli algoritmi di crittografia più potenti disponibili.

- La crittografia delle e-mail all’interno di Microsoft 365, in particolare in Exchange Online, è gestita tramite Office Message Encryption (OME). Ciò consente di crittografare e proteggere le e-mail utilizzando tecnologie di crittografia come S/MIME (Secure/Multipurpose Internet Mail Extensions) e IRM (Information Rights Management), che consentono anche il controllo dell’accesso ai dati. Per ulteriori informazioni, consultare Crittografia dei messaggi in Microsoft 365 nel nostro post.

- Inoltre, la crittografia controllata dal cliente consente alle organizzazioni di utilizzare le proprie chiavi di crittografia, gestite tramite Azure Key Vault, fornendo un ulteriore livello di controllo e sicurezza.

Gli amministratori di sistema hanno a disposizione vari strumenti e dashboard per gestire e monitorare le impostazioni di crittografia. Gli amministratori possono utilizzare Microsoft 365 Security & Compliance Center e il Microsoft 365 Admin Center per configurare i criteri di crittografia, gestire le chiavi dei clienti e monitorare le attività relative alla crittografia all’interno della propria organizzazione.

Inoltre, Microsoft fornisce regolarmente rapporti sulla trasparenza e dispone di certificati di conformità per garantire agli amministratori di sistema che le pratiche di crittografia siano in linea con gli standard globali. Queste includono certificati ISO 27001, SOC 1, SOC 2 e conformità al GDPR.

Aggiornamento crittografico di Microsoft 365

L’introduzione di AES-256 CBC (modalità Cipher Block Chaining) in Microsoft 365 nel 2023 ha segnato un significativo miglioramento nella crittografia dei dati. AES-256 è uno standard di crittografia robusto e l’uso della modalità CBC aggiunge un ulteriore livello di complessità e sicurezza concatenando ogni blocco di testo cifrato a quello precedente, il che aiuta a prevenire alcuni tipi di attacchi crittografici.

Per gli amministratori di sistema, questa transizione ha richiesto un attento esame delle politiche di crittografia dei dati esistenti per verificare e garantire che i loro strumenti di gestione e monitoraggio della crittografia fossero in grado di gestire lo standard di crittografia aggiornato. Gli amministratori dovevano confermare che eventuali chiavi o politiche di crittografia personalizzate fossero compatibili con la nuova modalità AES-256 CBC per evitare potenziali conflitti o problemi.

Microsoft ha fornito documentazione e strumenti per assistere in questo processo, garantendo che gli amministratori potessero mantenere la conformità e la sicurezza senza un intervento manuale significativo. Microsoft ha assicurato che questa modifica fosse trasparente per la maggior parte degli utenti, con un impatto minimo sulla configurazione esistente. L’aggiornamento è stato implementato in modo tale che i dati esistenti fossero ricriptati utilizzando AES-256 CBC senza interrompere l’accesso o la funzionalità di Microsoft 365.

Le applicazioni di Microsoft Office 2013, 2016, 2019 e 2021 devono essere riconfigurate per utilizzare la modalità AES256-CBC utilizzando i criteri di gruppo in Windows o i criteri cloud in Microsoft 365. A partire dalla versione 16.0.16327 delle app Microsoft 365, la modalità AES256-CBC è utilizzata per impostazione predefinita.

Se si utilizza Microsoft Exchange Server, gli amministratori devono installare una correzione rapida. Se Azure Rights Management Connector Service viene utilizzato con Exchange Server, si consiglia agli amministratori di eseguire lo script GenConnectorConfig.ps1 fornito da Microsoft su ogni server Exchange.

Crittografia per i dati inattivi e in transito

La crittografia per i dati inattivi e in transito è una misura di sicurezza fondamentale in Microsoft 365, con lo scopo di proteggere le informazioni sensibili da accessi non autorizzati e violazioni. Analizziamo come viene applicata la crittografia in entrambi gli scenari all’interno dell’ambiente Microsoft 365.

Dati inattivi

I dati inattivi sono informazioni archiviate su un supporto fisico, come un disco rigido o un servizio di storage sul cloud, e non vengono trasmessi attivamente attraverso le reti. In Microsoft 365, i dati inattivi vengono crittografati per garantire che, anche se l’archiviazione fisica viene compromessa, i dati rimangano protetti.

Esempi di crittografia dei dati inattivi in Microsoft 365 includono:

- File su SharePoint e OneDrive. Quando gli utenti archiviano file in SharePoint Online o OneDrive for Business, questi file vengono crittografati utilizzando Azure Storage Service Encryption (SSE). Microsoft 365 utilizza AES-256, uno standard di crittografia avanzato, per crittografare ogni file e garantire la sicurezza sul server. Inoltre, BitLocker viene utilizzato per crittografare l’intero disco in cui risiedono i dati, fornendo un ulteriore livello di sicurezza.

- Messaggi e-mail in Exchange Online. Le e-mail archiviate nelle caselle di posta di Exchange Online vengono crittografate utilizzando una combinazione di BitLocker e crittografia per singolo file con AES-256. Ciò significa che l’intero database delle caselle di posta viene crittografato e che anche ogni singolo messaggio e-mail viene crittografato individualmente, garantendo la sicurezza delle e-mail archiviate.

Dati in transito

I dati in transito sono informazioni che vengono attivamente trasmesse su una rete, ad esempio i dati inviati tra il dispositivo di un utente e i server Microsoft o tra i data center Microsoft. La crittografia in transito protegge questi dati dall’intercettazione o dall’alterazione durante la trasmissione.

Esempi di crittografia dei dati in transito in Microsoft 365 includono:

- Messaggi e-mail. Quando le e-mail vengono inviate da un utente a un altro, vengono crittografate in transito utilizzando Transport Layer Security (TLS). TLS garantisce che il contenuto delle e-mail sia protetto quando questi dati vengono trasferiti su Internet, impedendo l’accesso non autorizzato da parte di intercettatori. Per una maggiore sicurezza, è possibile applicare la crittografia dei messaggi di Office (OME) alle e-mail, consentendo una crittografia che persiste anche se l’e-mail viene inoltrata al di fuori dell’organizzazione.

- Riunioni online (Microsoft Teams). Durante le riunioni online condotte tramite Microsoft Teams, i dati quali video, audio e file condivisi vengono crittografati durante il trasferimento utilizzando TLS e Secure Real-time Transport Protocol (SRTP). Questi protocolli garantiscono che tutte le comunicazioni durante una riunione siano protette da intercettazioni o manomissioni.

Preparazione per la crittografia dei backup su cloud

I dati di Microsoft 365 sono fortemente crittografati nel cloud Microsoft, il che migliora il livello di sicurezza complessivo, come menzionato in precedenza. Il backup dei dati di Microsoft 365 è una parte importante di una strategia di protezione dei dati ed è altamente raccomandabile eseguire regolarmente il backup dei dati di Microsoft 365. I dati di backup possono essere trasferiti tramite la rete e archiviati nella ubicazione di destinazione in forma crittografata o non crittografata.

I backup non crittografati possono rappresentare una vulnerabilità per l’intero ambiente. Sebbene i dati Microsoft 365 siano crittografati sui server Microsoft nel cloud e durante il trasferimento, gli aggressori possono violare i backup Microsoft 365 non crittografati. I backup crittografati di Microsoft 365 sono più sicuri.

NAKIVO Backup & Replication è una soluzione di protezione dei dati aziendali che supporta la crittografia dei backup, compresa la crittografia dei backup per Microsoft 365. È possibile crittografare l’intero repository di backup o abilitare la crittografia per ogni singolo lavoro di backup.

Esistono tre scenari principali per l’archiviazione dei backup crittografati di Microsoft 365 nel cloud con la soluzione NAKIVO:

- Creazione di un repository di backup in un bucket Amazon S3 o un archivio oggetti simile compatibile con S3. Un Transporter distribuito in Amazon Web Services (AWS) viene utilizzato per la comunicazione con un Director e il trasferimento dei dati al repository di backup S3.

- Creazione di un repository di backup in un’istanza di Amazon EC2. In questo caso, è possibile distribuire la soluzione completa di NAKIVO Backup & Replication & in un’istanza di Amazon EC2, che è una macchina virtuale (VM) in AWS. In alternativa, è possibile distribuire un’istanza di Amazon EC2 con Transporter e repository di backup per archiviare i backup crittografati nel cloud AWS, mentre Director viene distribuito in-premises e dispone di una connessione di rete con il Transporter in AWS. Si consiglia di distribuire un Transporter Linux per immutabilità supporto.

- Distribuzione di una soluzione completa di NAKIVO Backup & Replication con un repository di backup su una VM in un cloud Azure o in un altro cloud pubblico.

Vediamo come archiviare i backup crittografati di Microsoft 365 in Amazon S3. In uno dei nostri precedenti post sul blog, abbiamo trattato come configurare i backup di Microsoft 365 in Amazon S3 utilizzando i dati di SharePoint Online per la procedura dettagliata. Il flusso di lavoro per creare backup crittografati di Microsoft 365 in Amazon S3 include gli stessi passaggi di configurazione, ad eccezione dell’ultimo passaggio (Opzioni) per abilitare la crittografia. Fare riferimento a questo post per configurare l’ambiente per un backup in Amazon S3. In questo post del blog ci concentriamo sulla configurazione della crittografia dei backup di Microsoft 365 e trattiamo solo brevemente i passaggi preliminari.

Preparazione per un backup crittografato di Microsoft 365 in Amazon S3

Esegui i passaggi di preparazione obbligatori se non li hai già eseguiti in precedenza:

- Creare un bucket in Amazon S3 da utilizzare come repository di backup nel cloud AWS. Abilitare il versioning degli oggetti e il blocco degli oggetti Amazon S3 per il bucket per poter utilizzare l’immutabilità del backup in NAKIVO Backup & Replication per i punti di ripristino inviati a questo bucket.

Per abilitare il blocco degli oggetti S3, seleziona il tuo bucket, vai alla scheda Proprietà e nella sezione Blocco oggetti , fai clic su Modifica. Seleziona Abilita, leggi l’avvertenza, conferma di averla compresa e premi Salva le modifiche.

- Aggiungi AWS all’inventario NAKIVO. È necessario disporre di un account AWS e generare le chiavi di accesso AWS.

- Aggiungere Microsoft 365 all’inventario. Quando si aggiunge un account Microsoft 365, è possibile selezionare tutti i servizi Microsoft 365 supportati da sottoporre a backup oppure selezionare servizi specifici (ad esempio, Exchange Online e OneDrive for Business).

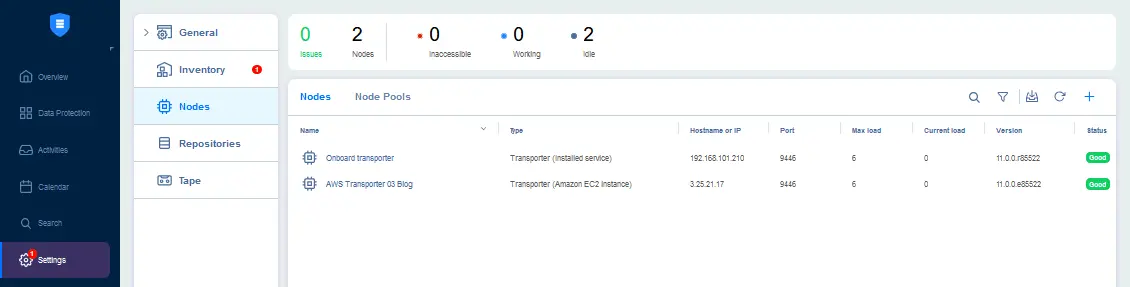

- Distribuire un NAKIVO Transporter in AWS o su un computer locale. In questo esempio, distribuiamo un Transporter in AWS. Selezioniamo la regione AWS necessaria, il tipo di istanza e altre impostazioni. Il Transporter viene utilizzato per la comunicazione con il Director e il trasferimento dei dati di backup in Amazon S3, nonché per il ripristino dei dati dal bucket.

- Creare un repository di backup in un bucket Amazon S3. È necessario selezionare una regione AWS e il Transporter assegnato che è stato implementato in AWS.

L’ambiente è pronto per creare un lavoro di backup di Microsoft 365 e archiviare i backup crittografati nel cloud Amazon S3.

Preparazione per un backup crittografato di Microsoft 365 su EC2

Se è necessario eseguire il backup dei dati di Microsoft 365 e archiviare questi dati crittografati nel cloud ma non nei bucket Amazon S3, prendere in considerazione questo approccio alternativo. Per semplicità, nel nostro esempio, la soluzione completa di NAKIVO Backup & Replication (Director, Transporter e repository di backup) è distribuita in un’istanza di EC2.

A seconda dei vostri requisiti, sono disponibili diverse opzioni di implementazione , come l’implementazione della soluzione completa NAKIVO Backup & Replication su una VM in Azure o altri ambienti cloud o su una macchina locale e l’utilizzo di un repository di backup in un cloud pubblico.

- Implementare NAKIVO Backup & Replication come istanza di Amazon EC2 da un’immagine di macchina Amazon (AMI). Se si utilizza un altro cloud, installare la soluzione completa di NAKIVO Backup & Replication & Replication su una VM nel cloud.

- Se non è presente un repository onboard, crea un repository di backup della cartella locale (sul Transporter assegnato) sulla VM in cui è installata la soluzione NAKIVO.

- Aggiungi il tuo account Microsoft 365 all’inventario NAKIVO.

Ora sei pronto per creare un lavoro di backup di Microsoft 365 e archiviare i backup crittografati in un repository di backup cloud.

Creazione di un backup crittografato di Microsoft 365

Dopo aver configurato l’ambiente, inclusi l’inventario NAKIVO, Transporter e il repository di backup, è necessario creare un nuovo lavoro di backup per il backup di Microsoft 365.

- Nell’interfaccia web della soluzione NAKIVO, andare su Protezione dei dati, fare clic su + e fare clic su Backup per Microsoft 365.

- Nel primo passaggio della procedura guidata del nuovo lavoro di backup, selezionare gli elementi da proteggere. È possibile selezionare gli elementi in base ai servizi precedentemente aggiunti all’inventario NAKIVO (Exchange Online, OneDrive, SharePoint, Teams). In questo esempio, eseguiamo il backup di Microsoft OneDrive e della cassetta postale dell’utente.

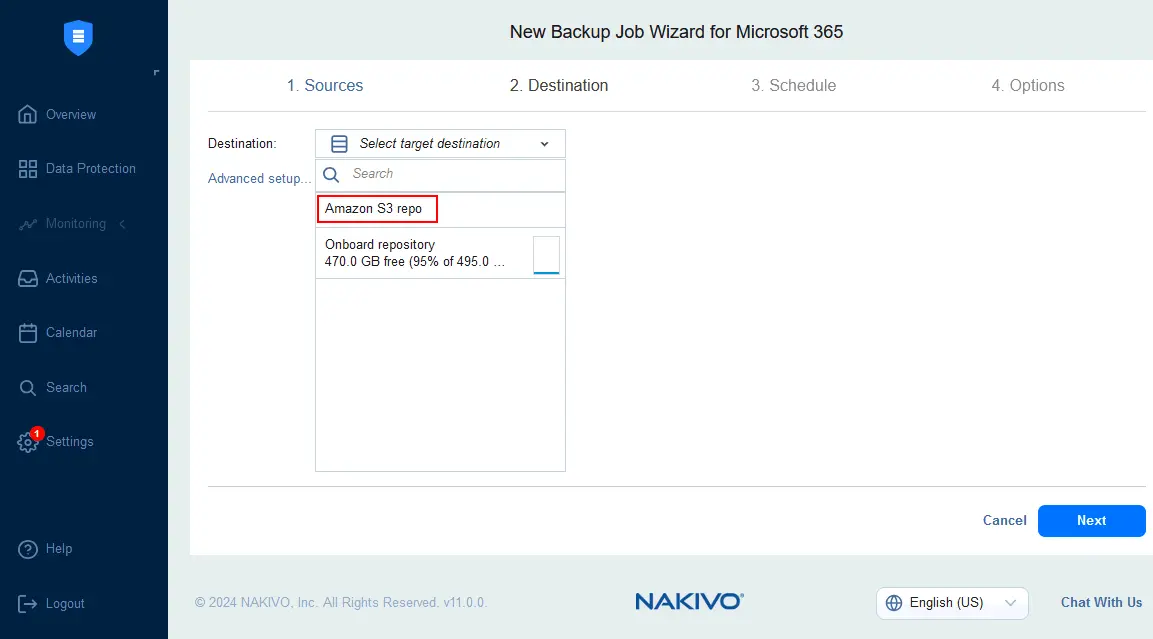

- Selezionare una destinazione di backup. È possibile selezionare uno dei repository di backup aggiunti in precedenza alla configurazione della soluzione NAKIVO. Selezionare il repository Amazon S3 per archiviare i punti di ripristino di Microsoft 365 come dati crittografati in un bucket Amazon S3. Questo è uno degli scenari più razionali per archiviare backup crittografati di Microsoft 365 in un cloud pubblico.

- Configurare le impostazioni di pianificazione e conservazione per il lavoro di backup di Microsoft 365. È possibile aggiungere più pianificazioni, ad esempio giornaliere, settimanali e mensili, nonché implementare il criterio di conservazione GFS.

Notare la casella di controllo dell’immutabilità per ogni pianificazione. Come ricorderete, abbiamo abilitato la funzione Amazon S3 Object Lock all’inizio del processo di configurazione dell’ambiente. L’immutabilità del backup migliora significativamente la sicurezza insieme alla crittografia dei backup. Se il ransomware ottiene l’accesso ai dati di backup, non può modificare, danneggiare o eliminare i dati di backup immutabili.

- Configurare le opzioni del lavoro di backup di Microsoft 365. In questa fase, è necessario impostare la crittografia dei backup di Microsoft 365. Immettere il nome del lavoro di backup, ad esempio Backup crittografia Office 365 01. Impostare l’opzione Crittografia dei backup su Abilitata. Quindi, fare clic su Impostazioni per configurare la crittografia dei backup di Microsoft 365.

NOTA: se si abilita la crittografia dei backup, i dati vengono crittografati sul lato sorgente. I dati crittografati vengono trasferiti sulla rete e archiviati in un repository di backup in formato crittografato.

- Impostare una password per la crittografia dei backup di Microsoft 365. È anche possibile selezionare una password creata in precedenza nella soluzione NAKIVO. Immettere una password e ripeterla. Inserisci una descrizione per la password attuale, ad esempio Microsoft Crittografia di Office 365 per il backup.

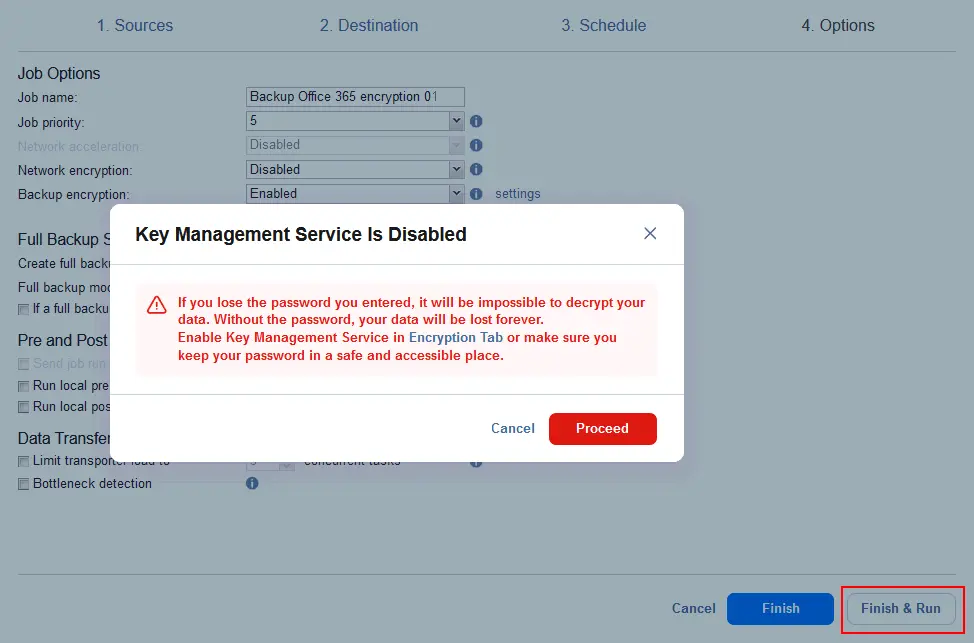

In alternativa, puoi configurare un servizio di gestione delle chiavi come AWS Key Management Service (KMS) per la crittografia dei backup e per ripristinare l’hash della password nel caso in cui la si dimentichi. Accedere a Procedere.

- Viene visualizzato un messaggio di notifica perché in questo esempio non stiamo utilizzando il servizio di gestione delle chiavi quando impostiamo la crittografia dei backup. Leggere la notifica e assicurarsi di conservare in modo sicuro la password di crittografia. Fare clic su Procedere e premere Terminare & Eseguire per eseguire il lavoro di backup per Microsoft 365 con crittografia.

- Controllare l’ambito e la pianificazione del lavoro di backup per eseguire immediatamente il lavoro di backup e fare clic su Eseguire.

L’approccio alternativo

Se si distribuisce NAKIVO Backup & Replication (soluzione completa o Transporter con repository di backup) su una VM nel cloud (AWS, Azure o un altro cloud pubblico), il flusso di lavoro per la creazione di un nuovo processo di backup di Microsoft 365 è diverso nella fase di selezione della destinazione del backup. Per configurare un processo di backup crittografato di Microsoft 365 in questo scenario, procedere come segue:

- Nell’interfaccia web della soluzione NAKIVO, andare su Protezione dei dati, clicca su + e premi Backup per Microsoft 365.

- Al Origini passaggio della procedura guidata di backup, selezionare gli elementi di Office 365 di cui eseguire il backup, come le e-mail degli utenti, OneDrive, i siti SharePoint, Teams, ecc.

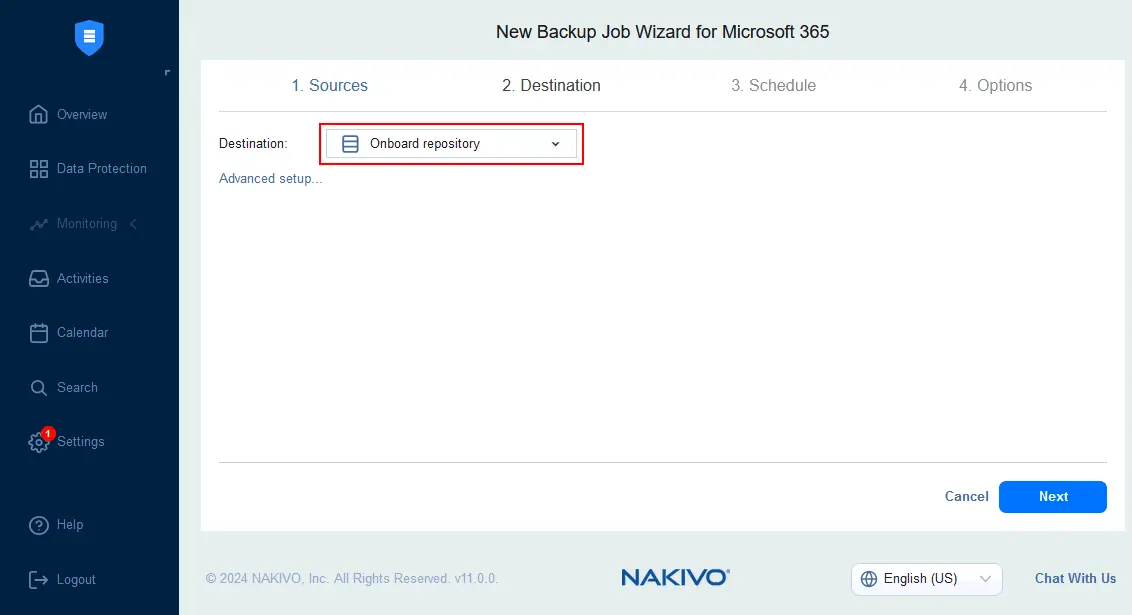

- Al Destinazione , selezionare un repository di backup in cui archiviare il backup crittografato di Microsoft 365. In questo esempio, selezioniamo il repository onboard integrato poiché utilizziamo la soluzione completa di NAKIVO Backup & Replication (Director, Transporter e Backup Repository) installata su una VM nel cloud. Utilizzando questa configurazione, possiamo archiviare i backup crittografati nel cloud.

- Configurare le impostazioni di pianificazione e conservazione, come spiegato nell’esempio precedente. Si consiglia di abilitare l’immutabilità del backup selezionando la casella di controllo Immutabile per e impostando il numero di giorni. L’immutabilità del backup è supportata per i repository di backup assegnati a un Linux Transporter.

- Infine, configurare la crittografia dei backup di Microsoft 365 nella fase Opzioni della procedura guidata del nuovo lavoro di backup. Immettere un nome da visualizzare per il lavoro di backup, ad esempio Backup Crittografia di Office 365 02. Selezionare Abilitato per un Crittografia dei backup opzioni e premi Impostazioni.

- Crea una nuova password di crittografia dei backup o seleziona una password salvata se non utilizzi un servizio di gestione delle chiavi. Infine, procedi e premi il pulsante Termina & Esegui al punto Opzioni per salvare le impostazioni del lavoro di backup e creare un backup per Microsoft 365. I dati crittografati vengono trasferiti e archiviati in un repository di backup nel cloud.

Configurazione della copia di backup nel cloud

L’approccio comune consiste nel eseguire il backup dei dati di Microsoft 365 in un repository di backup locale (on-premises), quindi creare una copia di backup e inviarla a un cloud pubblico, come Amazon S3 o l’Archiviazione BLOB di Azure. In entrambi i casi, è possibile abilitare la crittografia dei backup con la soluzione NAKIVO. Il vantaggio di questo metodo è che il backup locale può essere creato rapidamente e quindi copiato sul cloud.

Vediamo come configurare una copia di backup dei dati di Microsoft 365 sul cloud. In questo esempio, abbiamo un backup per Microsoft 365 archiviato in un repository di backup integrato.

- Vai a Protezione dei dati, fai clic su + e premi Copia di backup.

- Seleziona il backup di Microsoft 365 archiviato in un repository di backup locale. È possibile selezionare più backup e selezionare oggetti personalizzati dai backup. Premi Avanti per continuare.

- Selezionare una destinazione per la copia di backup. Selezioniamo un repository in Amazon S3.

- Configurare le opzioni di pianificazione e conservazione. In questa fase è possibile abilitare l’immutabilità del backup.

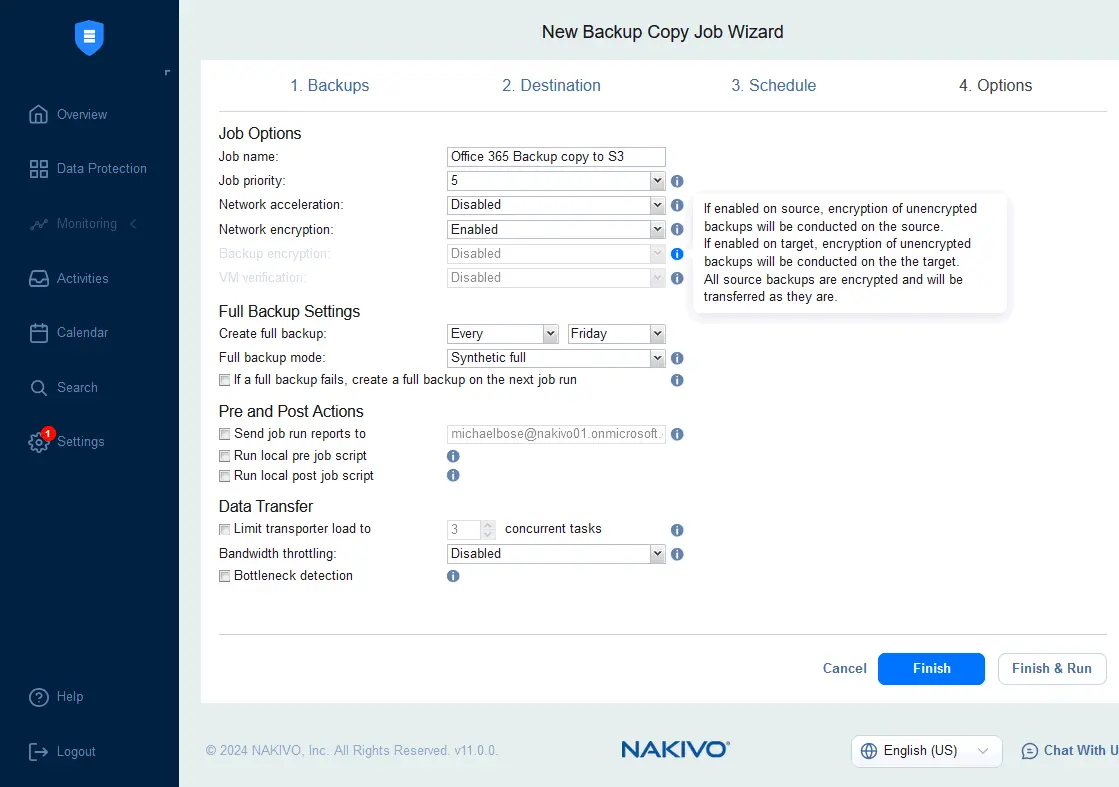

- Configurare le opzioni del lavoro di copia di backup di Microsoft 365. Se la crittografia dei backup è abilitata per il backup di Microsoft 365 all’origine (nella fase Opzioni del lavoro di backup), la copia di backup viene trasferita in uno stato crittografato. Se il lavoro di backup è configurato senza crittografia, è possibile abilitare la crittografia dei backup nella fase Opzioni della procedura guidata del lavoro di copia di backup.

Fare clic su Fine & Esegui per salvare le impostazioni ed eseguire il lavoro di copia di backup di Microsoft 365 sul cloud.

Conclusione

La crittografia di Microsoft 365 è una misura che migliora la sicurezza quando si lavora con i servizi di Office 365. I dati vengono crittografati durante il trasferimento e quando sono inattivi per una maggiore protezione contro gli accessi non autorizzati. Oltre alle funzioni di crittografia integrate, è importante configurare la crittografia per i backup di Microsoft 365. NAKIVO Backup & Replication supporta la crittografia per i backup di Microsoft 365 che possono essere archiviati nel cloud, come Amazon S3, AWS EC2, Azure, ecc. La soluzione NAKIVO crittografa i dati di backup durante il trasferimento e quando sono inattivi. Scarica NAKIVO Backup & Replication e crea backup crittografati di Microsoft 365 nel cloud.