Procedure consigliate per la sicurezza dei backup AWS

AWS offre diversi prodotti basati su cloud per elaborazione, storage, analisi, ecc. Due di questi prodotti sono spesso utilizzati dalle organizzazioni per l’archiviazione dei backup: Amazon S3 per l’archiviazione di oggetti nel cloud e Amazon Elastic Block Store (EBS) per l’archiviazione dei volumi EC2 e dei relativi backup.

Le piattaforme di storage sul cloud sono ideali per implementare l’approccio 3-2-1 alla protezione dei dati. AWS è anche una scelta eccellente sia per le risorse di archiviazione che per quelle di elaborazione, poiché offre disponibilità e resilienza eccezionali grazie alla ridondanza geografica in diverse aree geografiche. Non dovrete preoccuparvi che un disastro colpisca la vostra zona e comprometta il data center; le copie dei dati sono distribuite in tutto il mondo.

Tuttavia, con la rapida evoluzione delle nuove minacce informatiche, è importante capire come implementare le procedure consigliate di sicurezza AWS per i backup cloud al fine di ridurre i potenziali rischi per la propria organizzazione, poiché la maggior parte degli incidenti di sicurezza nel cloud si verifica per colpa del cliente, non del provider cloud. Leggi questo post per scoprire di più su tutte le opzioni di sicurezza per i diversi prodotti di storage sul cloud AWS e su come trarne vantaggio.

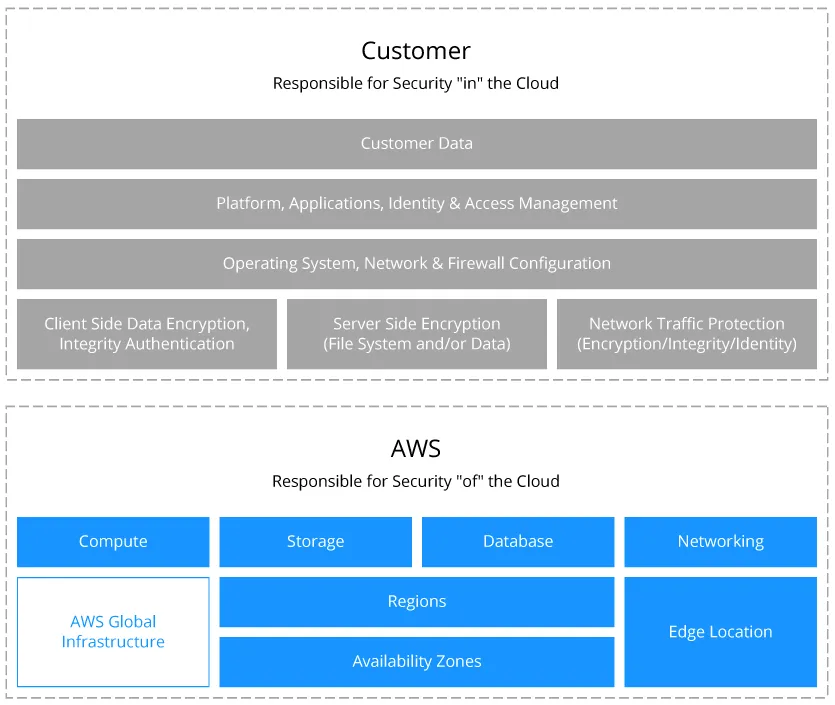

Modello di responsabilità condivisa AWS

Sia che utilizziate le opzioni di storage sul cloud AWS o che migriate l’intera infrastruttura su Amazon EC2, è importante conoscere il modello di responsabilità condivisa AWS per capire chi è responsabile della sicurezza dei backup AWS. Parte della responsabilità ricade sul provider cloud, in particolare per quanto riguarda la sicurezza e la disponibilità della piattaforma cloud. Tuttavia, la protezione da molte altre minacce ai carichi di lavoro e ai dati rimane comunque una responsabilità del cliente.

Come nel caso della maggior parte dei provider cloud, la responsabilità della sicurezza dei dati è condivisa tra AWS e il cliente cloud. In qualità di provider cloud, Amazon si assume la responsabilità della sicurezza dell’infrastruttura AWS. La sicurezza della Piattaforma è fondamentale per proteggere i dati e le applicazioni critici dei clienti. AWS rileva i casi di frode e abuso, notificando gli incidenti ai propri clienti.

Nel frattempo, i clienti sono responsabili delle configurazioni di sicurezza dei prodotti che utilizzano in AWS. Devono assicurarsi che l’accesso ai dati sensibili da dentro o da fuori l’organizzazione sia adeguatamente limitato e che vengano applicati i criteri di protezione dei dati raccomandati.

Opzioni di archiviazione di backup AWS

AWS offre 2 piattaforme cloud principali: Amazon S3 e Amazon EC2 per diversi casi d’uso. Il prodotto di elaborazione Amazon EC2 si basa sulla piattaforma di storage Elastic Block Store (EBS).

- Amazon Simple Storage Service o Amazon S3 è una piattaforma di archiviazione oggetti progettata per memorizzare dati provenienti da qualsiasi fonte, ad esempio applicazioni web o mobili, siti web o dati provenienti da sensori IoT (Internet of Things). È anche un’opzione molto popolare come destinazione per backup e copie di backup di VM e istanze di Amazon EC2.

- Amazon Elastic Block Store (EBS) è stato progettato da Amazon per fornire volumi di storage a blocchi persistenti per le cargere di lavoro in Amazon EC2.

Le due opzioni di storage di backup possono spesso essere combinate in una strategia di backup per le istanze di Amazon EC2: È possibile inviare i backup delle istanze ad Amazon EBS e creare una copia di backup da archiviare in Amazon S3 per una maggiore affidabilità.

Procedure consigliate per la sicurezza cloud AWS per i backup

Sebbene esistano numerosi servizi AWS, quelli principali sono Elastic Compute Cloud (EC2), Amazon S3 e Amazon Virtual Private Cloud (VPC), un cloud privato isolato ospitato all’interno di un cloud pubblico.

Come già detto, il modello di responsabilità condivisa assegna al cliente la piena responsabilità della configurazione dei controlli di sicurezza. Per garantire che i dati in AWS rimangano intatti e protetti, è necessario seguire le procedure consigliate in 5 aree chiave:

- Monitoraggio della sicurezza

- Sicurezza dell’account

- Configurazione della sicurezza

- Gestione delle entità inattive

- Restrizioni di accesso

Considerate anche le procedure consigliate per la sicurezza AWS per ogni singolo servizio Amazon:

- Amazon S3

- Amazon EC2

- Amazon VPC

Monitoraggio della sicurezza

Il monitoraggio della sicurezza è una delle procedure consigliate di sicurezza AWS perché consente di rilevare tempestivamente eventi sospetti e risolvere in modo proattivo i problemi relativi alla protezione dei dati.

- Abilitazione di CloudTrail. Il servizio CloudTrail genera log per tutti i servizi web Amazon, compresi quelli non specifici per regione, come IAM, CloudFront, ecc.

- Utilizzo della convalida dei file di log CloudTrail. Questa funzione funge da ulteriore livello di protezione per l’integrità dei file di log. Con la convalida dei file di log attivata, qualsiasi modifica apportata al file di log dopo la consegna al bucket Amazon S3 è tracciabile.

- Abilitazione della registrazione multiregione di CloudTrail. CloudTrail fornisce la cronologia delle chiamate API AWS, che consente agli analisti della sicurezza di tenere traccia delle modifiche nell’ambiente AWS, verificare la conformità, indagare sugli incidenti e assicurarsi che vengano seguite le procedure consigliate di sicurezza in AWS. Abilitando CloudTrail in tutte le regioni, le organizzazioni possono rilevare attività inaspettate o sospette in regioni altrimenti inutilizzate.

- Integrazione del servizio CloudTrail con CloudWatch. Il componente CloudWatch offre il monitoraggio continuo dei file di log provenienti da istanze di EC2, CloudTrail e altre fonti. CloudWatch può anche raccogliere e tracciare metriche per aiutarti a rilevare rapidamente le minacce. Questa integrazione facilita la registrazione in tempo reale e storica delle attività relative all’utente, all’API, alle risorse e all’indirizzo IP. È possibile impostare allarmi e notifiche per attività insolite o sospette sull’account.

- Abilitazione della registrazione degli accessi per i bucket S3 di CloudTrail. Questa funzione è progettata per impedire agli aggressori di penetrare più a fondo nei bucket S3 di CloudTrail. Questi registri contengono i dati di log acquisiti da CloudTrail, utilizzati per il monitoraggio dell’attività e per l’indagine sugli incidenti. Mantenere abilitata la registrazione degli accessi per i bucket S3 di CloudTrail. Ciò consente di tracciare le richieste di accesso e rilevare rapidamente i tentativi di accesso non autorizzati.

- Abilitazione della registrazione degli accessi per Elastic Load Balancer (ELB). L’abilitazione della registrazione degli accessi ELB consente all’ELB di registrare e salvare le informazioni relative a ciascuna richiesta TCP o HTTP. Questi dati possono essere estremamente utili per i professionisti della sicurezza e della risoluzione dei problemi. Ad esempio, i dati di registrazione ELB possono essere utili per analizzare i modelli di traffico che potrebbero essere indicativi di determinati tipi di attacchi.

- Abilitazione della registrazione di audit Redshift. Amazon Redshift è un servizio AWS che registra i dettagli delle attività degli utenti, come le query e le connessioni effettuate nel database. Abilitando Redshift, è possibile eseguire audit e supportare indagini forensi post-incidente per un determinato database.

- Abilitazione della registrazione dei flussi Virtual Private Cloud (VPC). La registrazione dei flussi VPC è un servizio di monitoraggio della rete che introduce visibilità nel traffico di rete VPC. Questa funzione può essere utilizzata per rilevare traffico insolito o sospetto, fornire informazioni sulla sicurezza e inviare un avviso all’utente in caso di eventuali attività anomale. L’abilitazione di VPC consente di identificare problemi di sicurezza e accesso quali volumi insoliti di trasferimento dati, richieste di connessione rifiutate, gruppi di sicurezza o elenchi di controllo di accesso alla rete (ACL) eccessivamente permissivi, ecc.

Procedure consigliate per la sicurezza degli account AWS

È importante proteggere gli account utente per garantire che non possano essere facilmente compromessi. A tal fine, seguire le procedure consigliate per la sicurezza degli account AWS riportate di seguito:

- Autenticazione a più fattori (MFA) per l’eliminazione dei bucket S3 di CloudTrail. Se il tuo account AWS viene compromesso, la prima cosa che un hacker farebbe è cancellare i log CloudTrail per nascondere la sua intrusione e ritardare il rilevamento. Impostare l’autenticazione multifattoriale (MFA) per la cancellazione dei bucket S3 con i log CloudTrail rende molto più difficile per un hacker cancellare i log, riducendo così le sue possibilità di passare inosservato.

- MFA per l’account root. Il primo account utente creato al momento della registrazione ad AWS è chiamato account root. L’account root è il tipo di utente con i privilegi maggiori, con accesso a ogni risorsa AWS. Questo è il motivo per cui è necessario abilitare l’MFA per l’account root il prima possibile. Una delle procedure consigliate per l’MFA dell’account root consiste nell’evitare di allegare le credenziali al dispositivo personale di un utente. A tal fine, è necessario disporre di un dispositivo mobile dedicato da conservare in una ubicazione remota. Ciò introduce un ulteriore livello di protezione e garantisce che l’account root sia sempre accessibile, indipendentemente dal fatto che i dispositivi personali di qualcuno vengano smarriti o danneggiati.

- MFA per gli utenti IAM. Se il tuo account viene compromesso, l’autenticazione a più fattori (MFA) diventa l’ultima linea di difesa. Tutti gli utenti con una password della console per il servizio Identity and Access Management (IAM) l’autenticazione MFA è obbligatoria.

- Accesso multimodale per gli utenti IAM. L’abilitazione dell’accesso multimodale per gli utenti IAM consente di suddividere gli utenti in due gruppi: utenti dell’applicazione con accesso API e amministratori con accesso alla console. Ciò riduce il rischio di accessi non autorizzati in caso di compromissione delle credenziali degli utenti IAM (chiavi di accesso o password) vengono compromesse.

- Criteri IAM assegnati a gruppi o ruoli. Non assegnare direttamente criteri e autorizzazioni agli utenti. Provvedere invece alle autorizzazioni degli utenti a livello di gruppo e di ruolo. Questo approccio rende la gestione delle autorizzazioni più semplice e comoda. Inoltre, si riduce il rischio che un singolo utente riceva accidentalmente autorizzazioni o privilegi eccessivi.

- Rotazione regolare delle chiavi di accesso IAM. Più spesso si ruotano le coppie di chiavi di accesso, minore è la probabilità che i dati possano essere consultati in modo improprio con una chiave smarrita o rubata.

- Criterio rigoroso in materia di password. Non sorprende che gli utenti tendano a creare password eccessivamente semplici. Questo perché vogliono qualcosa che sia facile da ricordare. Tuttavia, tali password sono spesso anche facili da indovinare. L’implementazione e il mantenimento di un criterio rigoroso in materia di password è un’altra procedura consigliata di sicurezza AWS per proteggere gli account dai tentativi di accesso con forza bruta. I dettagli del criterio possono variare, ma è obbligatorio che le password contengano almeno una lettera maiuscola, una lettera minuscola, un numero, un simbolo e una lunghezza minima di 14 caratteri.

Configurazione delle procedure consigliate per la sicurezza in AWS

Configurare le opzioni di sicurezza per proteggere i dati in AWS, inclusi i backup.

- Limitare l’accesso ai bucket S3 di CloudTrail. Non abilitare l’accesso ai log CloudTrail per nessun account utente o amministratore. La logica alla base di questa scelta è che tali account sono sempre esposti al rischio di attacchi di phishing. Limita l’accesso solo a coloro che necessitano di questa funzione per svolgere il proprio lavoro. In questo modo riduci la probabilità di accessi non necessari.

- Crittografia dei file di log CloudTrail. Esistono due requisiti per decrittografare i file di log CloudTrail inattivi. Innanzitutto, l’autorizzazione alla decrittografia deve essere disposta dal criterio Customer Master Keys. In secondo luogo, deve essere concessa l’autorizzazione ad accedere ai bucket Amazon S3. Solo gli utenti con mansioni lavorative correlate devono ricevere entrambe le autorizzazioni.

- Crittografia del database EBS. Garantire che il database EBS sia crittografato fornisce un ulteriore livello di protezione. Si noti che ciò può essere fatto solo al momento della creazione del volume EBS: la crittografia non può essere abilitata in un secondo momento. Pertanto, se sono presenti volumi non crittografati, è necessario creare nuovi volumi crittografati e trasferire i dati da quelli non crittografati.

- Riduzione degli intervalli di porte aperte per i gruppi di sicurezza EC2. Ampie gamme di porte aperte espongono a maggiori vulnerabilità gli aggressori che utilizzano la scansione delle porte.

- Configurazione dei gruppi di sicurezza EC2 per limitare l’accesso. È necessario evitare di concedere troppe autorizzazioni per l’accesso alle istanze di EC2. Non consentire mai a intervalli IP di grandi dimensioni di accedere alle istanze di EC2. È invece necessario essere specifici e includere solo indirizzi IP esatti nell’elenco di accesso. Seguire Procedure consigliate per i gruppi di sicurezza AWS.

- Evitare l’uso di account utente root. Quando si crea un account AWS, l’e-mail e la password utilizzati diventano automaticamente l’account utente root. L’utente root è l’utente con i privilegi più elevati nel sistema e gode dell’accesso a tutti i servizi e le risorse del tuo account AWS senza eccezioni. Le procedure consigliate prevedono l’utilizzo di questo account solo una volta, al momento della creazione del primo utente IAM. Successivamente, è necessario conservare le credenziali dell’utente root in un luogo sicuro, protetto dall’accesso di chiunque.

- Utilizzo di versioni SSL e cifrari sicuri. Quando si effettuano connessioni tra il client e il sistema Elastic Load Balancing (ELB), evitare di utilizzare versioni obsolete di SSL o cifrari deprecati. Questi possono creare una connessione non sicura tra il client e il bilanciatore di carico.

- Crittografia di Amazon Relational Database Service (RDS). La crittografia di Amazon RDS crea un ulteriore livello di protezione. Si consiglia di utilizzare Procedure consigliate per la sicurezza di AWS RDS.

- Evitare l’uso delle chiavi di accesso con gli account root. Creare account basati sui ruoli con autorizzazioni limitate e chiavi di accesso. Non utilizzare mai chiavi di accesso con l’account root, poiché rappresentano un modo sicuro per compromettere l’account.

- Ruotare regolarmente le chiavi SSH. Ruotare periodicamente le chiavi SSH. Questa procedura consigliata di sicurezza AWS riduce i rischi associati alla condivisione accidentale delle chiavi SSH da parte dei dipendenti, sia per errore che per negligenza.

- Ridurre al minimo il numero di gruppi di sicurezza distinti. Le organizzazioni dovrebbero mantenere il numero di gruppi di sicurezza distinti il più basso possibile. Ciò riduce il rischio di configurazioni errate, che possono portare alla compromissione degli account, ed è una delle procedure consigliate dei gruppi di sicurezza AWS.

Gestione delle entità inattive

È importante gestire le entità inattive ed eliminarle, poiché questo tipo di entità può essere utilizzato da terzi per accedere in modo non autorizzato.

- Ridurre al minimo il numero di gruppi IAM. L’eliminazione dei gruppi IAM inutilizzati o obsoleti riduce il rischio di provisioning accidentale di nuove entità con configurazioni di sicurezza obsolete.

- Terminare le chiavi di accesso inutilizzate. Le procedure consigliate di sicurezza AWS stabiliscono che le chiavi di accesso che rimangono inutilizzate per oltre 30 giorni devono essere terminate. Conservare le chiavi di accesso inutilizzate per un periodo più lungo aumenta inevitabilmente il rischio di compromissione dell’account o di minacce interne.

- Disabilitazione dell’accesso per gli utenti IAM inattivi. Allo stesso modo, è necessario disabilitare gli account degli utenti IAM che non hanno effettuato l’accesso per oltre 90 giorni. Ciò riduce la probabilità che un account abbandonato o inutilizzato venga compromesso.

- Eliminazione delle chiavi pubbliche SSH inutilizzate. Eliminare le chiavi pubbliche SSH inutilizzate per ridurre il rischio di accessi non autorizzati tramite SSH da ubicazioni non soggette a restrizioni.

Restrizioni di accesso

La restrizione dell’accesso è una categoria di procedure consigliate per la sicurezza AWS che consente di ridurre al minimo la probabilità di compromettere i dati archiviati in AWS e migliora il livello di sicurezza.

- Limitazione dell’accesso alle Amazon Machine Images (AMI). L’accesso gratuito alle Amazon Machine Images (AMI) le rende disponibili nelle AMI della community. Qui, qualsiasi membro della Community con un account AWS può utilizzarle per avviare istanze di EC2. Le AMI contengono spesso snapshot di applicazioni specifiche dell’organizzazione con dati di configurazione e dell’applicazione. Si consiglia vivamente di limitare con attenzione l’accesso alle AMI.

- Limitare l’accesso in entrata su porte non comuni. Limitare l’accesso alle porte non comuni perché possono diventare potenziali punti deboli per attività dannose (ad esempio, attacchi brute-force, hacking, attacchi DDoS, ecc.).

- Limitare l’accesso ai gruppi di sicurezza EC2. L’accesso ai gruppi di sicurezza EC2 deve essere limitato. Ciò contribuisce ulteriormente a prevenire l’esposizione ad attività dannose.

- Limitazione dell’accesso alle istanze RDS. Con l’accesso alle istanze RDS, le entità su Internet possono stabilire una connessione al database. L’accesso illimitato espone un’organizzazione ad attività dannose quali iniezioni SQL, attacchi brute-force o hacking.

- Limitazione dell’accesso in uscita. L’accesso in uscita illimitato dalle porte può esporre un’organizzazione a minacce informatiche. È necessario consentire l’accesso solo a entità specificate, ad esempio porte o destinazioni specifiche.

- Limitazione dell’accesso alle porte di protocollo ben note. L’accesso alle porte ben note deve essere limitato. Se non vengono controllate, si espone l’organizzazione ad accessi non autorizzati ai dati, ad esempio CIFS attraverso la porta 445, FTP attraverso la porta 20/21, MySQL attraverso la porta 3306, ecc.

Procedure consigliate per la sicurezza di AWS S3

Essendo uno dei tipi di storage sul cloud più comuni per conservare i backup, è importante comprendere come funziona Amazon S3 e tenere conto delle procedure consigliate per la sicurezza di AWS S3.

- Abilitazione del controllo delle versioni. Il controllo delle versioni viene utilizzato per conservare più versioni di un oggetto in un bucket S3 dopo aver scritto le modifiche all’oggetto. Se vengono apportate modifiche indesiderate agli oggetti in un bucket, è possibile ripristinare qualsiasi versione precedente dell’oggetto.

- Utilizzo dell’archiviazione immutabile (WORM). Amazon S3 supporta il modello WORM (write-once-read-many) per accedere ai dati nei bucket S3. Questo approccio consente di proteggere i dati dalla cancellazione accidentale da parte degli utenti o intenzionale da parte di ransomware o altri malware. L’archiviazione dei backup in uno storage immutabile migliora significativamente la sicurezza dei backup AWS.

- Blocco dei bucket Amazon S3 pubblici. Blocca l’accesso pubblico ai bucket S3 per evitare accessi non autorizzati ai dati, inclusi i backup archiviati in AWS S3. È possibile configurare questa opzione a livello di account e per singoli bucket.

Procedure consigliate per la sicurezza di Amazon EC2

Diverse istanze di Amazon EC2 con volumi EBS sono un altro modo per archiviare i backup nel cloud Amazon. Prendete in considerazione queste procedure consigliate di sicurezza AWS EC2 per proteggere i backup creati nel cloud AWS EC2.

- Protezione delle coppie di chiavi di accesso. Proteggete le coppie di chiavi (chiavi pubbliche e private che sono credenziali in AWS EC2) generate per accedere alle istanze di EC2. Chiunque abbia accesso a queste credenziali e conosca l’ID dell’istanza può accedere all’istanza e ai dati in essa contenuti. Si noti inoltre che è possibile scaricare questa chiave solo una volta durante la creazione di un’istanza di EC2 e che non si dispone di una copia della chiave privata in AWS. Una volta scaricata, questa chiave deve essere conservata in un luogo sicuro.

- Installazione degli aggiornamenti. Installare gli aggiornamenti di sicurezza e aggiornare i driver in un sistema operativo guest come Windows in esecuzione su un’istanza di Amazon EC2.

- Utilizzo di volumi EBS separati. Un volume EBS è un disco virtuale per un’istanza di EC2 in AWS. Utilizza volumi EBS separati per l’esecuzione di un sistema operativo e l’archiviazione dei backup. Assicurati che il volume EBS con i dati di backup rimanga dopo la terminazione dell’istanza di EC2.

- Configurazione dell’accesso temporaneo. Non inserire chiavi di sicurezza nelle istanze di EC2 o nelle AMI per l’accesso temporaneo. Se è necessario fornire un accesso temporaneo, utilizzare credenziali di accesso temporaneo valide per un breve periodo di tempo. Utilizzare i ruoli delle istanze.

Procedure consigliate per la sicurezza di AWS VPC

Amazon Virtual Private Cloud (VPC) è un ambiente cloud che è possibile isolare con una configurazione di rete specificata. Questo ambiente logicamente isolato (cloud non pubblico) in AWS può essere utilizzato per archiviare backup con un livello di sicurezza più elevato.

Per proteggere i backup archiviati in VPC, leggere le procedure consigliate di sicurezza AWS VPC elencate di seguito:

- Utilizzare più zone di disponibilità per garantire un’elevata disponibilità quando si aggiungono sottoreti a VPC.

- Utilizzare elenchi di controllo dell’accesso alla rete (ACL) per controllare l’accesso alle sottoreti.

- Utilizza i gruppi di sicurezza per controllare il traffico verso le istanze di EC2 nelle sottoreti.

- Utilizza i log di flusso VC per visualizzare gli eventi generati nel VPC.

- Separa i tuoi ambienti VPC come Dev, Test, Backup, ecc.

Altre procedure consigliate per la sicurezza dei dati cloud in AWS

Esistono altre procedure consigliate di sicurezza AWS che possono essere implementate contemporaneamente per più categorie:

- Utilizzo dell’approccio di sicurezza unificato. Utilizzare l’approccio unificato per la sicurezza nel cloud AWS e nei server locali. I diversi criteri di sicurezza per gli ambienti AWS e on-premise possono causare una lacuna di sicurezza in uno dei due. Di conseguenza, entrambi gli ambienti diventano vulnerabili poiché sono collegati tra loro tramite la rete.

- Automatizzazione dei lavori di backup. Utilizzare un software dedicato alla protezione dei dati per eseguire automaticamente il backup dei dati su AWS. Per ottenere la massima sicurezza dei backup AWS, pianifica l’esecuzione regolare dei backup e delle copie di backup nei bucket Amazon S3.

NAKIVO Backup & La replica è la soluzione universale che supporta Backup/replica Amazon EC2 e backup in Amazon S3:

- Backup incrementale e coerente delle istanze di Amazon EC2

- Funzioni di automazione multiple con backup/replica basati su criteri, pianificazione avanzata e concatenamento dei backup per creare copie di backup automatizzate in Amazon S3 da backup primari riusciti

- Integrato con S3 Object Lock per creare backup immutabili e resistenti al ransomware nei bucket Amazon S3