Bonnes pratiques de sécurité pour AWS Backup

AWS propose plusieurs produits basés sur le cloud pour le calcul, le stockage, l’analyse, etc. Deux de ces produits sont souvent utilisés par les entreprises pour le stockage à sauvegarder : Amazon S3 pour le stockage d’objets dans le cloud et Amazon Elastic Block Store (EBS) pour le stockage des volumes Amazon EC2 et de leurs sauvegardes. Les plateformes de stockage dans le cloud sont idéales pour mettre en œuvre l’approche 3-2-1 en matière de protection des données. AWS est également un excellent choix pour les ressources de stockage et de calcul, car il offre une disponibilité et une résilience exceptionnelles grâce à la redondance géographique dans différentes régions géographiques. Vous n’avez pas à vous inquiéter qu’une catastrophe frappe votre région et compromette le centre de données ; des copies de vos données sont réparties dans le monde entier. Cependant, avec l’évolution rapide des nouvelles cybermenaces, il est important de comprendre comment vous pouvez mettre en œuvre les bonnes pratiques de sécurité AWS pour les sauvegardes dans le cloud afin de réduire les risques potentiels pour votre organisation, car la majorité des incidents de sécurité dans le cloud sont dus à une faute du client, et non du fournisseur de cloud. Lisez cet article pour en savoir plus sur toutes les options de sécurité disponibles pour les différents produits de stockage AWS et sur la manière d’en tirer parti.

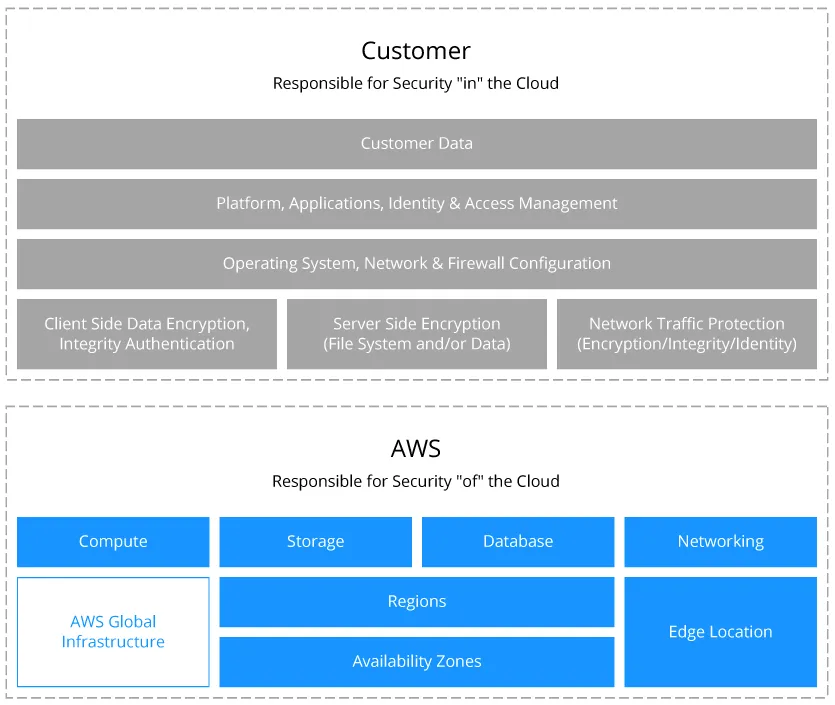

Modèle de responsabilité partagée AWS

Que vous utilisiez les options de stockage dans le cloud AWS ou que vous migriez l’ensemble de votre infrastructure vers Amazon EC2, vous devez connaître le modèle de responsabilité partagée AWS afin de comprendre qui est responsable de la sécurité des sauvegardes dans le cloud AWS. Une partie de la responsabilité incombe au fournisseur de cloud, notamment en ce qui concerne la sécurité et la disponibilité de la plateforme cloud. Cependant, la protection contre de nombreuses autres menaces pesant sur vos charges de travail et vos données relève toujours de votre responsabilité, c’est-à-dire celle du client. Comme c’est le cas pour la plupart des fournisseurs de cloud, la responsabilité de la sécurité des données est partagée entre AWS et le client du cloud. En tant que fournisseur de cloud, Amazon assume la responsabilité de la sécurité de l’infrastructure AWS. La sécurité de la plateforme est essentielle pour protéger les données et les applications critiques des clients. AWS détecte les cas de fraude et d’abus, et en informe ses clients. Parallèlement, les clients sont responsables des configurations de sécurité des produits qu’ils utilisent dans AWS. Ils doivent s’assurer que l’accès aux données sensibles, qu’elles soient gérées de l’intérieur ou de l’extérieur de l’organisation, est correctement restreint et qu’ils appliquent les stratégies de protection des données recommandées.

Options de stockage à sauvegarder AWS

AWS propose deux principales plateformes cloud : Amazon S3 et Amazon EC2, destinées à différents cas d’utilisation. Le produit informatique Amazon EC2 s’appuie sur la plateforme de stockage Elastic Block Store (EBS).

- Amazon Simple Storage Service ou Amazon S3 est une plateforme de stockage d’objets conçue pour stocker des données from n’importe quelle source, par exemple des applications Web ou mobiles, des sites Web ou des données from capteurs IoT (Internet des objets). C’est également une option très populaire comme cible pour les sauvegardes et les copies de sauvegarde des machines virtuelles et des instances Amazon EC2.

- Amazon Elastic Block Store (EBS) est conçu par Amazon pour fournir des volumes de stockage en blocs persistants pour les charges de travail dans Amazon Elastic Cloud (Amazon EC2).

Les deux options de stockage de sauvegarde peuvent souvent être combinées dans une stratégie de sauvegarde pour les instances Amazon EC2 : vous pouvez envoyer des sauvegardes d’instances vers Amazon EBS et créer une copie de sauvegarde à stocker dans Amazon S3 pour plus de fiabilité.

Bonnes pratiques AWS en matière de sécurité cloud pour les sauvegardes à sauvegarder

Bien qu’il existe une grande variété de services AWS, les principaux sont Elastic Compute Cloud (EC2), Amazon S3 et Amazon Virtual Private Cloud (VPC), un cloud privé isolé hébergé dans un cloud public. Comme mentionné précédemment, le modèle de responsabilité partagée attribue au client l’entière responsabilité de la configuration des contrôles de sécurité. Pour garantir l’intégrité et la protection de vos données dans AWS, suivez les bonnes pratiques dans 5 domaines clés :

- Surveillance de la sécurité

- Sécurité du compte

- Configuration de sécurité

- Gestion des entités inactives

- Restrictions d’accès

Envisagez également de mettre en œuvre les bonnes pratiques de sécurité AWS pour chaque service Amazon particulier :

- Amazon S3

- Amazon EC2

- Amazon VPC

Surveillance de la sécurité

La surveillance de la sécurité est l’une des principales bonnes pratiques de sécurité AWS, car elle vous permet de détecter les événements suspects en temps utile et de résoudre de manière proactive les problèmes liés à la protection des données.

- Activation de CloudTrail activée. Le service CloudTrail génère des journaux pour tous les services Web Amazon, y compris ceux qui ne sont pas spécifiques à une région, tels que IAM, CloudFront, etc.

- Utilisation de la validation des fichiers journaux CloudTrail. Cette fonctionnalité sert de couche de protection supplémentaire pour l’intégrité des fichiers journaux. Lorsque la validation des fichiers journaux est activée, toute modification apportée au fichier journal après son transfert vers le compartiment Amazon S3 est traçable.

- Activé de la journalisation multirégionale CloudTrail. CloudTrail fournit l’historique des appels API AWS, ce qui permet aux analystes en sécurité de suivre les changements dans l’environnement AWS, de vérifier la conformité, d’enquêter sur les incidents et de s’assurer que les bonnes pratiques en matière de sécurité dans AWS sont respectées. En activant CloudTrail dans toutes les régions, les organisations peuvent détecter des activités inattendues ou suspectes dans des régions qui ne sont normalement pas utilisées.

- Intégration du service CloudTrail à CloudWatch. Le composant CloudWatch assure la surveillance continue des fichiers journaux from instances EC2, de CloudTrail et d’autres sources. CloudWatch peut également collecter et suivre des métriques pour vous aider à détecter rapidement les menaces. Cette intégration facilite la journalisation en temps réel et historique des activités liées à l’utilisateur, à l’API, à la ressource et à l’adresse IP. Vous pouvez configurer des alertes et des notifications pour toute activité inhabituelle ou suspecte sur votre compte.

- Activation de la journalisation des accès pour les compartiments S3 CloudTrail. Cette fonctionnalité est conçue pour empêcher les pirates informatiques de pénétrer plus profondément dans les compartiments S3 de CloudTrail. Ces journaux contiennent les données enregistrées par CloudTrail, qui sont utilisées pour surveiller l’activité et enquêter sur les incidents. Gardez l’enregistrement des accès pour les compartiments S3 CloudTrail activé. Cela vous permet de suivre les demandes d’accès et de détecter rapidement les tentatives d’accès non autorisées.

- Activation de la journalisation des accès pour Elastic Load Balancer (ELB). L’activation de la journalisation des accès ELB permet à l’ELB d’enregistrer et de sauvegarder des informations sur chaque requête TCP ou HTTP. Ces données peuvent être extrêmement utiles pour les professionnels de la sécurité et du dépannage. Par exemple, vos données de journalisation ELB peuvent être utiles pour analyser les modèles de trafic susceptibles d’indiquer certains types d’attaques.

- Activation de la journalisation d’audit Redshift. Amazon Redshift est un service AWS qui enregistre les détails des activités des utilisateurs, telles que les requêtes et les connexions effectuées dans la base de données. En activant Redshift, vous pouvez effectuer des audits et prendre en charge les enquêtes post-incident pour une base de données donnée.

- Activation de la journalisation des flux du cloud privé virtuel (VPC). La journalisation des flux VPC est un service de surveillance réseau qui offre une visibilité sur le trafic réseau VPC. Cette fonctionnalité peut être utilisée pour détecter un trafic inhabituel ou suspect, fournir des informations sur la sécurité et vous alerter en cas d’activités anormales. L’activation du VPC vous permet d’identifier les problèmes de sécurité et d’accès tels que les volumes inhabituels de transfert de données, les demandes de connexion rejetées, les groupes de sécurité ou les listes de contrôle d’accès réseau (ACL) trop permissifs, etc.

Bonnes pratiques en matière de sécurité des comptes AWS

Il est important de protéger les comptes utilisateurs afin de s’assurer qu’ils ne puissent pas être facilement compromis. Pour ce faire, suivez les bonnes pratiques de sécurité des comptes AWS ci-dessous :

- Authentification multifactorielle (MFA) pour la suppression des compartiments CloudTrail S3. Si votre compte AWS est compromis, la première mesure qu’un pirate informatique prendrait probablement serait de supprimer les journaux CloudTrail afin de dissimuler son intrusion et de retarder sa détection. La configuration des paramètres de l’authentification multifactorielle (MFA) pour la suppression des compartiments S3 avec les journaux CloudTrail rend la suppression des journaux beaucoup plus difficile pour un pirate informatique, réduisant ainsi ses chances de passer inaperçu.

- MFA pour le compte racine. Le premier compte utilisateur créé lors de l’inscription à AWS est appelé compte racine. Le compte root est le type d’utilisateur le plus privilégié, avec un accès à chaque ressource AWS. C’est pourquoi vous devez activer l’authentification multifactorielle (MFA) pour le compte root dès que possible. L’une des bonnes pratiques de sécurité AWS pour l’authentification multifactorielle (MFA) du compte root consiste à éviter d’associer les identifiants de connexion à l’appliance personnelle d’un utilisateur. À cette fin, vous devez disposer d’un appareil mobile dédié qui sera conservé dans un emplacement éloigné. Cela ajoute un niveau de protection supplémentaire et garantit que le compte root reste toujours accessible, quel que soit l’appliance personnel perdu ou endommagé.

- MFA pour les utilisateurs IAM. Si votre compte est compromis, l’authentification multifactorielle (MFA) devient la dernière ligne de défense. Tous les utilisateurs disposant d’un mot de passe console pour le service de gestion des identités et des accès (IAM) doivent être soumis à l’authentification multifactorielle (MFA).

- Accès multimode pour les utilisateurs IAM. L’activation de l’accès multimode pour les utilisateurs IAM vous permet de diviser les utilisateurs en deux groupes : les utilisateurs d’applications avec accès API et les administrateurs avec accès à la console. Cela réduit le risque d’accès non autorisé si les identifiants de connexion utilisateur IAM (clés d’accès ou mot de passe) sont compromis.

- Politique IAM attribuées à des groupes ou à des rôles. N’attribuez pas directement des politiques et des autorisations aux utilisateurs. Au lieu de cela, attribuez les autorisations des utilisateurs au niveau du groupe et du rôle. Cette approche simplifie et facilite la gestion des autorisations. Vous réduisez également le risque qu’un utilisateur individuel reçoive accidentellement des autorisations ou des privilèges excessifs.

- Rotation régulière des clés d’accès IAM. Plus vous changez souvent de paires de clés d’accès, moins il y a de risques que vos données soient consultées de manière abusive en cas de perte ou de vol d’une clé.

- Politique stricte en matière de mots de passe. Sans surprise, les utilisateurs ont tendance à créer des mots de passe trop simples. C’est parce qu’ils veulent quelque chose qui soit facile à retenir pour eux. Cependant, ces mots de passe sont souvent faciles à deviner. La mise en œuvre et le maintien d’une politique stricte en matière de mots de passe constituent une autre bonne pratique de sécurité AWS pour protéger les comptes from les tentatives de connexion par force brute. Les détails de la politique peuvent varier, mais vous devez exiger que les mots de passe comportent au moins une lettre majuscule, une lettre minuscule, un chiffre, un symbole et une longueur minimale de 14 caractères.

Configuration des bonnes pratiques en matière de sécurité dans AWS

Configurez les options de sécurité pour protéger vos données dans AWS, y compris les sauvegardes à sauvegarder.

- Restriction de l’accès aux compartiments S3 CloudTrail. N’activez pas l’accès aux journaux CloudTrail pour aucun utilisateur ou compte administrateur. La logique sous-jacente à cela est qu’ils sont toujours exposés au risque d’attaques par hameçonnage. Limitez l’accès uniquement aux personnes qui ont besoin de cette fonctionnalité pour faire leur travail. Ainsi, vous réduisez la probabilité d’accès inutiles.

- Chiffrement des fichiers journaux CloudTrail. Il existe deux conditions à remplir pour le déchiffrement des fichiers journaux CloudTrail au repos. Tout d’abord, l’autorisation de déchiffrement doit être accordée par la politique relative aux clés principales du client. Deuxièmement, l’autorisation d’accéder aux compartiments Amazon S3 doit être accordée. Seuls les utilisateurs dont les fonctions sont liées à ces tâches devraient recevoir ces deux autorisations.

- Chiffrement de la base de données EBS. Le chiffrement de la base de données EBS offre une protection supplémentaire. Notez que cela ne peut être fait qu’au moment de la création du volume EBS – le chiffrement ne peut pas être activé ultérieurement. Ainsi, s’il existe des volumes non chiffrés, vous devez créer de nouveaux volumes de chiffrement et y transférer vos données from les volumes non chiffrés.

- Réduction des plages de ports ouverts pour les groupes de sécurité EC2. Les larges gammes de ports ouverts exposent davantage les systèmes aux attaques par balayage de ports.

- Configuration des groupes de sécurité EC2 pour restreindre l’accès. Il convient d’éviter d’accorder trop d’autorisations d’accès aux instances EC2. N’autorisez jamais l’accès aux instances EC2 à des plages d’adresses IP étendues. Au lieu de cela, soyez précis et n’incluez que les adresses IP exactes dans votre liste d’accès. Suivez les bonnes pratiques en matière de groupes de sécurité AWS.

- Éviter l’utilisation des comptes utilisateurs root. Lorsque vous créez un compte AWS, l’adresse e-mail et le mot de passe que vous utilisez deviennent automatiquement le compte utilisateur root. L’utilisateur root est l’utilisateur le plus privilégié du système, bénéficiant d’un accès à tous les services et ressources de votre compte AWS sans exception. La meilleure pratique consiste à n’utiliser ce compte qu’une seule fois, lors de la création du premier utilisateur IAM. Par la suite, vous devez conserver les identifiants de connexion de l’utilisateur root dans un endroit sécurisé, hors de portée de tous.

- Utilisation de versions SSL avec sécurité et de chiffrements. Lorsque vous établissez des connexions entre le client et le système Elastic Load Balancing (ELB), évitez d’utiliser des versions SSL obsolètes ou des chiffrements dépréciés. Cela peut créer une connexion non sécurisée entre le client et l’équilibreur de charge.

- Chiffrement du service Amazon Relational Database Service (RDS). Le chiffrement d’Amazon RDS ajoute une couche de protection supplémentaire. Il est recommandé d’utiliser les bonnes pratiques de sécurité AWS RDS.

- Éviter l’utilisation de clés d’accès avec les comptes root. Créez des comptes basés sur des rôles avec des autorisations et des clés d’accès limitées. N’utilisez jamais de clés d’accès avec le compte root, car elles constituent un moyen sûr d’exposer le compte à des risques de compromission.

- Rotation régulière des clés SSH. Faites tourner les clés SSH de manière périodique. Cette bonne pratique de sécurité AWS réduit les risques liés au partage accidentel de clés SSH par les employés, que ce soit par erreur ou par négligence.

- Réduire au minimum le nombre de groupes de sécurité distincts. Les organisations doivent limiter autant que possible le nombre de groupes de sécurité distincts. Cela réduit le risque de mauvaise configuration, qui peut entraîner la compromission d’un compte, et constitue l’une des bonnes pratiques en matière de groupes de sécurité AWS.

Gestion des entités inactives

Il est important de gérer les entités inactives et de les supprimer, car ce type d’entités peut être utilisé par des tiers pour obtenir un accès non autorisé.

- Réduire au minimum le nombre de groupes IAM. La suppression des groupes IAM inutilisés ou obsolètes réduit le risque de provisionner accidentellement de nouvelles entités avec des configurations de sécurité plus anciennes.

- Suppression des clés d’accès inutilisées. Les bonnes pratiques en matière de sécurité AWS stipulent que les clés d’accès qui restent inutilisées pendant plus de 30 jours doivent être supprimées. Conserver plus longtemps les clés d’accès inutilisées augmente inévitablement le risque de compromission d’un compte ou de menace interne.

- Désactivation de l’accès pour les utilisateurs IAM inactifs. De même, vous devez désactiver les comptes des utilisateurs IAM qui ne se sont pas connectés depuis plus de 90 jours. Cela réduit le risque qu’un compte abandonné ou inutilisé soit compromis.

- Suppression des clés publiques SSH inutilisées. Supprimez les clés publiques SSH inutilisées afin de réduire le risque d’accès non autorisé via SSH from des emplacements non restreints.

Restrictions d’accès

La restriction d’accès est une catégorie de bonnes pratiques de sécurité AWS qui vous permet de minimiser le risque de compromission des données stockées dans AWS et d’améliorer le niveau de sécurité.

- Restriction de l’accès aux images Amazon Machine Images (AMI). L’accès gratuit à vos images Amazon Machine Images (AMI) les rend disponibles dans les AMI communautaires. Là-bas, tout membre de la communauté disposant d’un compte AWS peut les utiliser pour lancer des instances EC2. Les AMI contiennent souvent des instantanés d’applications spécifiques à l’organisation avec des données de configuration et d’application. Il est fortement recommandé de restreindre soigneusement l’accès aux AMI.

- Restriction de l’accès entrant sur les ports peu courants. Limitez l’accès aux ports peu courants, car ils peuvent devenir des points faibles potentiels pour des activités malveillantes (par exemple, attaques par force brute, piratage, attaques DDoS, etc.).

- Restriction de l’accès aux groupes de sécurité EC2. L’accès aux groupes de sécurité EC2 doit être restreint. Cela contribue également à prévenir l’exposition à des activités malveillantes.

- Restriction de l’accès aux instances RDS. Grâce à l’accès à l’instance RDS, les entités sur Internet peuvent établir une connexion à votre base de données. Un accès illimité expose une organisation à des activités malveillantes telles que les injections SQL, les attaques par force brute ou le piratage.

- Restriction de l’accès sortant. Un accès sortant illimité from ports peut exposer une organisation à des cybermenaces. Vous devez autoriser l’accès uniquement à des entités spécifiques, par exemple des ports ou des destinations spécifiques.

- Restriction de l’accès aux ports de protocole connus. L’accès aux ports connus doit être restreint. Si vous ne les contrôlez pas, vous exposez votre organisation à un accès non autorisé aux données, par exemple via CIFS sur le port 445, FTP sur les ports 20/21, MySQL sur le port 3306, etc.

Bonnes pratiques en matière de sécurité AWS S3

En tant que l’un des types de stockage dans le cloud les plus courants pour stocker des sauvegardes à sauvegarder, vous devez comprendre le fonctionnement d’Amazon S3 et tenir compte des bonnes pratiques de sécurité AWS S3.

- Activation du contrôle de version. Le versionnage est utilisé pour conserver plusieurs versions d’un objet dans un compartiment S3 après avoir écrit des modifications sur cet objet. Si des modifications indésirables sont apportées aux objets d’un compartiment, la récupération d’une version précédente de l’objet est possible.

- Utilisation d’un stockage immuable (WORM). Amazon S3 prend en charge le modèle WORM (Write Once Read Many) pour accéder aux données stockées dans les compartiments S3. Cette approche vous permet de protéger les données from toute suppression accidentelle par les utilisateurs ou intentionnelle par ransomware ou autres logiciels malveillants. Le stockage des sauvegardes dans un Stockage immuable améliore considérablement la sécurité des sauvegardes AWS.

- Blocage des compartiments Amazon S3 publics. Bloquez l’accès public aux compartiments S3 afin d’éviter tout accès non autorisé aux données, y compris les sauvegardes que vous stockez dans AWS S3. Vous pouvez configurer cette option au niveau du compte et pour chaque compartiment individuel.

Bonnes pratiques en matière de sécurité AWS EC2

Différentes instances Amazon EC2 avec volumes EBS constituent une autre façon de stocker des sauvegardes dans le cloud Amazon. Tenez compte de ces bonnes pratiques de sécurité AWS EC2 pour protéger vos sauvegardes créées dans le cloud AWS EC2.

- Protection des paires de clés d’accès. Protégez les paires de clés (clés publiques et privées qui constituent les identifiants de connexion dans Amazon EC2) générées pour accéder aux instances Amazon EC2. Toute personne ayant accès à ces identifiants de connexion et connaissant l’ID de l’instance peut accéder à l’instance et aux données qu’elle contient. Notez également que vous ne pouvez télécharger cette clé qu’une seule fois, c’est-à-dire un seul temps, lors de la création d’instances EC2 et que vous ne disposez pas d’une copie de la clé privée dans AWS. Une fois téléchargée, cette clé doit être conservée dans un endroit sûr.

- Installation des mises à jour. Installez les mises à jour de sécurité et mettez à jour les pilotes dans un système d’exploitation invité tel que Windows fonctionnant sur une instance Amazon EC2.

- Utilisation de volumes EBS distincts. Un volume EBS est un disque virtuel pour une instance EC2 dans AWS. Utilisez des volumes EBS distincts pour exécuter un système d’exploitation et stocker les sauvegardes. Assurez-vous que votre volume EBS contenant les données à sauvegarder persiste après la résiliation de l’instance EC2.

- Configuration d’un accès temporaire. Ne placez pas de clés de sécurité dans des instances EC2 ou des AMI pour un accès temporaire. Si vous devez fournir un accès temporaire, utilisez des identifiants de connexion temporaires valables pendant une courte période. Utilisez les rôles d’instance.

Bonnes pratiques en matière de sécurité AWS VPC

Amazon Virtual Private Cloud (VPC) est un environnement cloud que vous pouvez isoler à l’aide d’une configuration réseau spécifique. Cet environnement logiquement isolé (cloud non public) dans AWS peut être utilisé pour stocker des sauvegardes avec un niveau de sécurité plus élevé. Pour protéger les sauvegardes stockées dans VPC, consultez les bonnes pratiques de sécurité AWS VPC répertoriées ci-dessous :

- Utilisez plusieurs zones de disponibilité pour garantir une haute disponibilité lorsque vous ajoutez des sous-réseaux au VPC.

- Utilisez des listes de contrôle d’accès réseau (ACL) pour contrôler l’accès aux sous-réseaux.

- Utilisez des groupes de sécurité pour contrôler le trafic vers les instances EC2 dans les sous-réseaux.

- Utilisez les journaux de flux VC pour afficher les événements générés dans VPC.

- Séparez vos environnements VPC tels que Dev, Test, à sauvegarder, etc.

Autres bonnes pratiques pour la sécurité des données dans le cloud AWS

Il existe d’autres bonnes pratiques de sécurité AWS qui peuvent être mises en œuvre pour plusieurs catégories à la fois :

- Utilisation de l’approche de sécurité unifiée. Utilisez l’approche unifiée pour la sécurité dans le cloud AWS et les serveurs locaux. Les différentes politiques de sécurisation des environnements AWS et sur site peuvent entraîner une faille de sécurité dans l’un d’entre eux. En conséquence, les deux environnements deviennent vulnérables car ils sont connectés l’un à l’autre via le réseau.

- Automatisation des tâches de sauvegarde. Utilisez un logiciel dédié à la protection des données pour sauvergarder automatiquement les données sur AWS. Pour une sécurité optimale des sauvegardes AWS, planifiez des sauvegardes et des copies de sauvegarde régulières vers des compartiments Amazon S3.

NAKIVO Backup & Replication est la solution universelle qui prend en charge la sauvegarde/réplication Amazon EC2 et la sauvegarde vers Amazon S3:

- Sauvegardes incrémentielles et cohérentes des instances Amazon EC2

- Plusieurs fonctionnalités d’automatisation avec sauvegarde/réplication basée sur des politiques, planification avancée et chaînage des sauvegardes pour créer des copies de sauvegarde automatisées dans Amazon S3 from sauvegardes primaires réussies.

- Intégré à S3 Object Lock pour créer des sauvegardes immuables et résilientes au ransomware dans les compartiments Amazon S3.