So fordern Sie SSL-Zertifikate von einem Windows-Zertifikatserver für Hyper-V an

> <>Hyper-V verfügt über integrierte Tools für die Replikation von VMs von einem Hyper-V-Host auf einen anderen. Dies ist praktisch für den Failover im Falle eines Ausfalls. Oft wird die Hyper-V-Replikation auf Hyper-V-Servern konfiguriert, die mit einer Active Directory-Domäne verbunden sind und sich innerhalb eines Clusters befinden. Es ist jedoch auch möglich, die Hyper-V-Replikation zu konfigurieren, wenn sich die Server, auf denen Hyper-V ausgeführt wird, in einer Arbeitsgruppe befinden. Dazu benötigen Sie Zertifikate.

In diesem Blogbeitrag wird erläutert, wie Sie Zertifikate erstellen, um die Hyper-V-Replikation in einer Arbeitsgruppe mit den integrierten Tools von Windows Server 2016 zu konfigurieren.

Warum Zertifikate für die Hyper-V-

Mit der zertifikatsbasierten Replikation können Sie virtuelle Maschinen replizieren, ohne Hyper-V-Hosts zu einer Windows-Domain oder einem Cluster hinzuzufügen. Diese Funktion ist besonders nützlich für kleine Unternehmen, die über drei oder vier Server verfügen und keinen Cluster bereitstellen und keine Domäne mit Active Directory konfigurieren möchten.

Ein weiterer Grund für die Verwendung der Hyper-V-Replikation mit Zertifikaten in Arbeitsgruppen ist die Sicherheit. Wenn Hyper-V-Server, die an der VM-Replikation beteiligt sind, Mitglieder einer Domain sind, können diese Hyper-V-Server vollständig kontrolliert werden, wenn ein Benutzer über die Anmeldeinformationen für das Active Directory-Administratorkonto verfügt. In bestimmten unerwünschten Szenarien, wie z. B. Ransomware-Angriffen, können Angreifer mit den Anmeldeinformationen des AD-Domänenadministrators alle Informationen auf den Ressourcen zerstören, auf die sie zugreifen können. Aus diesem Grund kann es in einigen Fällen sicherer sein, Hyper-V-Server, die für die VM-Replikation verwendet werden, in einer Arbeitsgruppe zu belassen.

Hyper-V unterstützt zwei Arten der Authentifizierung: Kerberos- und HTTPS-Zertifikate. Kerberos wird für Computer in einer Active Directory-Domäne verwendet, und HTTPS-Zertifikate werden in Nicht-Domänenumgebungen verwendet. Eine SSL-Zertifikatsanforderung wird durchgeführt, wenn eine sichere HTTPS-Verbindung verwendet wird.

Übersicht über die wichtigsten Schritte

Bevor wir mit der detaillierten Erläuterung des Arbeitsablaufs beginnen, listen wir die wichtigsten Schritte auf, die zur Konfiguration der Hyper-V-Replikation in einer Arbeitsgruppe mithilfe von Zertifikaten durchgeführt werden sollten.

- Konfigurieren Sie die Hostnamen auf beiden Hyper-V-Servern. Eine Hyper-V-Serverrolle muss aktiviert sein.

- Aktivieren Sie HTTPS-Datenverkehr und erforderliche eingehende Verbindungen in der Windows-Firewall.

- Erstellen und konfigurieren Sie Zertifikate auf dem ersten Server. Exportieren/importieren Sie Zertifikate.

- Kopieren Sie Zertifikate auf den zweiten Server.

- Konfigurieren Sie die Replikation auf dem zweiten Server von Zertifikaten.

- Konfigurieren Sie die Replikation auf dem ersten Server. VMs dürfen keine Checkpoints haben.

In unserem Blogbeitrag verwenden wir zwei Windows Server 2016-Maschinen mit einer installierten Hyper-V-Rolle.

Konfigurieren von Hostnamen auf Servern

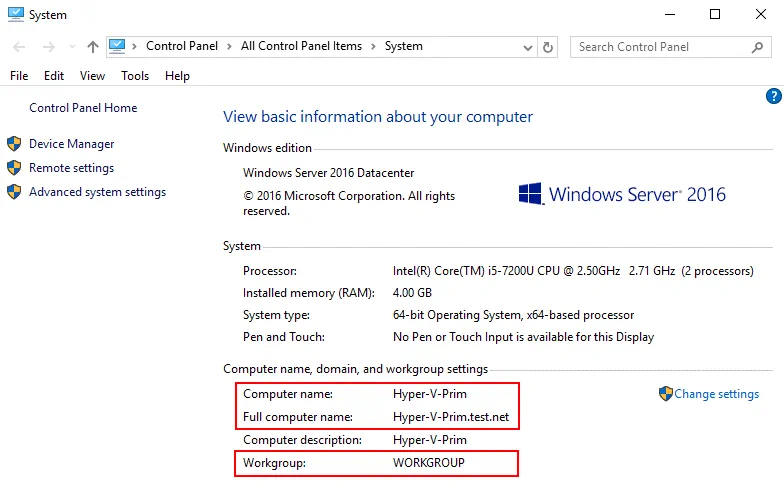

Beginnen wir mit der Bearbeitung der Hostnamen. Konfigurieren Sie DNS-Namen für den Quellserver (den primären Server) und den Replikatserver (den zweiten Server oder Zielserver). Sie sollten das Haupt-DNS-Suffix hinzufügen. Die Verwendung von vollqualifizierten Domänennamen (FQDN) ist für die Verwendung von Zertifikaten erforderlich. In unserem Beispiel lauten die Namen der Server:

Hyper-v-prim.test.net – der primäre Server (der erste Server)

Hyper-v-repl.test.net – der Replikatserver (der zweite Server)

Um einen Hostnamen zu ändern, öffnen Sie die Systemeinstellungen (klicken Sie mit der rechten Maustaste auf das Symbol „Arbeitsplatz“ oder „Dieser PC“) und klicken Sie im Abschnitt „ Computer Name, Domain, und Workgroup Einstellungen section, click Einstellungen. Klicken Sie auf der Registerkarte „ <“ (>) unter „Computer Name“ (<) (> ) auf „ <“ (>) und dann auf „Change“ (<) (>). Geben Sie anschließend im Fenster „ <“ (>) unter „Computer Name/Domain Changes“ (<) (> ) einen Computernamen ein und wählen Sie „ <“ (>Arbeitsgruppe (keine Domain), klicken Sie auf Mehrund geben Sie ein Primäres DNS-Suffix für den Computer ein. Wie oben erwähnt, ist für Hyper-V-Hosts ein vollständiger Name mit einem DNS-Suffix erforderlich, um die Replikation mithilfe von Zertifikaten zu ermöglichen. Ein Suffix ist test.net in unserem Beispiel. Wenn ein Hostname hyper-v-primist, lautet der vollqualifizierte Domain-Name Hyper-v-prim.test.net für unseren primären Server.

Auf dem folgenden Screenshot sehen Sie die Konfiguration des Namens des Servers für den primären Server.

Nachdem Sie die Hostnamen auf beiden Servern konfiguriert haben, können Sie mit der Erstellung von Zertifikaten auf den Servern beginnen.

Erstellen von Zertifikaten auf dem primären Server

Zertifikate können mit verschiedenen Methoden erstellt werden. In der Regel wird hierfür die Befehlszeilenschnittstelle verwendet. Die erste Option besteht darin, das Tool „ <“ >MakeCert zum Erstellen selbstsignierter Zertifikate zu verwenden. Das Tool MakeCert ist mittlerweile veraltet, daher werden wir eine andere Lösung verwenden.

Verwenden Sie das Cmdlet New-SelfSignedCertificate als moderne Alternative zum Tool MakeCert Tool zum Erstellen selbstsignierter Zertifikate.

Führen Sie auf dem primären Host (Hyper-v-prim.test.net) die folgenden Befehle in PowerShell (als Administrator) aus, um Zertifikate zu generieren:

New-SelfSignedCertificate -DnsName "Hyper-v-prim.test.net" -CertStoreLocation "cert:LocalMachineMy" -TestRoot

New-SelfSignedCertificate -DnsName "Hyper-v-repl.test.net" -CertStoreLocation "cert:LocalMachineMy" -TestRoot

Überprüfen Sie anschließend die erstellten Zertifikate und fahren Sie mit der Konfiguration des Servers fort. Nach der Ausführung dieser Befehle müssen drei Zertifikate erstellt worden sein (zwei Serverzertifikate und ein Stammzertifikat).

Überprüfen der erstellten Zertifikate in MMC

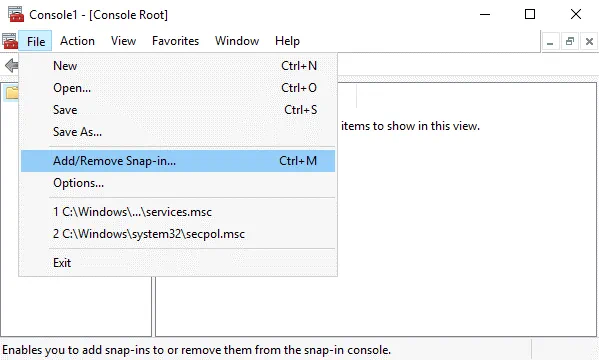

Öffnen Sie MMC (Microsoft Management Console) auf dem ersten Server. Um MMC zu öffnen, geben Sie mmc in PowerShell ein).

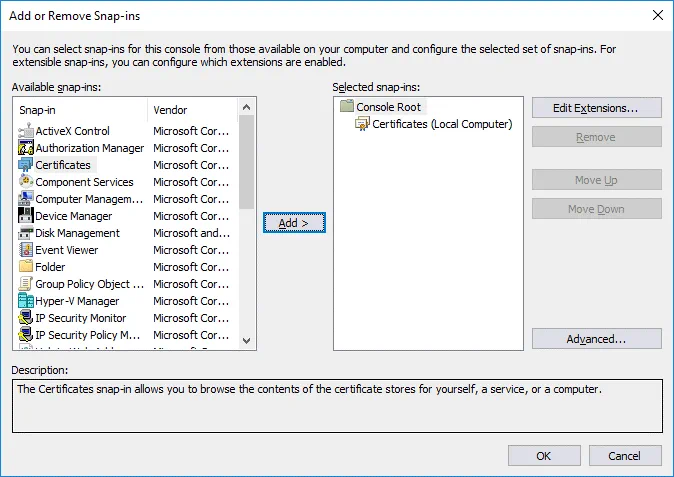

Fügen Sie in MMC ein neues Snap-In hinzu, um Zertifikate in der Windows-GUI (Graphical User Interface) zu verwalten.

Klicken Sie auf Datei > Snap-In hinzufügen/Entfernen…

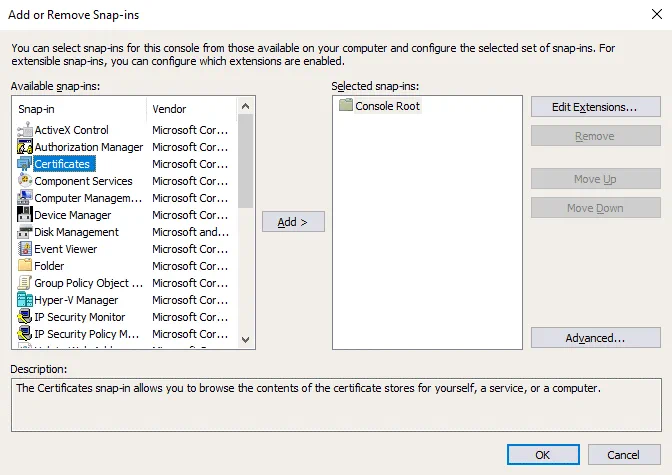

Wählen Sie im linken Bereich (Verfügbare Snap-Ins) des sich öffnenden Fensters Zertifikateund klicken Sie auf Fügen Siehinzu.

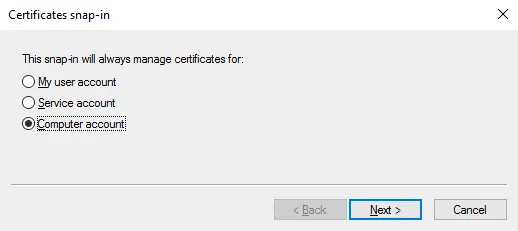

Wählen Sie im Popup-Fenster Computerkontound klicken Sie auf Weiter.

Belassen Sie Lokaler Computer ausgewählt (dies ist standardmäßig der Fall) und klicken Sie auf Fertigstellen.

Zertifikate (Lokaler Computer) sollen nun im rechten Fensterbereich (Ausgewählte Snap-Ins) angezeigt werden.

Im Fenster Snap-Ins hinzufügen oder entfernen klicken Sie auf OK (ein Snap-In-in wurde bereits ausgewählt).

Sie können das hinzugefügte Snap-In in MMC speichern.

Klicken Sie auf Datei > Speichern unter.

Geben Sie einen Namen für die Datei ein, zum Beispiel Certificates1.msc.

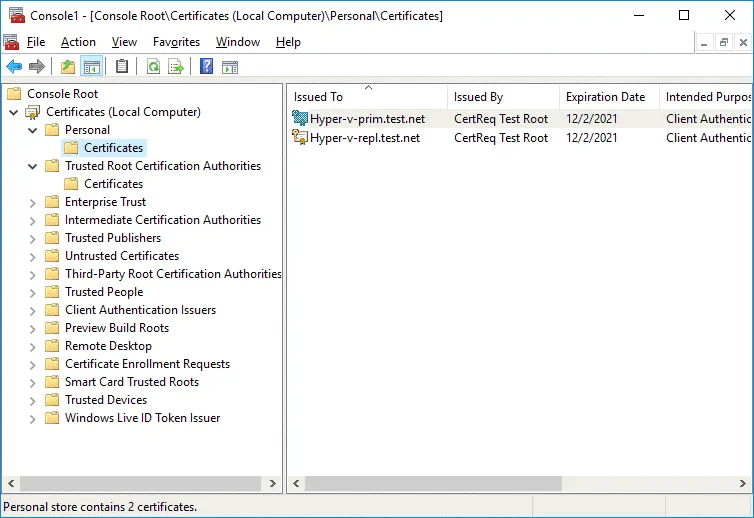

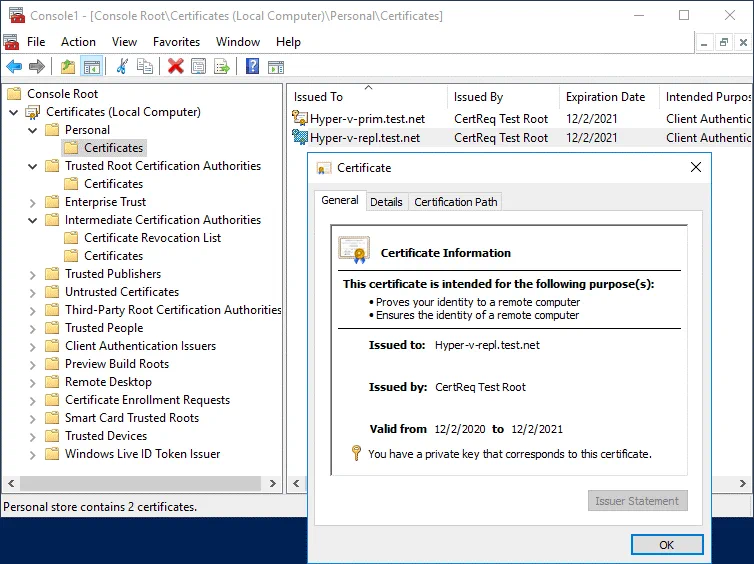

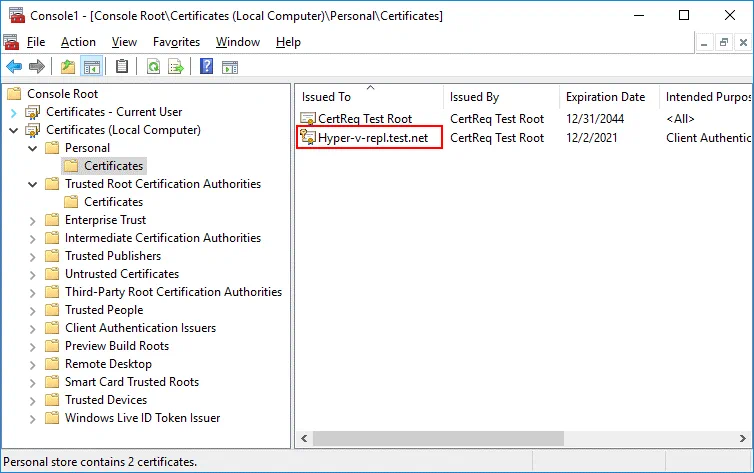

Gehen Sie zu Zertifikate (Lokaler Computer) / Persönlich / Zertifikate. Sie sollten zwei Zertifikate sehen, die wir zuvor in PowerShell erstellt haben – Hyper-v-prim.test.net und Hyper-v-repl.test.net.

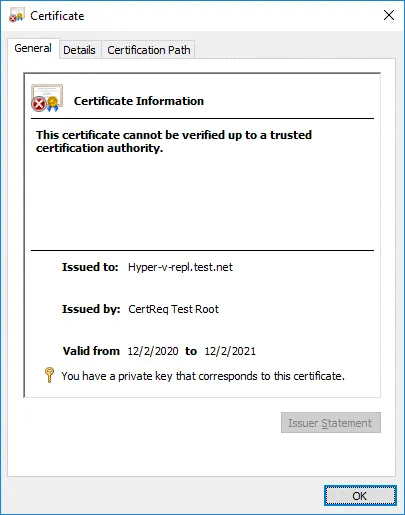

Doppelklicken Sie auf ein Zertifikat, um die Zertifikatsdetails anzuzeigen. Ein Zertifikat für den zweiten Server (Hyper-v-repl.test.net) ist derzeit nicht vertrauenswürdig.

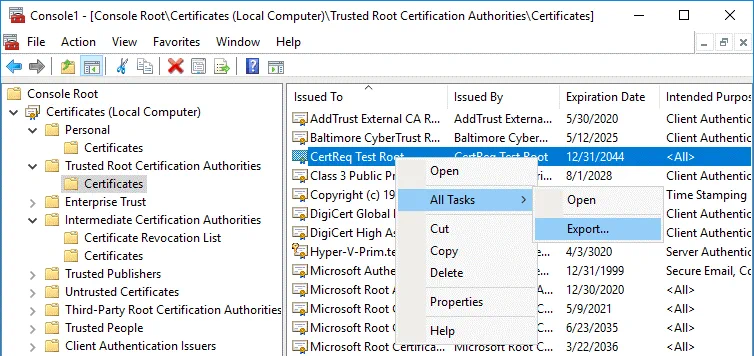

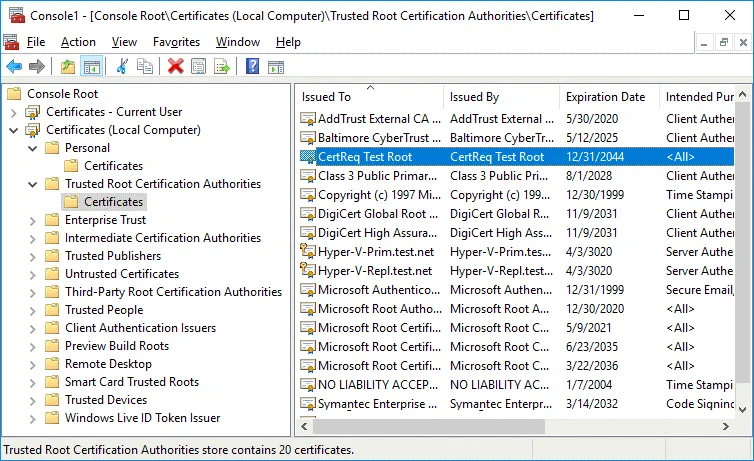

Gehen Sie zu Zertifikate (Lokaler Computer) / Zwischenzertifizierungsstellen / Zertifikate. Suchen Sie das CertReq Test Root Zertifikat, das für die ordnungsgemäße Funktion erforderlich ist. Doppelklicken Sie auf dieses Zertifikat, um Details anzuzeigen. Das CA-Stammzertifikat ist nicht vertrauenswürdig.

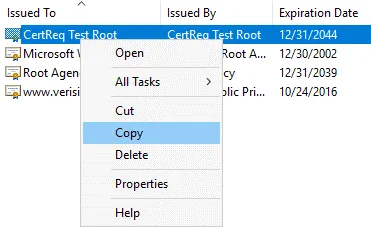

Kopieren Sie das Zertifikat CertReq Test Root von Zwischenzertifizierungsstellen/Zertifikate zu Vertrauenswürdige Stammzertifizierungsstellen/Zertifikate um Zertifikate als vertrauenswürdig einzustufen. Wählen Sie das Zertifikat aus, drücken Sie Strg+C zum Kopieren und Strg+V zum Einfügen.

Das CertReq Test Root Zertifikat muss sich in Trusted Root Certification Authorities / Zertifikate befinden (wie auf dem Screenshot unten gezeigt).

Überprüfen Sie Ihre Zertifikate erneut unter Personal/Certificates . Zunächst überprüfen wir das Zertifikat für einen Replikatserver (Hyper-v-repl.test.net). Das Zertifikat ist nun vertrauenswürdig und hat das Ablaufdatum des Zertifikats, das Sie unter General sehen können. Jetzt wissen Sie auch, wie Sie das Ablaufdatum eines SSL-Zertifikats in Windows überprüfen können.

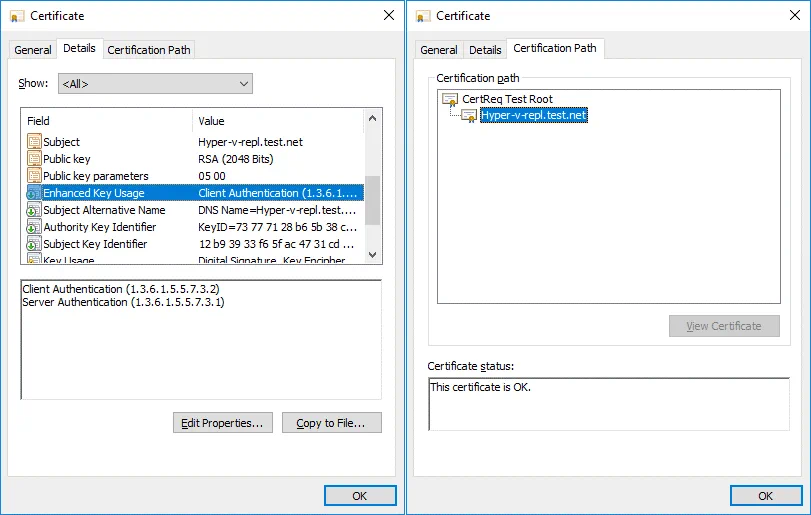

Überprüfen Sie weitere Parameter für das Zertifikat auf der Registerkarte „ <“ (Erweiterte Schlüsselverwendung)und „Certification Path“ (Zertifizierungspfad) . Dieses Zertifikat ist in Ordnung.

Überprüfen Sie dann das Zertifikat für den primären Server genauso wie Sie das Zertifikat für den Replikatserver überprüft haben.

Wir haben Zertifikate für den primären Server (Hyper-v-prim.test.net) konfiguriert und müssen nun das Zertifikat auf dem zweiten Server konfigurieren. Wir müssen die erforderlichen Zertifikate auf den zweiten Server kopieren (Hyper-v-repl.test.net), auf dem die Replikate gespeichert werden. Exportieren Sie dazu die Zertifikate.

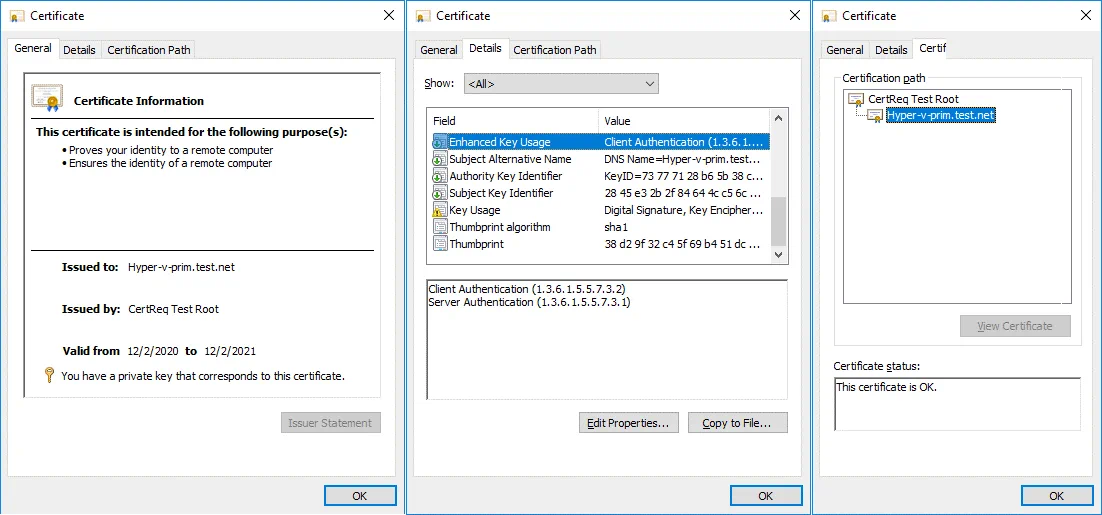

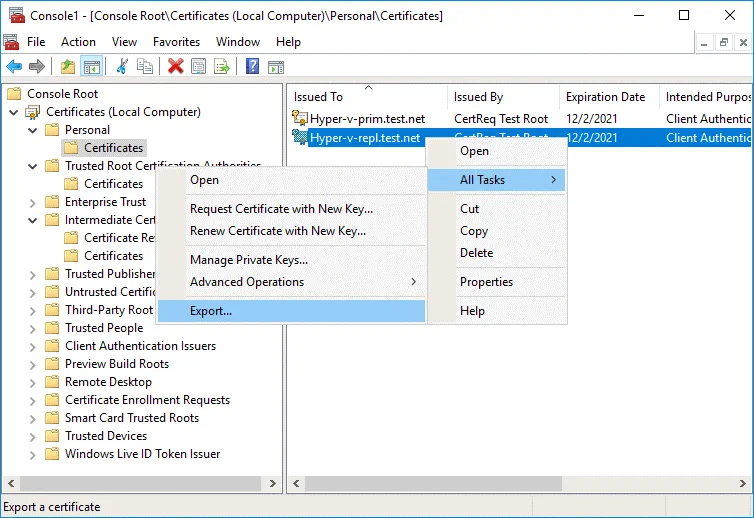

Exportieren eines Zertifikats von dem ersten Server

Wählen Sie auf dem ersten Server das für den zweiten Server erforderliche Zertifikat aus (Hyper-v-repl.test.net), das sich unter Personal/Zertifikatebefindet. Klicken Sie mit der rechten Maustaste auf das Zertifikat und klicken Sie im Kontextmenü auf All Tasks > Export.

Der Zertifikat-Export-Assistent wird geöffnet.

1. Willkommen. Auf dem Begrüßungsbildschirm muss nichts konfiguriert werden. Klicken Sie Weiter bei jedem Schritt, um fortzufahren.

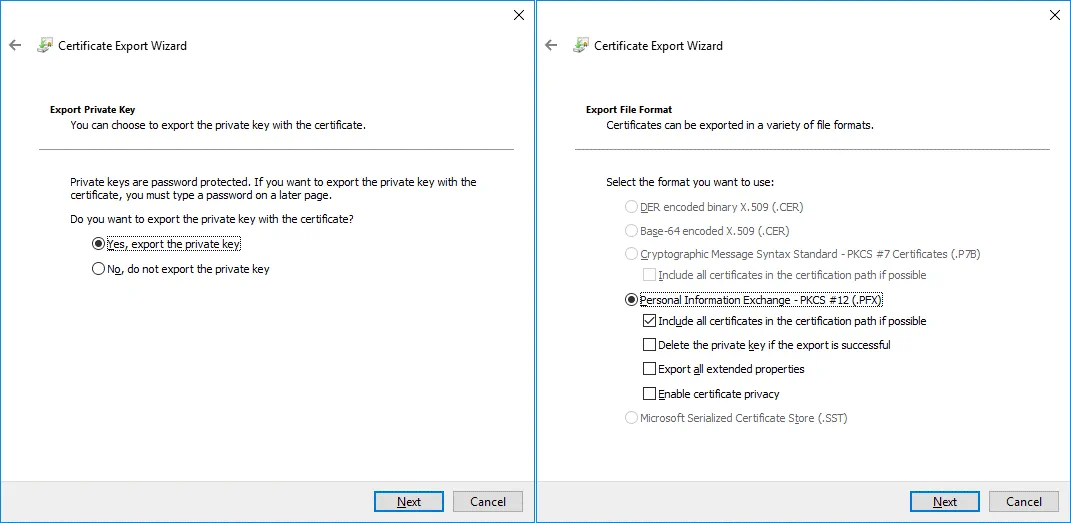

2. Privaten Schlüssel exportieren. Wählen Sie Ja, exportieren Sie den privaten Schlüssel.

3. Dateiformat exportieren. Wählen Sie Austausch persönlicher Informationen – PKCS #12 (.PFX)und wählen Sie Fügen Sie nach Möglichkeit alle Zertifikate in den Zertifizierungspfad ein.

4. Sicherheit. Geben Sie ein Passwort ein, um die Sicherheit zu gewährleisten und den privaten Schlüssel zu schützen.

5. Zu exportierende Datei. Geben Sie den Namen und den Standort der zu exportierenden Datei an, z. B. C:tempHyper-v-repl.pfx

6. Abschluss des Zertifikatexport-Assistenten. Überprüfen Sie die Konfiguration und klicken Sie auf Fertigstellen.

Sie sollten folgende Meldung sehen: Der Export war erfolgreich. Das bedeutet, dass alles in Ordnung ist.

Exportieren des Stammzertifikats von dem ersten Server

Zwei Zertifikate wurden exportiert. Nun sollten Sie das Stammzertifikat auf die gleiche Weise exportieren. Die Aktionen werden auf dem ersten Server durchgeführt (Hyper-v-prim.test.net).

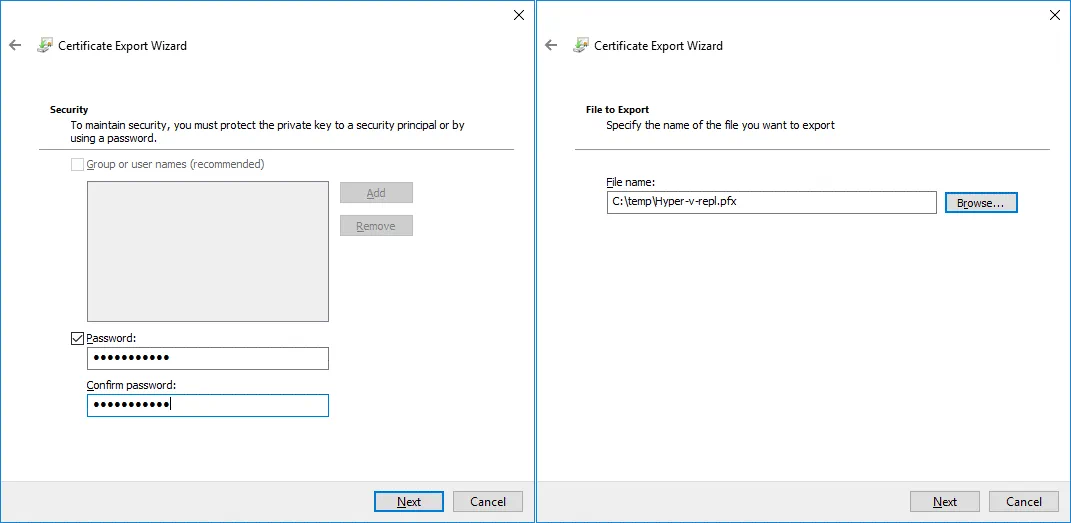

Wählen Sie das Zertifikat CertReq Test Root aus, das sich unter Trusted Root Certification Authorities / Zertifikatebefindet.

Klicken Sie mit der rechten Maustaste auf das Zertifikat und klicken Sie auf Alle Aufgaben > Exportieren.

Der Zertifikat-Export-Assistent wird geöffnet.

1. Willkommen. Klicken Sie auf Weiter , um fortzufahren.

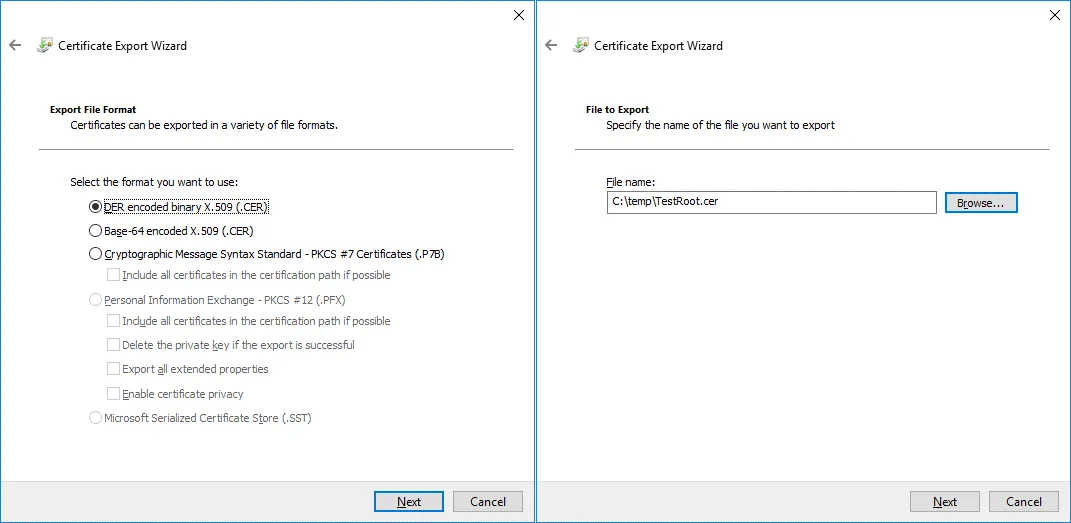

2. Dateiformat exportieren. Wählen Sie das gewünschte Format aus:

DER-kodierte Binärdatei X.509 (.CER)

3. Zu exportierende Datei. Geben Sie den Dateinamen und den Pfad zum Speichern der Datei ein, zum Beispiel C:temptestRoot.cer

4. Abschluss des Zertifikatsexport-Assistenten. Überprüfen Sie die Konfiguration und Fertigstellen Sie den Export.

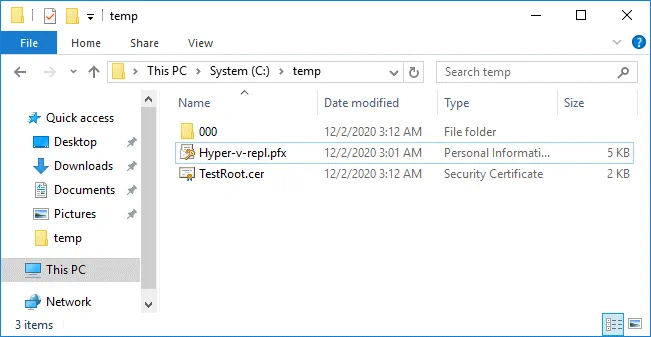

Die Zertifikate werden exportiert nach Hyper-v-repl.pfx und TestRoot.cer Dateien, die sich nun im Verzeichnis C:temp auf dem ersten Server befinden.

Kopieren der exportierten Zertifikate auf den zweiten Server

Kopieren Sie die beiden exportierten Zertifikatsdateien (Hyper-v-repl.pfx und TestRoot.cer) von dem ersten Server auf den zweiten Server.

Wir kopieren Dateien nach C:temp auf dem zweiten Server.

Wir können den Netzwerkpfad Hyper-v-replC$ oder 192.168.101.213C$ verwenden, um Zertifikate über das Netzwerk zu kopieren (wobei 192.168.101.213 in unserem Fall die IP-Adresse des Replikatservers ist). Die Firewall-Konfiguration muss Verbindungen für das SMB-Protokoll zulassen.

Importieren von Zertifikaten auf den zweiten Server

Nachdem Sie die Zertifikate auf den Replikatserver kopiert haben, sollten Sie diese Zertifikate auf den Replikatserver importieren.

Öffnen Sie MMC auf dem Replikatserver (dem zweiten Server) genauso wie auf dem Primärserver.

Fügen Sie im MMC-Fenster ein Snap-In hinzu.

Klicken Sie auf Datei > Snap-In hinzufügen/entfernen.

Zertifikate, Klicken Sie auf „Hinzufügen”.

Wählen Sie Computerkontound wählen Sie Lokaler Computer.

Klicken Sie auf OK.

Als Verknüpfung zum Öffnen dieses Snap-Ins in der Windows-GUI können Sie den Befehl in Windows CMD oder PowerShell verwenden:

certlm.msc

Dieser Befehl öffnet den Windows-Zertifikatsmanager (die Zertifikatverwaltungskonsole) zum Konfigurieren lokaler Computerzertifikate.

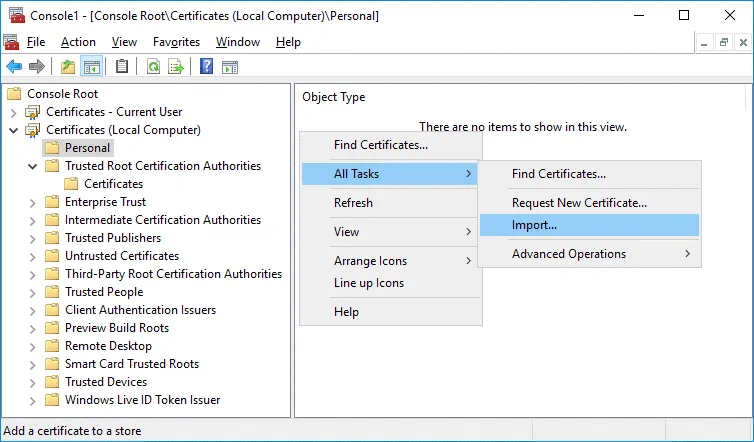

Gehen Sie zu Zertifikate (Lokaler Computer) / Persönlich.

Klicken Sie mit der rechten Maustaste auf den leeren Bereich und klicken Sie im Kontextmenü auf Alle Aufgaben > Importieren.

Der Zertifikatsimport-Assistent wird geöffnet.

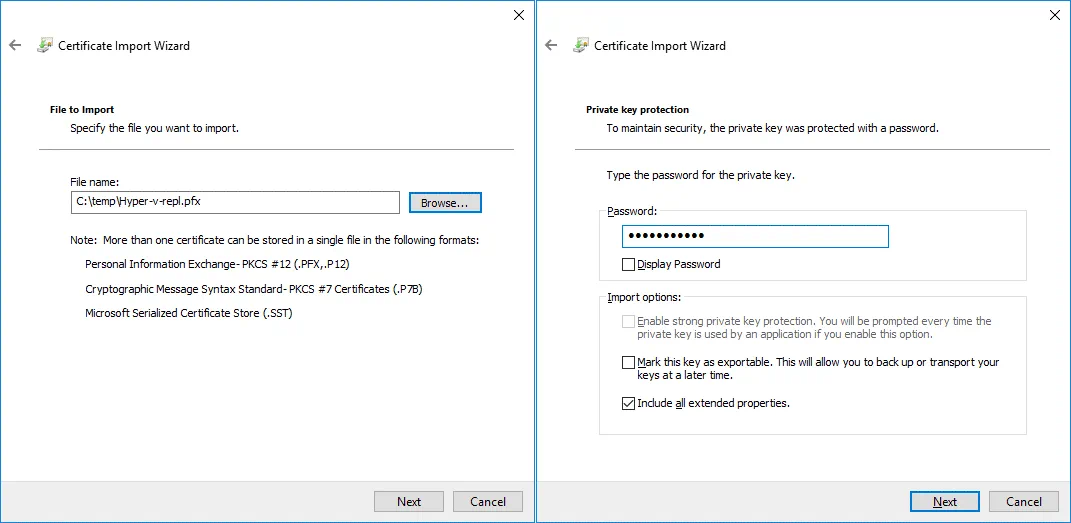

1. Willkommen. Wählen Sie Lokaler Computer.

2. Zu importierende Datei. Durchsuchen Sie die Datei Hyper-v-repl.pfx . Klicken Sie auf Durchsuchen Sie, wählen Sie die Option für die Anzeige aller Dateien und wählen Sie Hyper-v-repl.pfx

3. Schutz des privaten Schlüssels. Geben Sie das passwort ein, das Sie beim Exportieren des Zertifikats festgelegt haben.

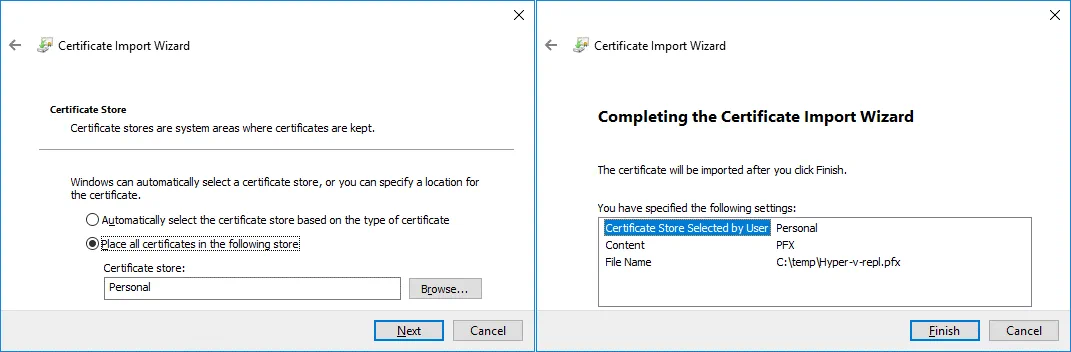

4. Zertifikatsspeicher. Speichern Sie alle Zertifikate im folgenden Speicher:

Zertifikatsspeicher: Persönlicher Speicher

5. Abschluss des Zertifikatsimport-Assistenten. Überprüfen Sie die Konfiguration und klicken Sie auf Fertigstellen.

Wenn alles korrekt ist, sollte folgende Meldung angezeigt werden: Der Import war erfolgreich.

Jetzt befindet sich das Hyper-v-repl.test.net befindet sich das Zertifikat auf dem Replikatserver (dem zweiten Server) unter Zertifikate (Lokaler Computer) / Persönlich / Zertifikate . In unserem Fall befindet sich das CertReq Test Root Zertifikat ebenfalls an diesen Standort importiert.

Das CertReq Test Root Zertifikat muss sich in Trusted Root Certification Authorities / Zertifikatebefinden. Kopieren Sie dieses Zertifikat an den erforderlichen Standort. Sie können TestRoot.cer manuell importieren, genau wie Sie Hyper-v-repl.pfx

Überprüfung der Zertifikatssperrung

Beachten Sie, dass die Überprüfung der Zertifikatssperrung standardmäßig obligatorisch ist und selbstsignierte Zertifikate unter Windows Server 2012 keine Überprüfungen der Zertifikatssperrung unterstützen. Aus diesem Grund müssen Sie die Überprüfung der Zertifikatssperrung für Testzertifikate deaktivieren. Fügen Sie auf beiden Computern Einstellungen zur Windows-Registrierung hinzu. Führen Sie den folgenden Befehl in CMD oder PowerShell als Administrator aus.

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionVirtualizationReplication" /v DisableCertRevocationCheck /d 1 /t REG_DWORD /f

![]()

Möglicherweise müssen Sie den Computer neu starten.

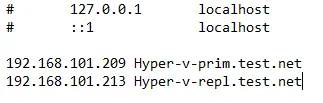

Auflösen von Hostnamen

Fügen Sie Aufzeichnungen zu den Hosts Datei (C:Windowssystem32driversetchosts) auf beiden Rechnern, damit Hostnamen in IP-Adressen aufgelöst werden können, wenn in einer Arbeitsgruppe gearbeitet wird (wenn die Rechner nicht Mitglieder einer Active Directory-Domain sind). In unserem Fall fügen wir diese Zeilen zur Host-Datei auf beiden Servern hinzu:

192.168.101.209 Hyper-v-prim.test.net

192.168.101.213 Hyper-v-repl.test.net

Konfigurieren der Replikationseinstellungen auf einem Replikatserver

Führen Sie die folgenden Aktionen auf dem zweiten Server aus, auf dem die VM-Replikate gespeichert werden sollen.

Öffnen Sie den Hyper-V-Manager.

Klicken Sie mit der rechten Maustaste auf den Replikatserver (Hyper-v-repl.test.net in unserem Fall) und wählen Sie im Kontextmenü Hyper-V-Einstellungen.

Wählen Sie im linken Bereich des Fensters „ <“>Hyper-V-Einstellungen<> die Option „ <“>Replikationskonfiguration<>.

Aktivieren Sie diese Kontrollkästchen in „ <“>Replikationskonfiguration:

- Diesen Computer als Replikatserver aktivieren

- Verwenden Sie die zertifikatsbasierte Authentifizierung (HTTPS)

Klicken Sie auf Wählen Sie „Zertifikat“.

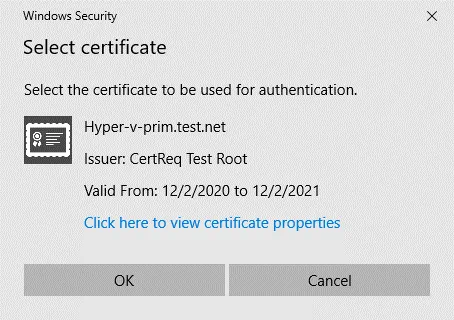

Das Windows-Sicherheit Popup-Fenster zeigt Informationen zu Ihrem Zertifikat an. Klicken Sie auf „OK“, um dieses Zertifikat auszuwählen.

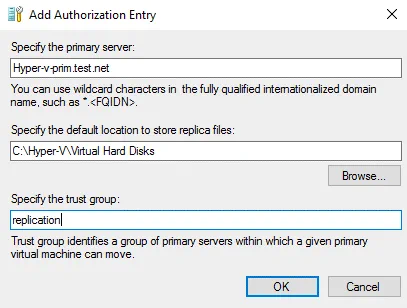

Wählen Sie unter „ <“ ( ) >„Replication Configuration“ (Replikationskonfiguration)die Option „ <“ ( ) >„Allow replication from the specified servers“ (Replikation von den angegebenen Servern zulassen), Optionen und klicken Sie auf Hinzufügen von.

Konfigurieren Sie die Parameter im Hinzufügen eines Autorisierungseintrags Fenster.

Geben Sie den primären Server an: Hyper-v-prim.test.net

Geben Sie den Standardspeicherort für Replikate an: C:Hyper-VVirtual Hard Disks (Dies ist ein Beispiel – verwenden Sie Ihren benutzerdefinierten Standort, der nicht auf C: liegt.)

Geben Sie die Vertrauensgruppe an: replication

Konfigurieren der Windows-Firewall

Konfigurieren Sie die Firewall so, dass eingehender Datenverkehr zugelassen wird. Aktivieren Sie eingehende TCP-Verbindungen auf Port 443 auf dem Replikatserver (oder deaktivieren Sie die Firewall vorübergehend zu Testzwecken).

Enable-Netfirewallrule -displayname "Hyper-V Replica HTTPS Listener (TCP-In) "

netsh advfirewall firewall show rule name=all dir=in | find "Hyper-V "

Konfigurieren der Replikation auf dem ersten Server

Erstellen Sie eine VM auf einem primären Hyper-V-Server, die repliziert werden soll. Stellen Sie sicher, dass die Quelle keine Schnappschüsse enthält, bevor Sie die Replikation aktivieren. Aktivieren Sie die Replikation auf dem ersten Computer, dem primären Server (Hyper-v-prim.test.net in unserem Fall).

Klicken Sie mit der rechten Maustaste auf eine VM und wählen Sie im Kontextmenü „ <“ (Replikation aktivieren) id="413"/>„Enable Replication“ (Replikation aktivieren)

Der „ <“ (Replikation aktivieren) id="416"/>„Enable Replication“ (Replikation aktivieren)

Bevor Sie beginnen. Klicken Sie auf Weiter , um fortzufahren.

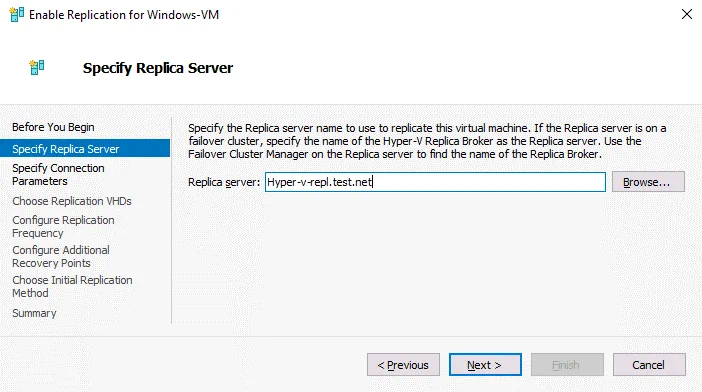

Replikatserver angeben. Geben Sie den Namen Ihres Replikatservers ein. In unserem Fall verwenden wir Hyper-v-repl.test.net als Replikatserver.

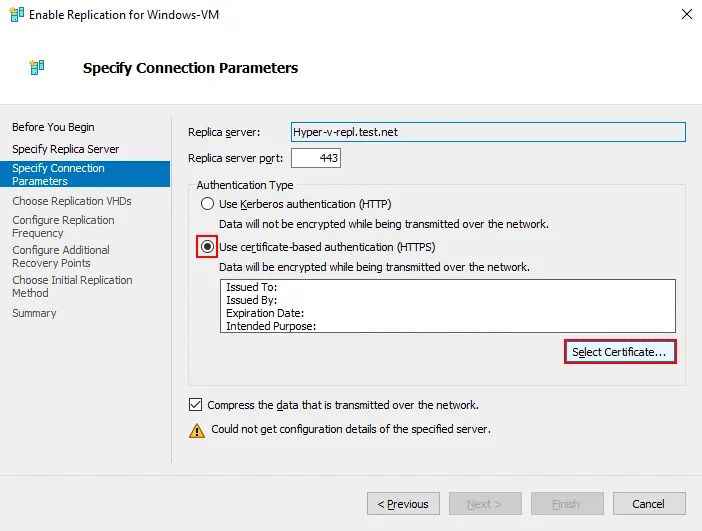

Verbindungsparameter angeben. Wählen Sie Zertifikatsbasierte Authentifizierung (HTTPS) verwendenund klicken Sie auf Zertifikat auswählen.

Sobald Sie auf Zertifikat auswählenklicken, öffnet sich ein Popup-Fenster mit Details zu dem zuvor konfigurierten Zertifikat. Klicken Sie auf OK , um dieses Zertifikat zu verwenden.

Konfigurieren Sie wie gewohnt weitere Replikationseinstellungen, um die Replikationskonfiguration auf dem Quellserver abzuschließen.

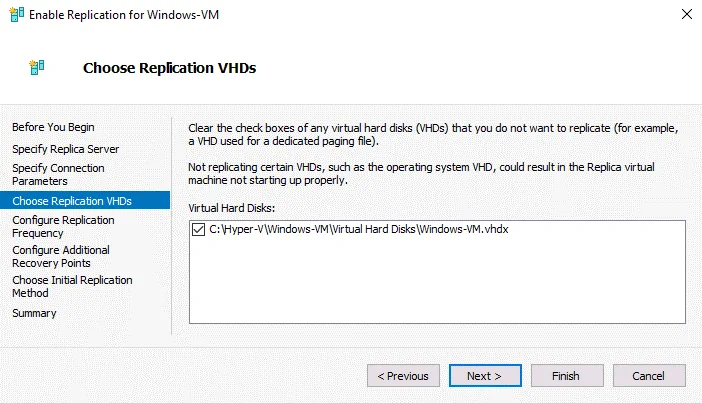

Wählen Sie „Replication VHDs“ (Replikations-VHDs). Wählen Sie die virtuellen Festplatten der VMs aus, die repliziert werden sollen. Sie können alle virtuellen Festplatten der VM oder nur einige davon auswählen.

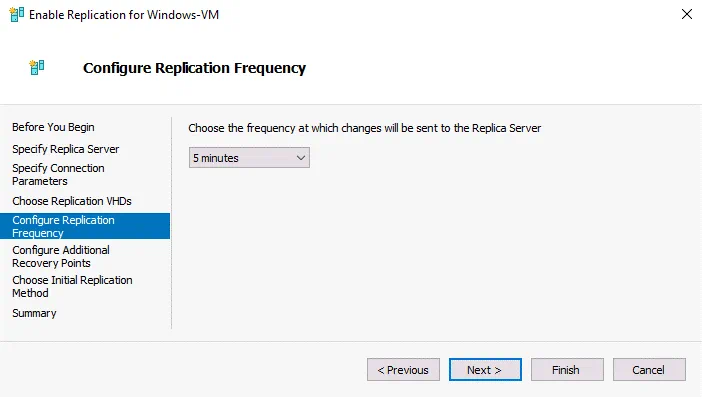

Replikationshäufigkeit konfigurieren. Wählen Sie die Häufigkeit, mit der Änderungen an den Replikationsserver gesendet werden sollen, z. B. 5 Minuten.

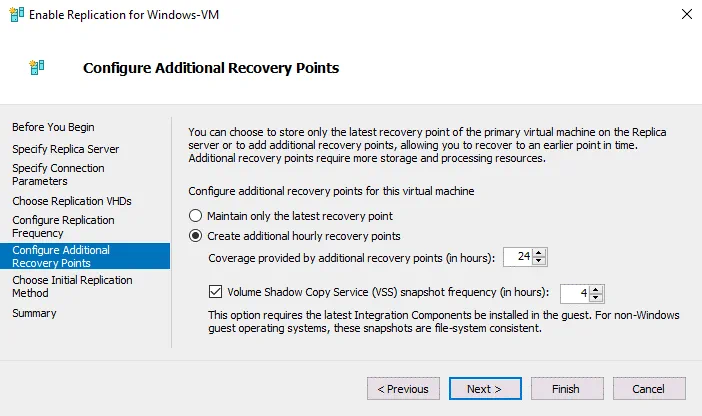

Konfigurieren Sie zusätzliche Wiederherstellungspunkte für diese Virtuelle Maschine. In unserem Beispiel erstellen wir zusätzliche stündliche Wiederherstellungspunkte. Wählen Sie die Optionen aus, die Ihren Anforderungen am besten entsprechen. Wiederherstellungspunkte sind das Ergebnis einer inkrementellen Replikation (basierend auf Schnappschüssen).

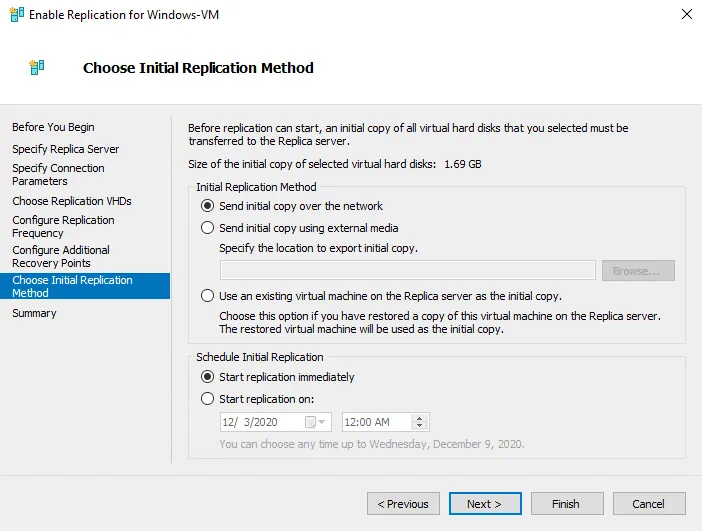

Wählen Sie die anfängliche Replikationsmethode. Wählen Sie Senden Sie die erste Kopie über das Netzwerk.

Starten Sie Fertigstellen um die Konfiguration der nativen Hyper-V-Replikation mithilfe von Zertifikaten in einer Arbeitsgruppe fertigzustellen und den Assistenten zu schließen.

Alternativen zur nativen Hyper-V-Replikation

Die integrierte Hyper-V-Funktionalität zur Durchführung der Replikation ist nützlich. Manchmal benötigen Sie jedoch möglicherweise erweiterte Funktionen, um die Hyper-V-Replikation und den Failover virtueller Maschinen durchzuführen. Es gibt eine gute Alternative zur nativen Hyper-V-Replikation.

NAKIVO Backup & Replication ist eine universelle Lösung für die Datensicherheit, mit der Sie virtuelle Hyper-V-Maschinen sichern und einen VM-Failover durchführen können. Das Produkt unterstützt die Hyper-V-Replikation in Active Directory-Domänen und Arbeitsgruppen. Folgende Funktionalitäten sind enthalten:

- Application-Aware Replikation. Die Daten in einer VM-Replik sind konsistent, wenn Sie eine VM im laufenden Zustand replizieren, da der Microsoft Volume Shadow Copy (VSS)-Dienst innerhalb der Virtuellen Maschinen ausgeführt wird.

- Durch die inkrementelle Replikation mit Microsoft Resilient Change Tracking (RCT) können Sie Speicherplatz und Zeit sparen. Beim ersten Ausführen eines Replikationsauftrags werden alle Daten einer Quell-VM kopiert, anschließend werden nur noch geänderte Daten kopiert, indem entsprechende Wiederherstellungspunkte für eine VM-Replik erstellt werden.

- Flexible Aufbewahrungseinstellungen und GFS-Aufbewahrungsrichtlinie. Behalten Sie eine Vielzahl von Wiederherstellungspunkten für unterschiedliche Zeiträume und optimieren Sie den in einem Backup-Repository verwendeten Speicherplatz.

- Die Netzwerkbeschleunigung erhöht die Replikationsgeschwindigkeit durch Datenkomprimierung und spart Ihnen Zeit.

- Log-Trunkierung für Microsoft Exchange und SQL, um Speicherplatz für Hyper-V-VMs zu sparen, auf denen eine Datenbank ausgeführt wird, wenn diese repliziert werden.

- Durch automatisiertes VM-Failover können Sie eine VM in kurzer Zeit wiederherstellen.

- Standortwiederherstellung ermöglicht Ihnen die Erstellung komplexer Disaster-Recovery-Szenarien mit mehreren Aktionen, darunter Hyper-V VM-Replikation und Failover.

Sie können einen Computer aus einer physischen Server-Sicherung auf eine VM wiederherstellen oder ein Hyper-V-Backup auf eine VMware-VM wiederherstellen. Warten Sie nicht auf eine Katastrophe – laden Sie NAKIVO Backup & Replikation & herunter und schützen Sie Ihre Hyper-V-VMs heute!

Fazit

Die Hyper-V-Replikation ist wichtig, um virtuelle Hyper-V-Maschinen zu schützen und sicherzustellen, dass Sie Daten und Workloads nach einem Ausfall in kurzer Zeit wiederherstellen können. Manchmal müssen Sie die Hyper-V-Replikation in Nicht-Domänenumgebungen konfigurieren, wenn Hyper-V-Server nicht Mitglieder einer Active Directory-Domäne sind und zu einer Arbeitsgruppe gehören.

Sie müssen selbstsignierte Zertifikate erstellen, um Hyper-V-VMs in einer Arbeitsgruppe zu replizieren, und die Authentifizierung für Hyper-V-Server von diesen Zertifikaten aus konfigurieren. Die Konfiguration gilt für Hostnamen, Firewall und die Überprüfung der Zertifikatssperrung, bevor die Hyper-V VM-Replikation auf Hosts konfiguriert wird.