Abilitazione della crittografia dei backup con NAKIVO: una guida completa

& & La crittografia è ampiamente utilizzata per motivi di sicurezza perché impedisce a terzi non autorizzati di accedere e diffondere dati privati. I backup non fanno eccezione e sono spesso oggetto di violazioni dei dati. Nell’ambito di una strategia di protezione dei dati, è possibile implementare la crittografia come ulteriore livello di sicurezza per i backup.

In questo post del blog, spieghiamo come la crittografia dei backup può aiutare a proteggere i dati in caso di attacchi informatici e a migliorare il livello complessivo di protezione dei dati per un’infrastruttura di backup più sicura.

Che cos’è la crittografia dei backup?

La crittografia dei backup è il processo di conversione dei dati di backup da un formato leggibile a un formato sicuro che non è leggibile senza una chiave di decrittografia o una password speciale. Ciò garantisce che, anche se i dati di backup sono accessibili a persone non autorizzate, non possano essere letti, utilizzati o esposti senza le credenziali appropriate, disponibili solo agli utenti autorizzati. La crittografia dei backup è una misura di sicurezza fondamentale per proteggere le informazioni sensibili da furti, perdita o divulgazione durante lo storage e il trasferimento.

Un esempio di crittografia è la conversione di testo in chiaro leggibile da tutti in dati cifrati (in questo caso testo cifrato), che risultano illeggibili se aperti in modo normale senza una chiave di cifratura. Di conseguenza, dopo aver convertito i dati originali utilizzando un codice segreto, il vero significato di questi dati viene distorto e non è comprensibile senza una chiave di decrittografia.

Importanza della crittografia dei backup

La crittografia dei backup è importante per prevenire il furto di dati e le violazioni da parte di terzi non autorizzati. I criminali informatici possono rubare i vostri dati e venderli alla concorrenza o pubblicarli su Internet per causare ulteriori danni alla vostra organizzazione. Ciò può comportare una significativa perdita di reputazione e finanziaria.

I virus, gli spyware e il ransomware moderni sono strumenti popolari utilizzati dai malintenzionati per attuare i loro scopi illeciti, e i loro attacchi sono diventati più sofisticati e frequenti. Oltre alla protezione dei dati per evitare accessi non autorizzati, ci sono anche altri motivi per cui la crittografia dei backup è importante. Questi includono:

- Conformità e normative. Alcune categorie di aziende devono soddisfare determinati requisiti normativi, come il Regolamento generale sulla protezione dei dati (GDPR) dell’UE , Payment Card Industry Standard for Data Security (PCI DSS), California Consumer Privacy Act (CCPA), Health Insurance Portability and Accountability Act (HIPAA), Reporting for Critical Infrastructure Act (CIRCIA), SOC 3 (System and Organization Controls 3), ecc. Questi standard normativi impongono alle organizzazioni la crittografia dei dati durante lo storage e il trasferimento.

- Miglioramento della sicurezza complessiva. I backup crittografati aggiungono un ulteriore livello di sicurezza e migliorano la strategia di protezione dei dati. L’archiviazione dei backup in formato crittografato rende più sicura l’ubicazione dei dati di backup su supporti di memorizzazione rimovibili, come i dischi rigidi, in un’altra ubicazione (ad esempio, un sito di ripristino di emergenza situato in un’altra area geografica). Se un supporto portatile con backup crittografati viene smarrito o rubato, terzi non possono accedere a dati critici e sensibili.

Backup crittografati contro il ransomware

I backup vengono utilizzati per proteggere i dati creando almeno una copia aggiuntiva dei dati originali per consentire un rapido ripristino quando necessario. Pertanto, se la copia originale dei dati viene danneggiata o cancellata dal ransomware, è possibile ripristinare i dati da un backup. Gli aggressori conoscono questa strategia e cercano di accedere ai backup dei dati per distruggerli e rendere impossibile il ripristino dei dati. Prima di danneggiare o distruggere i backup, i cybercriminali possono copiare i backup sui propri server per estrarre i dati dai backup rubati.

Se i backup sono archiviati come file crittografati, questo approccio non aiuta a proteggere tali file dal danneggiamento o dalla cancellazione da parte del ransomware. Il ransomware utilizza solitamente algoritmi di crittografia avanzati per crittografare i dati e, di conseguenza, renderli illeggibili o, in altre parole, danneggiati. Il ransomware può crittografare nuovamente i file di backup precedentemente crittografati dall’utente o dall’applicazione di backup per renderli inaccessibili all’utente.

Allo stesso tempo, se il ransomware invia i file di backup crittografati agli autori dell’attacco, questi ultimi non saranno in grado di accedere ai dati dell’utente se vengono utilizzati algoritmi di crittografia avanzati e le chiavi, le password e le credenziali sono archiviate in un luogo sicuro. Gli aggressori amano chiedere un riscatto per non pubblicare i dati rubati, ma se crittografate i vostri backup e i dati di backup non sono accessibili agli aggressori, i dati di backup crittografati rubati sono inutili per loro. I backup crittografati sono più resistenti alla manomissione.

La crittografia hardware può essere più efficace in alcuni casi quando si tratta di attacchi ransomware, ma questo approccio presenta alcuni svantaggi. Per la crittografia hardware è possibile utilizzare moduli di sicurezza hardware (HSM). Può trattarsi di una scheda PCIe e le chiavi di crittografia possono essere memorizzate su uno speciale dispositivo USB (visivamente simile a una chiavetta USB). Le smart card o le chiavi HASP sono altri esempi di memorizzazione di chiavi hardware per la crittografia/decrittografia. È più difficile estrarre le chiavi da tali dispositivi. In questo caso è necessario installare i driver appropriati su un computer.

Utilizzate un archivio con protezione air-gap per proteggere i vostri backup dal ransomware. Questo tipo di archivio impedisce la modifica dei dati da parte del ransomware. Il ransomware non può copiare i dati da un archivio con protezione air-gap che è fisicamente scollegato dal computer e dalla rete. Utilizzate un archivio immutabile o un archivio con capacità di immutabilità del backup, il cui scopo è simile a quello di un archivio con protezione air-gap per la protezione dei backup.

Crittografia inattiva e in transito

I backup possono essere crittografati durante la scrittura sul supporto di storage di destinazione. Poiché i dati di backup vengono solitamente trasferiti attraverso la rete prima di essere scritti sull’archivio di destinazione, è importante crittografare il traffico di rete con questi dati. I malintenzionati possono utilizzare uno sniffer di traffico per intercettare (catturare) il traffico di rete e accedere ai dati di backup in questo modo. La crittografia dei dati in transito riduce il rischio che ciò accada. La crittografia in transito viene eseguita tra l’origine dei dati e il supporto di archiviazione di destinazione del backup.

La crittografia a riposo comporta la crittografia dei dati di backup su supporti di archiviazione di backup quali repository di backup su unità disco rigido, cartucce a nastro, cloud, ecc. Mentre la crittografia dei dati di backup in transito protegge tali dati se gli hacker accedono a una rete, la crittografia dei backup a riposo li protegge se gli hacker accedono al supporto di archiviazione di backup.

La crittografia in transito e la crittografia a riposo possono essere utilizzate insieme per crittografare i backup e aumentare il livello di sicurezza.

Algoritmi di crittografia

Per implementare la crittografia dei dati vengono utilizzati complessi algoritmi matematici e chiavi di crittografia/decrittografia. Per maggiore comodità, il software può trasformare una password o una passphrase in una chiave di crittografia della lunghezza appropriata. Questo approccio consente agli utenti di memorizzare le proprie password, cosa più facile rispetto all’apprendimento di lunghe chiavi di crittografia. L’efficienza della crittografia per i backup, analogamente ad altri dati, dipende dall’algoritmo di crittografia.

Esistono algoritmi di crittografia simmetrici e asimmetrici. Negli algoritmi simmetrici, viene utilizzata una sola chiave per crittografare e decrittografare i dati. Negli algoritmi asimmetrici viene utilizzata una coppia di chiavi: una chiave pubblica per effettuare la crittografia dei dati e una chiave privata per effettuare la decrittografia.

Esempi di entrambi includono:

- Gli algoritmi crittografici simmetrici sono AES, DES, 3DES, Blowfish, Twofish e altri.

- Gli algoritmi crittografici asimmetrici sono RSA (1024, 2048 e 4096 bit), ECC, DSA, Diffie-Hellman e altri.

L’Advanced Encryption Standard (AES) è uno degli algoritmi di crittografia più utilizzati al giorno d’oggi grazie al suo elevato livello di sicurezza. La lunghezza della chiave è importante e definisce per quanto tempo i dati crittografati possono essere considerati sicuri e protetti. Una chiave a 128 bit dovrebbe essere sufficiente per proteggere i dati fino a tre anni. Le chiavi supportate più lunghe sono quelle a 192 bit e 256 bit.

AES-256 garantisce il massimo livello di sicurezza con una lunghezza della chiave di 256 bit. Sono necessari migliaia di anni per forzare una chiave di decrittografia AES-256 (tenendo conto delle prestazioni massime dei computer moderni). Il governo degli Stati Uniti utilizza AES per proteggere i dati dal 2003. Questo algoritmo crittografico è stato accuratamente testato e approvato da esperti di crittografia.

Le transazioni di rete che utilizzano Secure Sockets Layer/Transport Layer Security (SSL/TLS) sono crittografate durante il transito. L’esempio più comune è il protocollo HTTPS. Per una crittografia forte è obbligatorio utilizzare TLS 1.1 o versioni successive.

Le chiavi crittografiche più lunghe garantiscono un livello di sicurezza più elevato, ma richiedono maggiori risorse della CPU per la crittografia dei dati. Inoltre, il ripristino dei dati dai backup crittografati richiede più tempo. Quando si tratta di crittografare i dati durante i trasferimenti in rete, con una chiave di crittografia più lunga anche la velocità di trasferimento dei dati utili è inferiore. Ciò è dovuto a:

- I dati crittografati possono talvolta essere leggermente più grandi a causa del padding aggiunto per garantire che i dati siano allineati con la dimensione del blocco dell’algoritmo di crittografia.

- Le connessioni crittografate spesso includono metadati e intestazioni aggiuntivi per la gestione del processo di crittografia. Ciò include elementi quali certificati, chiavi di crittografia e informazioni di handshaking.

- Questi byte aggiuntivi di metadati contribuiscono ad aumentare il payload dei dati, incrementando leggermente la quantità di dati che devono essere trasmessi.

- L’aumento della dimensione dei dati può ridurre l’effettiva velocità di trasmissione della rete, poiché viene trasmessa una maggiore quantità di dati a parità di informazioni originali.

Gli algoritmi di crittografia possono essere classificati in base al tipo di input come cifratura a flusso e cifratura a blocchi per gli algoritmi simmetrici. Nella cifratura a flusso, viene crittografato un blocco alla volta. I cifrari a blocchi sono un tipo di algoritmo di crittografia a chiave simmetrica che:

- Un cifrario a blocchi crittografa i dati in blocchi di dimensioni fisse (ad esempio, blocchi a 64 bit o 128 bit).

- Un cifrario a blocchi utilizza una chiave simmetrica, il che significa che la stessa chiave viene utilizzata sia per la crittografia che per la decrittografia.

- Gli algoritmi di cifratura a blocchi più comuni includono AES, DES e Blowfish.

Crittografia vs. hash

Una funzione hash è una funzione irreversibile in grado di trasformare una stringa di testo o un altro insieme di dati in un hash. L’hash calcolato può quindi essere utilizzato per verificare l’integrità dei dati (file) e l’autenticità (hash delle password) o per generare identificatori univoci (impronte digitali). Esempi di funzioni hash sono SHA-256 e MD5.

Rischi associati ai backup crittografati

I backup crittografati aggiungono maggiore complessità e overhead a un sottosistema di backup. La perdita di una chiave o di una password può causare gravi problemi perché sarà impossibile ripristinare i dati da un backup crittografato. Se una terza parte o degli aggressori accedono alle chiavi di crittografia, possono verificarsi furti e perdite di dati. Per questi motivi, le organizzazioni dovrebbero utilizzare una strategia affidabile per archiviare le chiavi di crittografia per i backup crittografati e gestire queste chiavi, gli schemi di rotazione delle chiavi e i criteri di sicurezza per fornire le chiavi solo agli utenti autorizzati.

Esistono anche rischi legati alla crittografia delle cartucce a nastro con backup. Gli standard dei nastri da LTO-4 a LTO-7 supportano la crittografia AES-256 dei supporti a nastro. Una chiave di crittografia/decrittografia simmetrica viene memorizzata su un’unità nastro quando questa unità scrive i dati sul nastro, ma non oltre. Queste chiavi non vengono scritte su nastro per motivi di sicurezza. Se un disastro danneggia il data center e i server di backup vengono distrutti, possono verificarsi problemi di ripristino dei dati perché le chiavi di decrittografia vengono distrutte insieme a essi.

Per ridurre i rischi, si consiglia di eseguire test di backup regolarmente per garantire che i dati possano essere ripristinati dai backup crittografati in diversi scenari.

Quando si utilizza la crittografia a livello di disco rigido o la crittografia completa del disco, in caso di guasto dell’HDD, il ripristino dei dati in laboratorio potrebbe non essere possibile. Le copie di backup aiutano a ridurre il rischio di archiviare i backup su un HDD o SSD crittografato.

Gestione delle chiavi

L’utilizzo di una sola chiave per la crittografia di tutti i dati comporta dei rischi. Se un malintenzionato riesce a ottenere questa chiave, può effettuare la decrittografia e accedere a tutti i dati. Per garantire elevati standard di sicurezza, si raccomanda alle organizzazioni di utilizzare più chiavi di crittografia per diversi set di dati. Queste chiavi devono essere conservate in un luogo sicuro, accessibile solo agli utenti autorizzati che dispongono delle permessi necessari. Gli amministratori devono proteggere le chiavi e garantire che siano disponibili in caso di emergenza.

Per migliorare il processo di gestione delle chiavi durante l’intero ciclo di vita delle chiavi di crittografia/decrittografia e per proteggere le chiavi da perdita e fuga, è possibile implementare un sistema di gestione delle chiavi o KMS. Il KMS può essere utilizzato per controllare chi può accedere alle chiavi, nonché come vengono assegnate e ruotate le chiavi. Uno degli standard di gestione delle chiavi è il Key Management Interoperability Protocol (KMIP). I depositi di chiavi possono essere utilizzati per archiviare e gestire le chiavi di crittografia.

Preparazione alla crittografia dei backup in NAKIVO Backup & Replication

NAKIVO Backup & Replication è una soluzione di protezione dei dati che supporta i backup crittografati e può crittografare i dati di backup utilizzando i seguenti approcci:

- Crittografia lato sorgente per crittografare i dati prima che lascino la sorgente, durante il trasferimento e per tutto il loro ciclo di vita nel repository di backup

- Crittografia di rete per crittografare i dati durante il trasferimento in rete al repository di backup

- Crittografia del repository di backup per crittografare i dati mentre sono inattivi nell’archivio

La soluzione NAKIVO utilizza una crittografia AES-256 avanzata, considerata lo standard industriale per la crittografia dei dati a livello mondiale.

La crittografia dei backup alla fonte è disponibile dalla versione 11.0. Il vantaggio di questa funzione è che i dati di backup vengono prima crittografati all’origine, quindi trasferiti al repository di backup e archiviati in forma crittografata. Questo approccio semplifica i processi di configurazione e backup e può essere utilizzato anche per i backup su cloud.

Requisiti di sistema

Requisiti per la crittografia lato sorgente

Nella versione 11.0 di NAKIVO Backup & Replication & è stata introdotta una nuova opzione che consente di configurare la crittografia dei backup a livello di lavoro di backup. I dati vengono crittografati alla fonte e rimangono crittografati sulla rete e nell’archivio nel repository di backup.

Tipi di destinazione di backup supportati:

- Cartella locale

- Condivisione NFS e SMB

- Amazon EC2

- Amazon S3 e archiviazione oggetti compatibile con S3

- Wasabi

- Appliance di deduplicazione

- Archiviazione BLOB di Azure

- Backblaze B2

- Nastro

Tipo di repository di backup supportato: Incrementale con completo

Requisiti per la crittografia di rete

Sono necessari due trasportatori per configurare la crittografia di rete per le versioni 10.11.2 e precedenti. Un Transporter è un componente fondamentale di NAKIVO Backup & Replication responsabile dell’elaborazione, del trasferimento, della crittografia, della compressione dei dati, ecc.

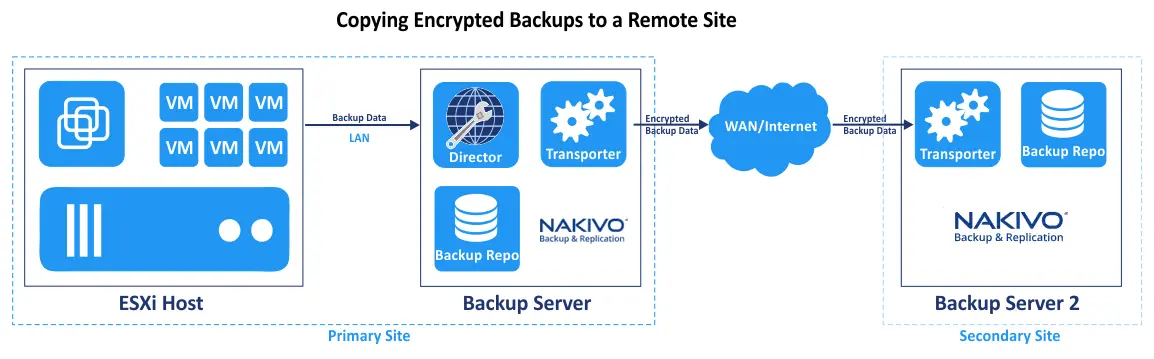

La crittografia per il trasferimento dei dati sulla rete avviene tra i due Transporter: il Transporter sul lato sorgente comprime e crittografa i dati prima di inviarli al Transporter di destinazione, mentre il Transporter di destinazione effettua la decrittografia dei dati e li scrive in un repository di backup.

Requisiti per la crittografia dell’archivio di backup

La crittografia del backup nell’archivio di destinazione è disponibile a livello di repository di backup quando si crea un repository di backup in NAKIVO Backup & Replication.

La crittografia dell’archivio di backup è supportata per i tipi di repository di backup incrementale con completo e incrementale permanente su sistema operativo Linux.

Come abilitare la crittografia dei backup

Scopriamo come abilitare diversi tipi di crittografia dei backup nella soluzione di protezione dei dati NAKIVO.

Crittografia dei backup lato sorgente (versione 11.0 e successive)

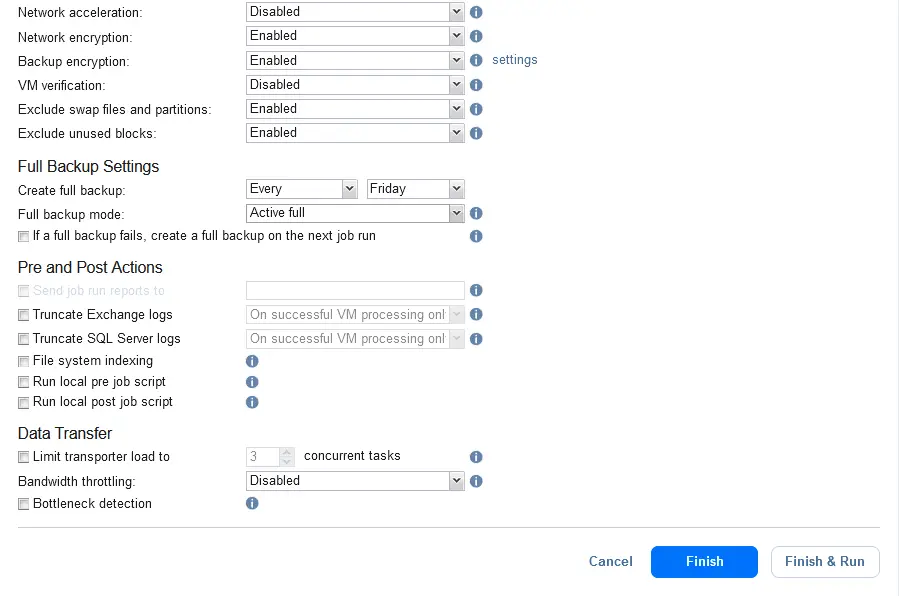

In NAKIVO Backup & Replication v11.0, è possibile impostare la crittografia dei backup all’origine per garantire la sicurezza dei trasferimenti e dell’storage dei dati. È possibile configurare queste opzioni nella fase Opzioni del lavoro di copia di backup.

La crittografia dei backup lato sorgente significa che i dati vengono crittografati prima di essere inviati al repository, ovvero alla sorgente.

Per abilitare la crittografia dei backup lato sorgente a livello di lavoro di backup nella versione 11.0, procedere come segue:

- Nel menu a discesa Crittografia dei backup selezionare Abilitato.

- Fare clic su Impostazioni in Crittografia dei backup linea per impostare la password per la crittografia dei backup.

- Seleziona Crea password, inserisci una password e conferma la password.

Inserisci una descrizione per questa password. Il nome inserito nella descrizione verrà visualizzato nell’elenco delle password che potrai selezionare in seguito per diversi lavori di backup. Utilizziamo backup di Hyper-V come nome per la password.

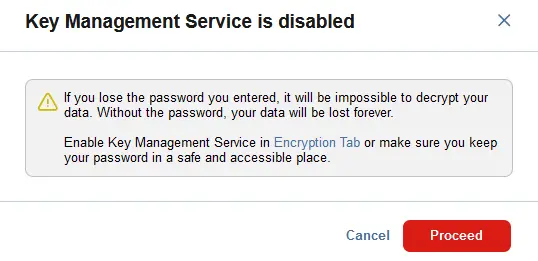

Se non utilizzi AWS KMS, verrà visualizzato il messaggio: Il servizio di gestione delle chiavi è disabilitato. Vedi la scheda Crittografia. Se hai configurato e abilitato AWS KMS, questa avvertenza non verrà visualizzata. Tieni presente che per configurare KMS per la gestione delle password, devi prima aggiungere il tuo account AWS all’inventario di replica di NAKIVO Backup & Replication & .

Fare clic su Procedere.

- La password inserita viene applicata automaticamente.

In alternativa, è possibile selezionare una password esistente.

- Fare clic su Termina per salvare le impostazioni del lavoro oppure clicca su Fine & Esegui per salvare le impostazioni ed eseguire il lavoro con la crittografia dei backup configurata.

- Quando si applicano le impostazioni del lavoro, verrà visualizzata un’avvertenza che informa che il backup è protetto da password e che, in caso di smarrimento della password, sarà impossibile effettuare la decrittografia dei dati. Questa avvertenza viene visualizzata se non è stato abilitato AWS Key Management Service. Fare clic su Procedere.

È possibile utilizzare AWS Key Management Service per assicurarsi di non perdere le password di crittografia impostate per i backup. Per utilizzare AWS KMS, nell’interfaccia web di NAKIVO Backup & Replication & Replication, andare su Impostazioni > Generale > Impostazioni di sistema, selezionare la scheda Crittografia e selezionare la casella di controllo Utilizza AWS Key Management Service . Ricordare che è necessario aggiungere l’account AWS all’inventario NAKIVO Backup & Replication per abilitare AWS KMS.

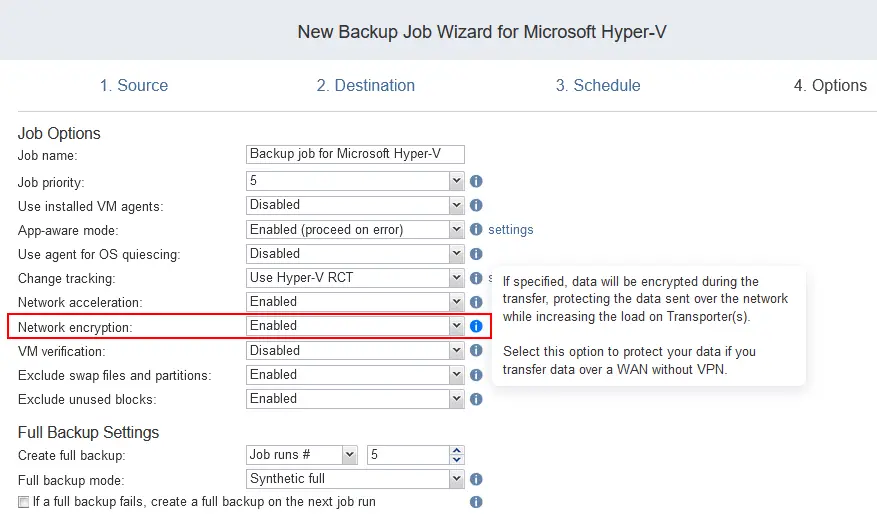

Configurazione della crittografia di rete per i backup

È possibile migliorare il livello di sicurezza e configurare la crittografia dei dati di backup durante il trasferimento in rete. Uno dei requisiti principali affinché questa funzione funzioni nelle versioni precedenti alla v10.11 è che due Transporter siano installati su macchine diverse.

È possibile aggiungere un host Hyper-V all’inventario ed eseguire il backup di una VM Hyper-V utilizzando la crittografia di rete su un archivio di backup crittografato. Quando si aggiunge un host Hyper-V all’inventario NAKIVO dall’interfaccia web della soluzione NAKIVO, viene installato un Transporter sull’host Hyper-V.

Questa configurazione è visualizzata nella schermata sottostante.

Ora è possibile configurare la crittografia di rete per il trasferimento dei backup attraverso la rete nelle opzioni del lavoro di backup. Immettere il nome di visualizzazione per il lavoro e altri parametri.

Nell’elenco a discesa Network Encryption selezionare Enabled. Questo parametro è attivo perché vengono utilizzati due Transporter per trasferire i dati di backup tra le macchine.

È anche possibile effettuare l’implementazione di un Transporter sulla macchina remota che può avere una ubicazione in un sito locale per aumentare il numero di carichi di lavoro elaborati da sottoporre a backup. È possibile distribuire un Transporter su una macchina remota in un sito remoto per archiviare backup e copie di backup al fine di implementare la regola di backup 3-2-1 . In questo caso, i dati di backup trasferiti sulla rete possono essere crittografati e protetti da violazioni anche se non è possibile utilizzare una connessione VPN crittografata.

Abilitazione della crittografia per un repository di backup

È possibile configurare la crittografia dei backup per l’intero repository durante la creazione di un repository di backup. Questa funzione è disponibile in NAKIVO Backup & Replication dalla versione 5.7. Se in precedenza è stato creato un repository di backup senza crittografia, è necessario creare un nuovo repository di backup per abilitare la crittografia dei backup a livello di repository di backup. Il Transporter onboard è stato installato per impostazione predefinita. Creiamo un repository di backup e concentriamoci sull’abilitazione della crittografia dei backup.

NOTA: L’abilitazione della crittografia per l’intero repository di backup disabilita la funzione di immutabilità per i backup archiviati in questo repository. Questa funzione è disponibile solo per i repository di backup su macchine basate su Linux.

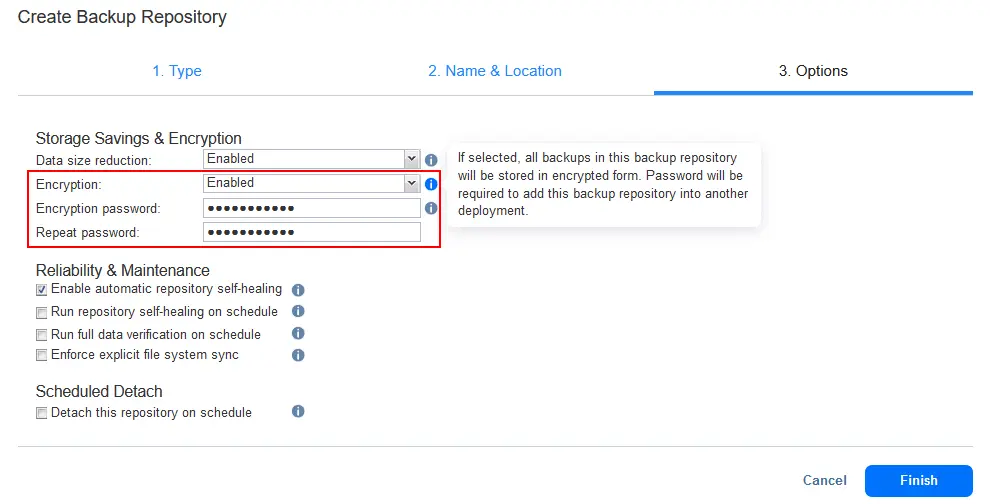

Le impostazioni di crittografia per l’intero repository di backup sono configurate nella fase Opzioni della procedura guidata di creazione di un repository di backup:

- Nel menu a tendina Crittografia selezionare Enabled. Quindi vengono visualizzati i campi della password.

- Immettere la password di crittografia e confermarla.

- Premere Fine per terminare la creazione di un repository di backup crittografato.

Da questo momento in poi, tutti i backup archiviati in questo repository di backup saranno crittografati.

Ripristino da backup crittografati

Il ripristino dei dati da backup crittografati è simile a quello da backup non crittografati. Se KMS non è abilitato o se un repository è collegato a una nuova istanza della soluzione NAKIVO, è necessario fornire nuovamente le password per consentire il ripristino. In altre parole, se si collega un repository di backup crittografato all’istanza di NAKIVO Backup & Replication (un’istanza diversa o un’istanza di Director appena installata), è necessario inserire la password di crittografia precedentemente impostata per questo repository di backup (se è stata abilitata la crittografia a livello di repository).

Se KMS era abilitato durante la crittografia dei backup dopo aver collegato un repository a una nuova istanza della soluzione NAKIVO, è sufficiente abilitare nuovamente KMS e selezionare la chiave appropriata (utilizzata l’ultima volta). In questo caso, non sarà necessario reinserire tutte le password.