Sécurisation de vos sauvegardes Microsoft 365 grâce au chiffrement dans le cloud

& <>Microsoft 365 est une plateforme cloud largement utilisée pour la communication et la collaboration. Les données des utilisateurs d’Office 365 peuvent contenir des informations sensibles, c’est pourquoi il est important de les protéger contre les violations et les fuites de données.

Le chiffrement Office 365 est utilisé pour protéger les données des utilisateurs dans le cloud Microsoft et lors des communications avec les serveurs Microsoft. Cet article de blog explique le chiffrement Microsoft 365 et ses différents cas d’utilisation, y compris comment configurer le chiffrement pour les sauvegardes pour Microsoft 365.

Qu’est-ce que le chiffrement Office 365 ?

Le chiffrement est un mécanisme de sécurité des données qui consiste à transformer celles-ci d’un format lisible, appelé texte en clair, en un format illisible, appelé texte chiffré. Cette transformation des données est réalisée à l’aide d’un algorithme de chiffrement et d’une clé de chiffrement. La clé est une information spécifique qui détermine la manière dont les données sont brouillées. Seuls les utilisateurs disposant de la bonne clé de déchiffrement peuvent inverser le processus, en convertissant le texte chiffré en son format texte en clair d’origine.

Le processus de chiffrement commence par le texte en clair, qui correspond aux données originales lisibles. Lorsque le chiffrement est appliqué, l’algorithme utilise la clé de chiffrement pour convertir ce texte en clair en texte chiffré. Ce texte chiffré est généré sous la forme d’une combinaison aléatoire de caractères et n’est pas compréhensible sans la clé de déchiffrement correspondante. La force du chiffrement dépend de plusieurs facteurs, notamment la complexité de l’algorithme et la longueur de la clé, les clés plus longues offrant généralement un chiffrement plus fort.

Dans Microsoft 365, le chiffrement joue un rôle essentiel dans la protection des données, en particulier dans l’environnement cloud où les données sont souvent stockées, traitées et transmises sur Internet. Lorsque les données sont chiffrées, même si des personnes non autorisées ou des acteurs malveillants les interceptent, elles ne peuvent pas les lire ou les utiliser à mauvais escient sans la clé de déchiffrement. Cela est essentiel pour protéger les informations sensibles telles que les adresses e-mail, les documents et les données personnelles contre les fuites et les violations.

Le chiffrement est important dans Microsoft 365 et dans le cloud, car il offre une couche de sécurité solide et garantit la confidentialité des données et la conformité aux réglementations. Il aide les organisations à protéger leurs informations sensibles, à respecter les conditions à remplir en matière de protection des données et à maintenir la confiance des clients.

Comment fonctionne le chiffrement dans Microsoft 365 ?

Le processus de chiffrement dans Microsoft 365 se déroule en plusieurs étapes :

- Lorsque les données sont transmises de l’appliance d’un utilisateur aux serveurs cloud de Microsoft, elles sont chiffrées pendant leur transit sur Internet à l’aide de protocoles tels que TLS (Transport Layer Security). Cela garantit la sécurité de toutes les données interceptées pendant la transmission.

- Une fois que les données arrivent dans les centres de données Microsoft, elles sont chiffrées au repos à l’aide d’algorithmes de chiffrement puissants tels que AES-256. Cela signifie que même si le stockage physique où résident les données est compromis, les données elles-mêmes restent protégées.

- Les données au repos, telles que les fichiers stockés dans les boîtes de messagerie Exchange Online, OneDrive for Business et SharePoint Online, sont cryptées à l’aide de BitLocker, qui sécurise l’ensemble des volumes de disque sur les serveurs.

- De plus, les fichiers individuels sont chiffrés à l’aide du chiffrement par fichier, qui utilise le chiffrement Azure Storage Service Encryption (SSE) avec un chiffrement AES 256 bits, l’un des algorithmes de chiffrement les plus puissants disponibles.

- Le chiffrement des e-mails dans Microsoft 365, en particulier dans Exchange Online, est géré par Office Message Encryption (OME). Cela permet de crypter et de protéger les e-mails à l’aide de technologies de chiffrement telles que S/MIME (Secure/Multipurpose Internet Mail Extensions) et IRM (Information Rights Management), qui permettent également de contrôler l’accès aux données. Pour en savoir plus, consultez notre article Chiffrement des messages Microsoft 365 .

- De plus, le chiffrement contrôlé par le client permet aux organisations d’utiliser leurs propres clés de chiffrement, gérées via Azure Key Vault, offrant ainsi un niveau supplémentaire de contrôle et de sécurité.

Les administrateurs système disposent de divers outils et tableaux de bord pour gérer et surveiller les paramètres de chiffrement. Les administrateurs peuvent utiliser le Centre de conformité Microsoft 365 Security & et le Centre d’administration Microsoft 365 pour configurer les politiques de chiffrement, gérer les clés des clients et surveiller les activités liées au chiffrement au sein de leur organisation.

De plus, Microsoft fournit régulièrement des rapports de transparence et dispose de certificats de conformité afin de garantir aux administrateurs système que les pratiques de chiffrement sont conformes aux normes internationales. Il s’agit notamment des certificats ISO 27001, SOC 1, SOC 2 et conformité au RGPD.

Mise à jour cryptographique Microsoft 365

L’introduction du mode AES-256 CBC (Cipher Block Chaining) dans Microsoft 365 en 2023 a marqué une amélioration significative du chiffrement des données. AES-256 est une norme de chiffrement robuste, et l’utilisation du mode CBC ajoute une couche supplémentaire de complexité et de sécurité en chaînant chaque bloc de texte chiffré au précédent, ce qui permet d’empêcher certains types d’attaques cryptographiques.

Pour les administrateurs système, cette transition a nécessité un examen minutieux des politiques de chiffrement des données existantes afin de vérifier et de s’assurer que leurs outils de gestion et de surveillance du chiffrement pouvaient prendre en charge la norme de chiffrement mise à jour. Les administrateurs devaient confirmer que toutes les clés ou politiques de chiffrement personnalisées étaient compatibles avec le nouveau mode AES-256 CBC afin d’éviter d’éventuels conflits ou problèmes.

Microsoft a fourni de la documentation et des outils pour faciliter ce processus, garantissant ainsi que les administrateurs puissent maintenir la conformité et la sécurité sans intervention manuelle importante. Microsoft a veillé à ce que ce changement se fasse en toute transparence pour la plupart des utilisateurs, avec un impact minimal sur la configuration existante. La mise à jour a été déployée de manière à ce que les données existantes soient ré-chiffrées à l’aide du mode AES-256 CBC sans perturber l’accès ou les fonctionnalités de Microsoft 365.

Les applications Microsoft Office 2013, 2016, 2019 et 2021 doivent être reconfigurées pour utiliser le mode AES256-CBC à l’aide des politiques de groupe dans Windows ou des politiques cloud dans Microsoft 365. Depuis la version 16.0.16327 des applications Microsoft 365, le mode AES256-CBC est utilisé par défaut.

Si Microsoft Exchange Server est utilisé, les administrateurs doivent installer un correctif. Si le service Azure Rights Management Connector est utilisé avec Exchange Server, il est recommandé aux administrateurs d’exécuter le script GenConnectorConfig.ps1 fourni par Microsoft sur chaque serveur Exchange.

Chiffrement des données au repos et en transit

Le chiffrement des données au repos et en transit est une mesure de sécurité fondamentale dans Microsoft 365, dont l’objectif est de protéger les informations sensibles contre les accès non autorisés et les violations. Voyons comment le chiffrement est appliqué dans ces deux scénarios dans l’environnement Microsoft 365.

Données au repos

Les données au repos sont des informations stockées sur un support physique, tel qu’un disque dur ou un service de stockage dans le cloud, et qui ne sont pas activement transmises sur les réseaux. Dans Microsoft 365, les données au repos sont chiffrées afin de garantir leur protection même en cas de compromission du stockage physique.

Voici quelques exemples de chiffrement des données au repos dans Microsoft 365 :

- Fichiers sur SharePoint et OneDrive. Lorsque les utilisateurs stockent des fichiers dans SharePoint Online ou OneDrive for Business, ces fichiers sont chiffrés à l’aide du chiffrement du service de stockage Azure (SSE). Microsoft 365 utilise AES-256, une norme de chiffrement puissante, pour chiffrer chaque fichier et garantir sa sécurité sur le serveur. De plus, BitLocker est utilisé pour chiffrer l’intégralité du disque sur lequel se trouvent les données, offrant ainsi une couche de protection supplémentaire.

- Messages électroniques dans Exchange Online. Les e-mails stockés dans les boîtes de messagerie Exchange Online sont chiffrés à l’aide d’une combinaison de BitLocker et du chiffrement par fichier avec AES-256. Cela signifie que l’ensemble de la base de données de la boîte de messagerie est chiffré et que chaque message électronique est également chiffré individuellement, ce qui garantit la sécurité des e-mails stockés.

Données en transit

Les données en transit désignent les informations qui sont activement transmises sur un réseau, telles que les données envoyées entre l’appareil d’un utilisateur et les serveurs Microsoft ou entre les centres de données Microsoft. Le chiffrement en transit protège ces données contre toute interception ou altération pendant leur transmission.

Voici quelques exemples de chiffrement des données en transit dans Microsoft 365 :

- Messages électroniques. Lorsque des e-mails sont envoyés d’un utilisateur à un autre, ils sont cryptés pendant leur transit à l’aide du protocole TLS (Transport Layer Security). Le protocole TLS garantit la protection du contenu des e-mails lorsque ces données sont transférées sur Internet, empêchant ainsi tout accès non autorisé par des intercepteurs. Pour plus de sécurité, le chiffrement des messages Office (OME) peut être appliqué aux adresses e-mail, ce qui permet un chiffrement qui persiste même si l’adresse e-mail est transférée en dehors de l’organisation.

- Réunions en ligne (Microsoft Teams). Lors des réunions en ligne organisées via Microsoft Teams, les données telles que les vidéos, les fichiers audio et les fichiers partagés sont cryptées pendant leur transfert à l’aide des protocoles TLS et SRTP (Secure Real-time Transport Protocol). Ces protocoles garantissent que toutes les communications pendant une réunion sont protégées contre l’écoute clandestine ou la falsification.

Préparation au chiffrement des sauvegardes dans le cloud

Les données Microsoft 365 sont fortement chiffrées dans le cloud Microsoft, ce qui améliore le niveau de sécurité global, comme mentionné précédemment. La sauvegarde des données Microsoft 365 est un élément important d’une stratégie de protection des données, et il est fortement recommandé de sauvegarder régulièrement les données Microsoft 365. Les données de sauvegarde peuvent être transférées via le réseau et stockées dans l’emplacement de destination, sous forme chiffrée ou non chiffrée.

Les sauvegardes non chiffrées peuvent constituer une vulnérabilité pour l’ensemble de l’environnement. Bien que les données Microsoft 365 soient cryptées sur les serveurs Microsoft dans le cloud et pendant leur transfert, les pirates peuvent compromettre les sauvegardes Microsoft 365 non cryptées. Les sauvegardes Microsoft 365 cryptées sont plus sûres.

NAKIVO Backup & Replication & Replication est une solution de protection des données d’entreprise qui prend en charge le chiffrement des sauvegardes, y compris le chiffrement des sauvegardes Microsoft 365. Vous pouvez crypter l’ensemble du référentiel de sauvegarde ou activer le chiffrement pour chaque tâche de sauvegarde individuellement.

Il existe trois scénarios principaux pour stocker des sauvegardes Microsoft 365 cryptées dans le cloud avec la solution NAKIVO :

- Création d’un référentiel de sauvegarde dans un compartiment Amazon S3 ou un stockage d’objets similaire compatible S3. Un Transporteur déployé dans Amazon Web Services (AWS) est utilisé pour communiquer avec un Director et transférer les données vers le référentiel de sauvegarde S3.

- Création d’un référentiel de sauvegarde dans une instance Amazon EC2. Dans ce cas, vous pouvez déployer la solution complète de NAKIVO Backup & Replication dans une instance Amazon EC2, qui est une machine virtuelle (VM) dans AWS. Vous pouvez également déployer une instance EC2 avec le Transporteur et le référentiel de sauvegarde pour stocker les sauvegardes cryptées dans le cloud AWS, tandis que le Director est déployé sur site et dispose d’une connexion réseau avec le Transporteur dans AWS. Il est recommandé de déployer un Transporteur Linux pour l’immuabilité la prise en charge.

- Déploiement d’une solution complète de sauvegarde NAKIVO & Réplication avec un référentiel de sauvegarde sur une machine virtuelle dans un cloud Azure ou un autre cloud public.

Voyons comment stocker des sauvegardes Microsoft 365 cryptées dans Amazon S3. Dans l’un de nos précédents articles de blog, nous avons expliqué comment configurer les sauvegardes Microsoft 365 vers Amazon S3 en détail à l’aide des données SharePoint Online pour la procédure pas à pas. Le workflow pour créer des sauvegardes Microsoft 365 cryptées dans Amazon S3 comprend les mêmes étapes de configuration, à l’exception de la dernière étape (Options) pour activer le chiffrement. Reportez-vous à cet article pour configurer l’environnement pour une sauvegarde vers Amazon S3. Dans cet article de blog, nous nous concentrons sur la configuration du chiffrement des sauvegardes Microsoft 365 et nous ne traitons que brièvement les étapes préliminaires.

Préparation d’une sauvegarde Microsoft 365 chiffrée vers Amazon S3

Effectuez les étapes de préparation requises si vous ne les avez pas déjà effectuées :

- Créez un compartiment dans Amazon S3 qui servira de référentiel de sauvegarde dans le cloud AWS. Activez le versionnage des objets et le verrouillage des objets Amazon S3 pour le compartiment afin de pouvoir utiliser l’immuabilité des sauvegardes dans NAKIVO Backup & Replication pour les points de récupération envoyés vers ce compartiment.

Pour activer le verrouillage d’objet S3, sélectionnez votre compartiment, accédez à l’onglet Propriétés et dans la section Verrouillage d’objet , cliquez sur Modifier. Sélectionnez Activez, lisez l’avertissement, confirmez que vous en avez pris connaissance et cliquez sur Enregistrez les modifications.

- Ajoutez AWS à l’inventaire NAKIVO. Vous devez disposer d’un compte AWS et générer des clés d’accès AWS.

- Ajoutez Microsoft 365 à l’inventaire. Lorsque vous ajoutez un compte Microsoft 365, vous pouvez sélectionner tout ce qui est pris en charge pour sauvergarder ou sélectionner des services spécifiques (par exemple, Exchange Online et OneDrive for Business).

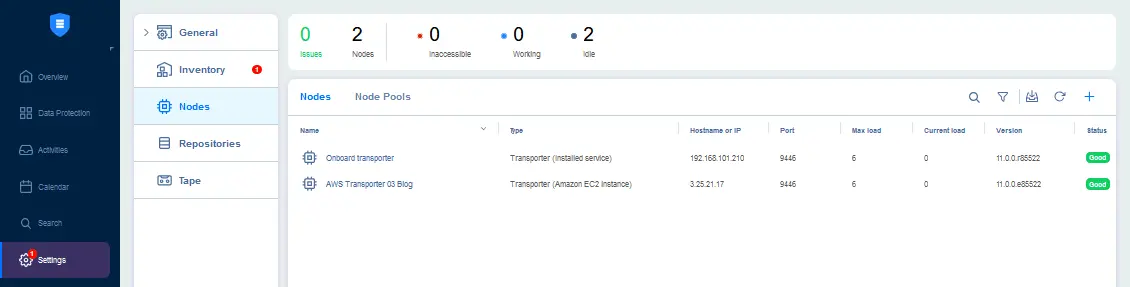

- Déployez un NAKIVO Transporteur dans AWS ou sur une machine locale. Dans cet exemple, nous effectuons le déploiement d’un Transporteur dans AWS. Nous sélectionnons la région AWS, le type d’instance et d’autres paramètres nécessaires. Le Transporteur est utilisé pour communiquer avec le Director et transférer les données de sauvegarde vers un compartiment Amazon S3, ainsi que pour la récupération des données à partir du compartiment.

- Créer un référentiel de sauvegarde dans un compartiment Amazon S3. Vous devez sélectionner une région AWS et le transporteur assigné qui a été déployé dans AWS.

L’environnement est prêt pour créer une tâche de sauvegarde Microsoft 365 et stocker les sauvegardes chiffrées dans le cloud Amazon S3.

Préparation d’une sauvegarde cryptée Microsoft 365 vers EC2

Si vous devez sauvergarder des données Microsoft 365 et stocker ces données cryptées dans le cloud, mais pas dans des compartiments Amazon S3, envisagez cette approche alternative. Pour simplifier, dans notre exemple, la solution complète NAKIVO Backup & Replication (Director, Transporteur et Référentiel de sauvegarde) est déployée dans une instance EC2.

En fonction des conditions à remplir, plusieurs options de déploiement sont disponibles, telles que le déploiement de la solution complète NAKIVO Backup & Replication sur une machine virtuelle dans Azure ou d’autres environnements cloud, ou sur une machine locale, et l’utilisation d’un référentiel de sauvegarde dans un cloud public.

- Déployez NAKIVO Backup & Replication en tant qu’instance Amazon EC2 à partir d’une image machine Amazon (AMI). Si vous utilisez un autre cloud, installez la solution complète NAKIVO Backup & Replication sur une machine virtuelle dans le cloud.

- S’il n’y a pas de référentiel embarqué, créez un référentiel de sauvegarde dans un dossier local (sur le transporteur assigné) sur la machine virtuelle où la solution NAKIVO est installée.

- Ajoutez votre compte Microsoft 365 à l’inventaire NAKIVO.

Vous êtes prêt à créer une tâche de sauvegarde Microsoft 365 et à stocker les sauvegardes chiffrées dans un référentiel de sauvegarde cloud.

Création d’une sauvegarde chiffrée Microsoft 365

Après avoir configuré l’environnement, y compris l’inventaire NAKIVO, Transporteur et le référentiel de sauvegarde, vous devez créer une nouvelle tâche de sauvegarde pour la sauvegarde Microsoft 365.

- Dans l’interface Web de la solution NAKIVO, accédez à protection des données, cliquez sur + et cliquez sur Sauvegarde pour Microsoft 365.

- À la première étape de l’assistant de nouvelle tâche de sauvegarde, sélectionnez les éléments à protéger. Vous pouvez sélectionner des éléments en fonction des services précédemment ajoutés à l’inventaire NAKIVO (Exchange Online, OneDrive, SharePoint, Teams). Dans cet exemple, sauvergardons Microsoft OneDrive et la boîte de messagerie de l’utilisateur.

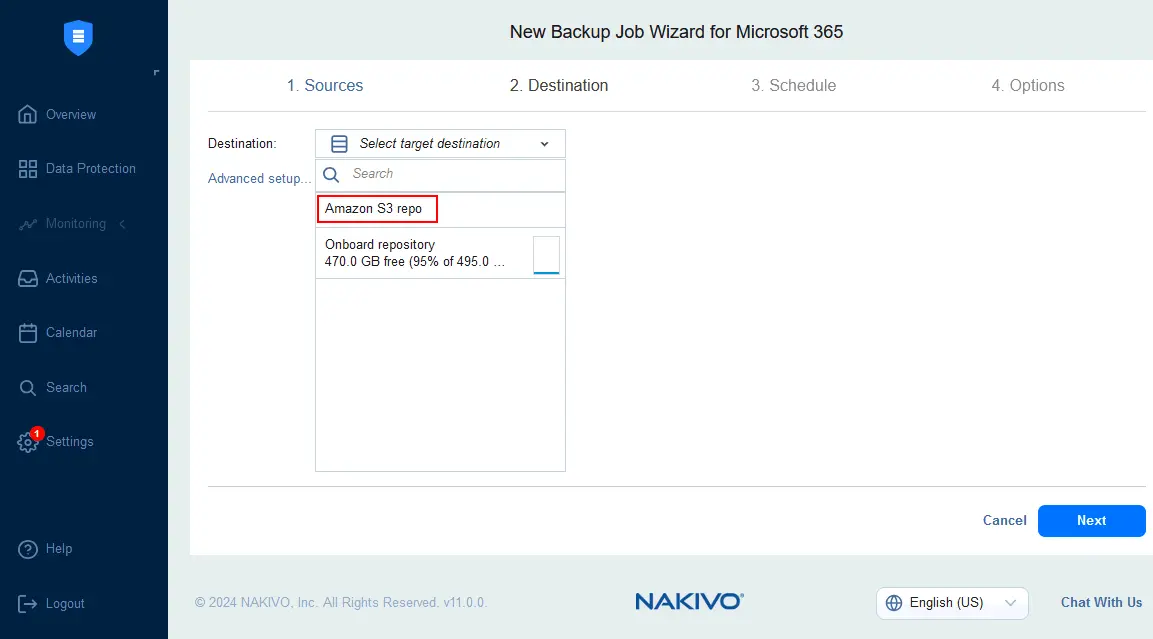

- Sélectionnez une destination de sauvegarde. Vous pouvez sélectionner l’un des référentiels de sauvegarde précédemment ajoutés à la configuration de la solution NAKIVO. Sélectionnez le Amazon S3 pour stocker les points de récupération Microsoft 365 sous forme de données cryptées dans un compartiment Amazon S3. Il s’agit de l’un des scénarios les plus rationnels pour stocker des sauvegardes Microsoft 365 cryptées dans un cloud public.

- Configurez les paramètres de planification et de conservation pour votre tâche de sauvegarde Microsoft 365. Vous pouvez ajouter plusieurs planifications, telles que quotidienne, wécklich et mensuelle, ainsi que mettre en œuvre la politique de conservation GFS.

Notez la case à cocher « Immuabilité » pour chaque planification. Comme vous vous en souvenez, nous avons activé la fonctionnalité Amazon S3 Object Lock au début du processus de configuration de l’environnement. L’immuabilité des sauvegardes améliore considérablement la sécurité, tout comme le chiffrement des sauvegardes. Si un ransomware accède aux données de sauvegarde, il ne peut pas modifier, corrompre ou supprimer les données de sauvegarde immuables.

- Configurez les options de la tâche de sauvegarde Microsoft 365. À cette étape, vous devez définir le chiffrement des sauvegardes de Microsoft 365. Entrez le nom de la tâche de sauvegarde, par exemple Sauvegarder le chiffrement Office 365 01. Définissez l’option Chiffrement des sauvegardes activé. Cliquez ensuite sur Paramètres pour configurer le chiffrement des sauvegardes pour Microsoft 365.

REMARQUE: si vous activez le chiffrement des sauvegardes, les données sont chiffrées à la source. Les données chiffrées sont transférées sur le réseau et stockées dans un référentiel de sauvegarde sous forme chiffrée.

- Définissez un mot de passe pour le chiffrement des sauvegardes de Microsoft 365. Vous pouvez également sélectionner un mot de passe précédemment créé dans la solution NAKIVO. Saisissez un mot de passe et répétez-le. Saisissez une description pour le mot de passe actuel, par exemple Microsoft Office 365 chiffrement pour les sauvegardes.

Vous pouvez également configurer un service de gestion des clés tel que AWS Key Management Service (KMS) pour le chiffrement des sauvegardes et pour restaurer le hachage du mot de passe au cas où vous l’oublieriez. Cliquez sur Continuez.

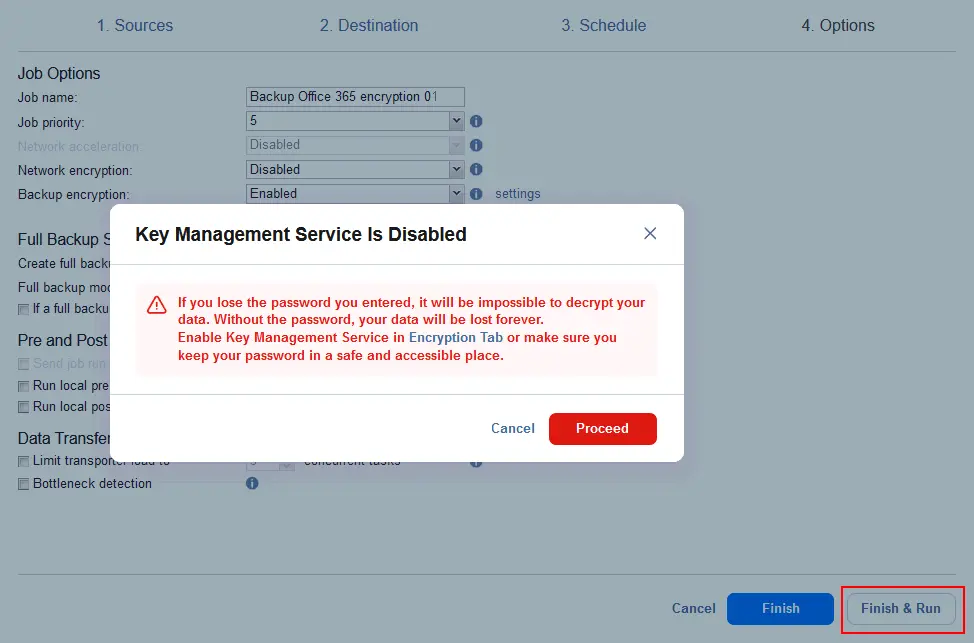

- Un message de notification s’affiche car nous n’utilisons pas le service de gestion des clés dans cet exemple lorsque nous configurons le chiffrement des sauvegardes. Lisez la notification et veillez à conserver votre mot de passe de chiffrement en lieu sûr. Cliquez sur Continuez et cliquez sur Terminez & Exécutez pour exécuter la tâche de sauvegarde Microsoft 365 avec chiffrement.

- Vérifiez la portée et le calendrier de la tâche pour exécuter la tâche de sauvegarde immédiatement, puis cliquez sur Exécutez.

L’approche alternative

Si vous déployez NAKIVO Backup & Replication & (solution complète ou Transporteur avec un référentiel de sauvegarde) sur une machine virtuelle dans le cloud (AWS, Azure ou autre cloud public), le processus de création d’une nouvelle tâche de sauvegarde Microsoft 365 diffère au niveau de la sélection de la destination de sauvegarde. Pour configurer une tâche de sauvegarde Microsoft 365 cryptée dans ce scénario, procédez comme suit :

- Dans l’interface Web de la solution NAKIVO, accédez à protection des données, cliquez sur + et appuyez sur sauvegarde pour Microsoft 365.

- À l’étape Sources de l’assistant de sauvegarde, sélectionnez les éléments Office 365 pour les sauvergarder, tels que les adresses e-mail des utilisateurs, OneDrives, les sites SharePoint, Teams, etc.

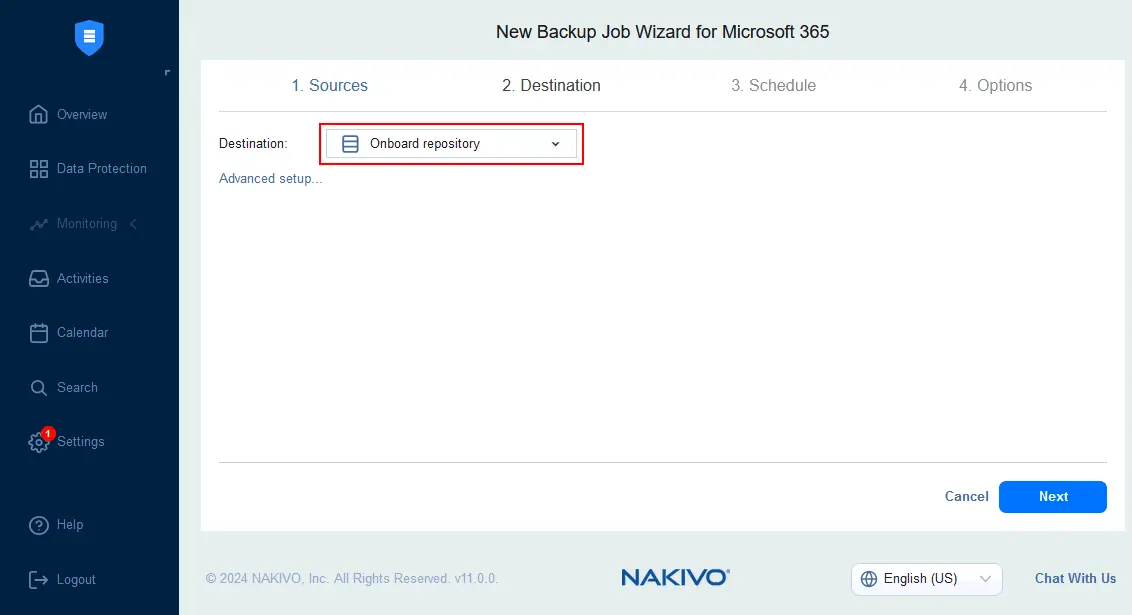

- À l’étape Destination , sélectionnez un référentiel de sauvegarde pour stocker la sauvegarde cryptée de Microsoft 365. Dans cet exemple, nous sélectionnons le référentiel embarqué car nous utilisons la solution complète NAKIVO Backup & Replication & Replication (Director, Transporter et Référentiel de sauvegarde) installée sur une machine virtuelle dans le cloud. Grâce à cette configuration, nous pouvons stocker des sauvegardes cryptées dans le cloud.

- Configurez les paramètres de planification et de conservation, comme expliqué dans l’exemple précédent. Il est recommandé d’activer l’immuabilité des sauvegardes en cochant la case Immuable pour et en définissant le nombre de jours. L’immuabilité des sauvegardes est prise en charge pour les référentiels de sauvegarde attribués à un transporteur Linux.

- Enfin, configurez le chiffrement des sauvegardes pour Microsoft 365 à l’étape Options de l’assistant de création d’une nouvelle tâche de sauvegarde. Entrez un nom de tâche de sauvegarde à afficher, par exemple Sauvegarde Chiffrement Office 365 02. Sélectionnez Activé pour une Chiffrement des sauvegardes option et cliquez sur Paramètres.

- Créez un nouveau mot de passe de chiffrement ou sélectionnez un mot de passe enregistré si vous n’utilisez pas de service de gestion des clés. Enfin, continuez et cliquez sur Terminer & Exécuter bouton à l’étape Options pour enregistrer les paramètres de la tâche de sauvegarde et créer une sauvegarde Microsoft 365. Les données cryptées sont transférées et stockées dans un référentiel de sauvegarde dans le cloud.

Configuration de la copie de sauvegarde vers le cloud

L’approche courante consiste à sauvegarder les données Microsoft 365 dans un référentiel de sauvegarde local (sur site), puis à créer une copie de sauvegarde et à l’envoyer vers un cloud public, tel qu’Amazon S3 ou le stockage Azure Blob. Dans les deux cas, vous pouvez activer le chiffrement des sauvegardes avec la solution NAKIVO. L’avantage de cette méthode est que la sauvegarde locale peut être créée rapidement, puis copiée dans le cloud.

Voyons comment configurer une copie de sauvegarde des données Microsoft 365 vers le cloud. Dans cet exemple, nous avons une sauvegarde pour Microsoft 365 stockée dans un référentiel de sauvegarde embarqué.

- Accédez à protection des données, cliquez sur + et appuyez sur Copie de sauvegarde.

- Sélectionnez la sauvegarde Microsoft 365 stockée dans un référentiel de sauvegarde local. Vous pouvez sélectionner plusieurs sauvegardes et sélectionner des objets personnalisés à partir des sauvegardes. Cliquez sur Suivant pour continuer.

- Sélectionnez une destination pour la copie de sauvegarde. Nous sélectionnons un référentiel dans Amazon S3.

- Configurez les options de planification et de conservation. Vous pouvez activer l’immuabilité de la sauvegarde à cette étape.

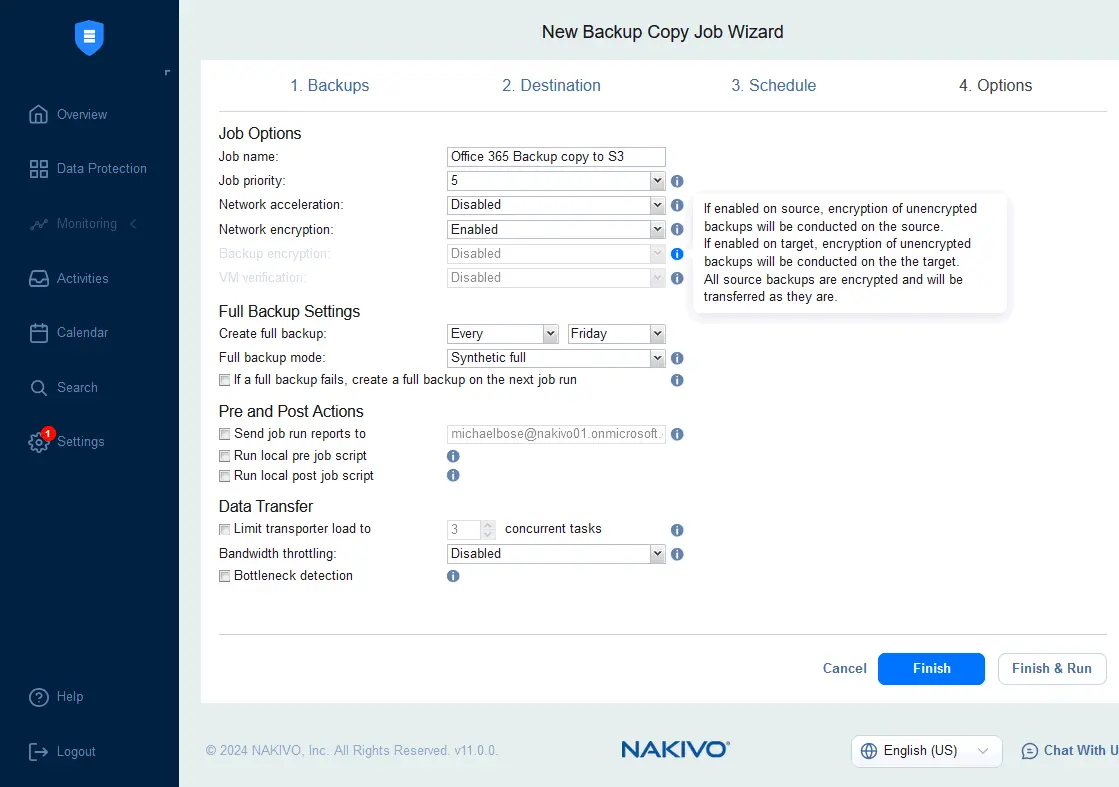

- Configurez les options de la tâche de copie de sauvegarde Microsoft 365. Si le chiffrement des sauvegardes est activé pour la sauvegarde Microsoft 365 à la source (à l’étape Options de la tâche de sauvegarde), la copie de sauvegarde est transférée sous forme chiffrée. Si la tâche de sauvegarde est configurée sans chiffrement, vous pouvez activer le chiffrement des sauvegardes à l’étape Options de l’assistant de la tâche de copie de sauvegarde.

Cliquez sur Terminer & Exécuter pour enregistrer les paramètres et exécuter la tâche de copie de sauvegarde Microsoft 365 vers le cloud.

Conclusion

Le chiffrement Microsoft 365 est une mesure qui améliore la sécurité lors de l’utilisation des services Office 365. Les données sont chiffrées en transit et au repos pour une meilleure protection contre les accès non autorisés. Outre les fonctionnalités de chiffrement intégrées, il est important de configurer le chiffrement pour les sauvegardes Microsoft 365. NAKIVO Backup & Replication prend en charge le chiffrement des sauvegardes Microsoft 365 qui peuvent être stockées dans le cloud, comme Amazon S3, AWS EC2, Azure, etc. La solution NAKIVO chiffre les données de sauvegarde en transit et au repos. Téléchargez NAKIVO Backup & Replication et créez des sauvegardes Microsoft 365 cryptées dans le cloud.