So konfigurieren Sie eine vSphere SSO-Domain in vCenter

Ein wichtiger Bestandteil der Verwaltung der vSphere-Infrastruktur ist die Möglichkeit, Rollen und Berechtigungen für vSphere-Ressourcen zuzuweisen. Das Verwalten von Anmeldungen und Berechtigungen in einer VMware vSphere vCenter Server-Umgebung ist aus mehreren Gründen von entscheidender Bedeutung. Sie möchten detaillierte Berechtigungen zulassen und gleichzeitig einen Prüfpfad für die in der vCenter-Umgebung durchgeführten Aktionen bereitstellen.

Werfen wir einen Blick auf die wichtigsten Punkte, darunter die Zuweisung von Rollen oder Berechtigungen auf Basis von vCenter Single Sign-On und Active Directory für die vCenter SSO-Konfiguration.

Was ist eine vCenter SSO-Domain?

VMware vCenter Single Sign-On (SSO) ist eine Authentifizierungskomponente von VMware vSphere für die Identitätsverwaltung. SSO authentifiziert einen Benutzer für den Zugriff auf verschiedene vSphere-Komponenten unter Verwendung der Anmeldeinformationen eines einzigen Kontos. SSO basiert auf einem sicheren Token-Mechanismus, der die Kommunikation zwischen mehreren vSphere-Komponenten ermöglicht.

Die VMware vSphere-Produktsuite ist über den SSO-Authentifizierungsmechanismus in vCenter integriert. Auf diese Weise können Sie SSO verwenden, um Berechtigungen für Ressourcen in der gesamten Suite zu steuern oder zu erteilen. Beachten Sie, dass SSO den VMware Horizon Identity Manager nicht ersetzt. Weitere Informationen finden Sie in unserem Beitrag VMware Horizon und VDI .

Ab vSphere 5.1 hat VMware SSO eingeführt, um das Management mehrerer VMware ESXi-Hosts und anderer vSphere-Ressourcen zu optimieren und die Sicherheit des vSphere-Authentifizierungsmechanismus mit den gleichen Anmeldeinformationen zu verbessern. SSO ermöglicht nicht nur die Active Directory-Authentifizierung, sondern auch jede andere Authentifizierungsquelle, die auf Security Assertion Markup Language (SAML) 2.0 basiert.

Beachten Sie, dass eine vCenter SSO-Identitätsquelle mit einer Domain verknüpft werden kann, jedoch kein Ersatz für Active Directory ist. SSO kann mit Active Directory interagieren und die Authentifizierung sowie zugehörige Abfragen an einen Active Directory-Domänencontroller weiterleiten. Sie müssen keine Active Directory-Domain konfigurieren, um vCenter SSO zu verwenden, wenn Sie keinen AD-Domänencontroller in Ihrer Umgebung haben – SSO verfügt über einen internen Benutzerspeicher für Authentifizierungszwecke.

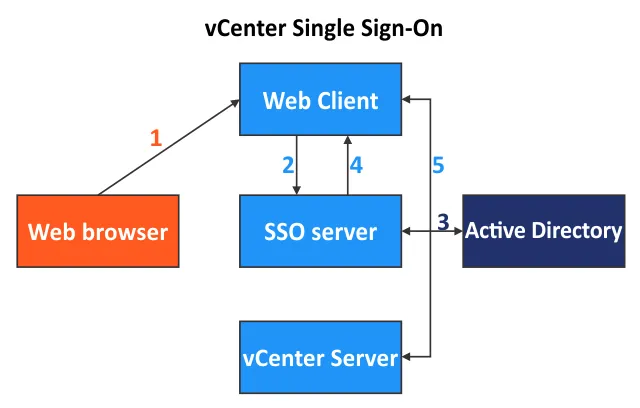

So arbeitet vCenter SSO

- Ein Benutzer meldet sich bei VMware vSphere Web Client an.

- Der SSO-Server empfängt den vom Benutzer eingegebenen Benutzername und das Passwort.

- Die Anfrage wird vom SSO-Server an den entsprechenden Authentifizierungsmechanismus weitergeleitet, z. B. Active Directory oder lokale Authentifizierung.

- Nach erfolgreicher Authentifizierung leitet SSO das Token an VMware vSphere Client weiter.

- Das Token kann zur direkten Authentifizierung bei vCenter Server und anderen VMware vSphere-Komponenten verwendet werden.

Die für vCenter Single Sign-On verwendeten Dienste sind:

- Benutzerauthentifizierung

- Sicherheitstoken-Dienst

- Authentifizierung durch Zertifikate

- SSL für sicheren Datenverkehr

Die Benutzerauthentifizierung erfolgt über einen in vCenter integrierten Identitätsanbieter oder einen externen Identitätsanbieter (IdP). Der integrierte Anbieter unterstützt Active Directory, OpenLDAP, lokale Konten, integrierte Windows-Authentifizierung, Smartcards, Windows-Sitzungsauthentifizierung und RSA SecurID. Ein Sicherheitstoken-Dienst gibt SAM-Token aus, die die Identität des Benutzers repräsentieren.

vCenter SSO-Konfiguration

Der SSO-Teil der vCenter-Infrastruktur wird vom Platform Services Controller verwaltet, wenn vCenter installiert ist. Der Platform Services Controller wird während der Konfiguration der vCenter Server Appliance (VCSA) eingerichtet, die als nahezu vorkonfigurierte VM-Vorlage bereitgestellt wird, die in vSphere bereitgestellt wird. Die VCSA läuft auf dem Linux-basierten Photon OS. Der Platform Services Controller führt auch Zertifikatsdienste, Dienste der Lizenzierung, Authentifizierungsframework und Management von Appliances aus.

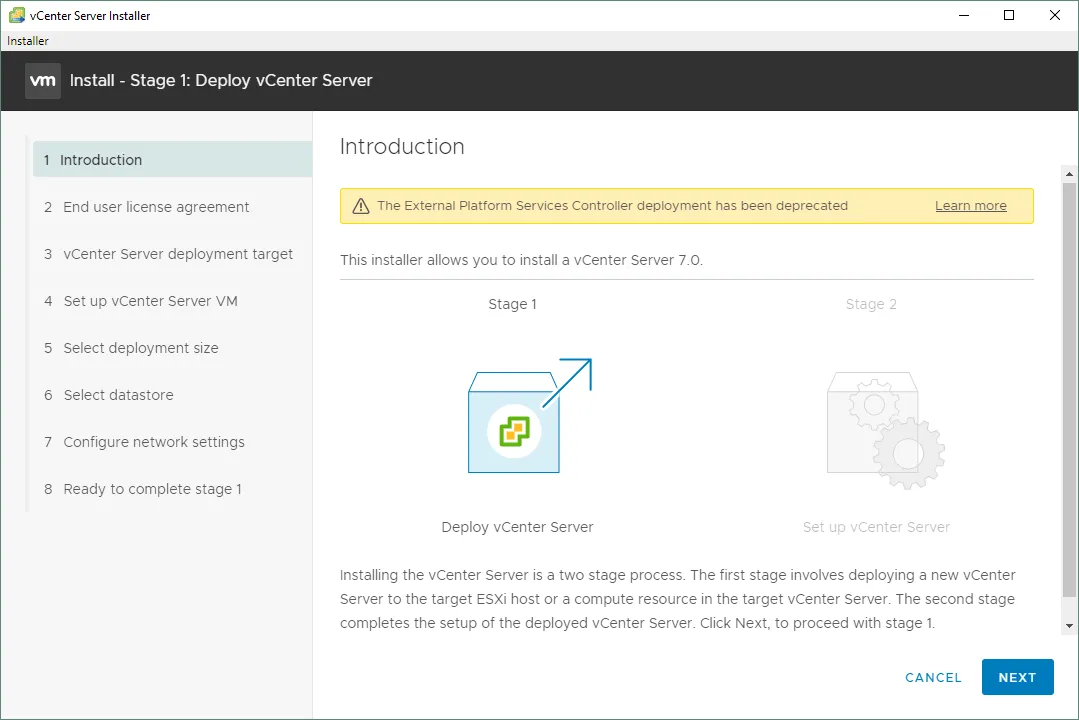

In den vCenter-Versionen v.6.7 und älter konnte der PSC als Embedded Platform Services Controller oder als External Platform Services Controllerkonfiguriert werden. In vSphere v6.7 wurde der External Platform Services Controller als veraltet markiert. In vSphere 7können Sie vCenter nur mit dem Embedded Platform Services Controller installieren.

Im folgenden Screenshot sehen Sie Schritt 1 (Einführung) von Stufe 1 bei der Installation von vCenter 7 und eine Warnmeldung, dass Sie den External Platform Services Controller nicht mehr verwenden können.

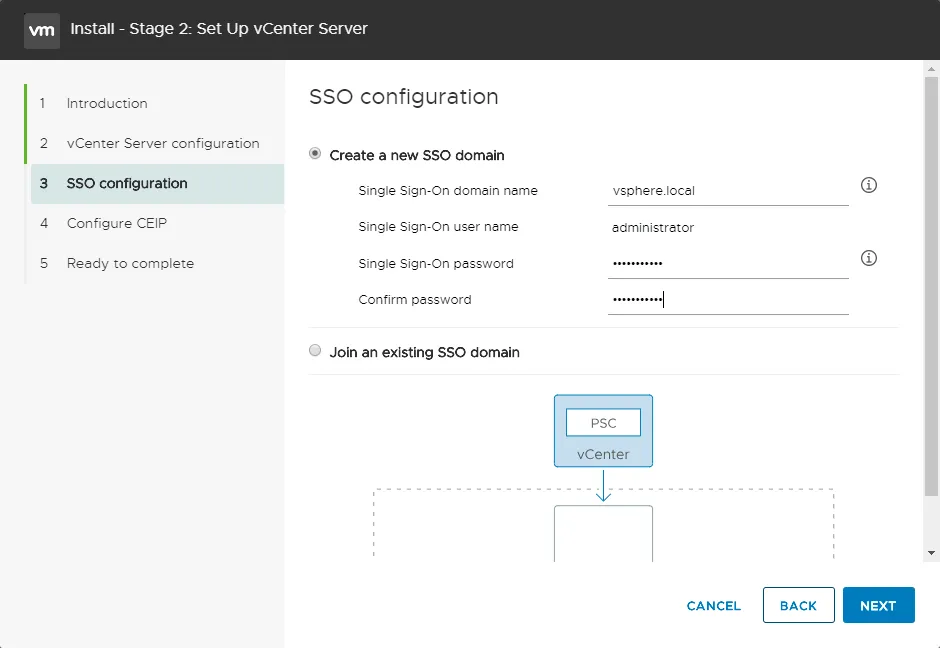

Eine SSO-Domain für vSphere wird während der Bereitstellung der vCenter Server-Appliancekonfiguriert. Weitere Details zur vCenter SSO-Konfiguration finden Sie in Schritt 3 von Phase 2 bei der Bereitstellung von vCenter (siehe Screenshot unten). Der SSO-Administrator, das Passwort, die SSO-Domain und der SSO-Standortname werden während der Installation konfiguriert.

Sie können eine neue SSO-Domain erstellen oder einer bestehenden SSO-Domain beitreten. Die vCenter SSO-Domain, die Sie während der ersten vCenter-Installation erstellen, ist die Standard-Identitätsquelle in Ihrer virtuellen VMware vSphere-Umgebung.

Die SSO-Domain ist die Standard-Identitätsquelle der vSphere-Umgebung, wenn keine andere Authentifizierungsdomäne (z. B. Active Directory) angegeben ist. Wie bereits erwähnt, bietet SSO einen Token-Austauschmechanismus (basierend auf SAML) für die Authentifizierung mit Identitätsquellen wie Active Directory usw. Beachten Sie auch, dass Probleme auftreten können, wenn Sie die SSO-Domäne so einstellen, dass sie den AD-Domänennamen widerspiegelt. Viele wählen einen SSO-Domain-Name mit „.local” als Suffix.

vCenter SSO-Domain-Name: Best Practices

Die Best Practices für vCenter SSO-Domain-Namen umfassen die Verwendung des vsphere.local in kleinen Umgebungen, kann aber auch in großen Umgebungen verwendet werden. Der vsphere.local SSO-Domänenname eignet sich gut für die Interoperabilität in VMware vSphere, einschließlich Komponenten wie vRealize Automation. Wenn Sie sich nicht sicher sind, welchen vCenter SSO-Domänennamen Sie verwenden sollen, verwenden Sie vsphere.local.

Der für die lokale Authentifizierung in vCenter verwendete SSO-Domänenname darf nicht mit dem Namen der vorhandenen Active Directory-Domäne übereinstimmen. Verwenden Sie die Active Directory-Integration, um die AD-Domäne und ihren Namen nach der Installation von vCenter bei Bedarf zu verwenden. Geben Sie einen vCenter SSO-Domänennamen in Kleinbuchstaben ein.

Konfiguration von vCenter SSO nach der Bereitstellung

Sie können die vCenter SSO-Konfiguration nach der Bereitstellung von VMware vCenter Server bearbeiten.

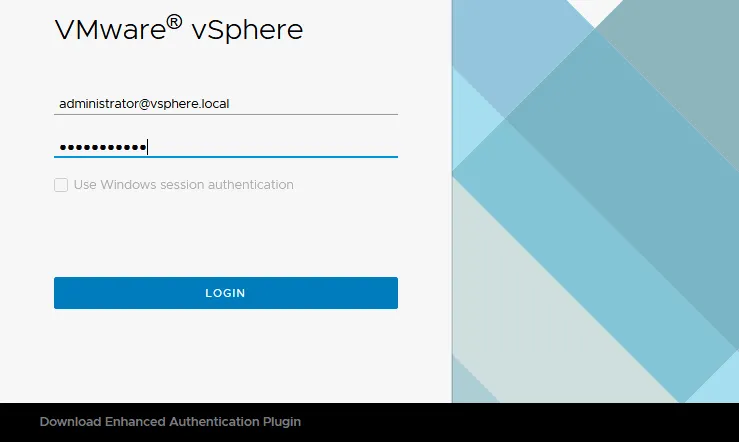

Melden Sie sich mit Ihrem vorhandenen Administratorkonto bei der Webschnittstelle von VMware vSphere Client an, um vCenter zu verwalten, z. B. administrator@vsphere.local.

Hinweis:Wenn Sie zum Management von vCenter einen Browser verwenden, um auf VMware vSphere Client von einem Windows-Computer aus, der Mitglied einer Active Directory-Domain ist (nachdem Sie sich als Domänenbenutzer bei Windows angemeldet haben), und diese Domain als vCenter SSO-Domain konfiguriert ist, können Sie Windows-Sitzungsauthentifizierung verwenden für mehr Komfort. Wenn dieses Kontrollkästchen ausgegraut (inaktiv) ist, müssen Sie das Enhanced Authentication Plugin herunterladen. Im Folgenden erklären wir die vCenter SSO-Konfiguration unter Verwendung einer vorhandenen Active Directory-Domain.

Hinzufügen einer Active Directory-Domäne

Wir können die Integration der vCenter-Authentifizierung mit Active Directory konfigurieren und die Active Directory-Domäne als vCenter SSO-Domäne verwenden. Wir gehen davon aus, dass Sie bereits einen Active Directory-Domänencontroller konfiguriert haben und gehen nicht näher auf die Details des AD-Konfigurationsprozesses in Windows Server ein. Denken Sie daran, dass Sie regelmäßig Active Directory-Backups erstellen sollten, insbesondere wenn viele Dienste AD für die Authentifizierung verwenden.

Führen Sie die folgenden Aktionen aus, um die vCenter SSO-Konfiguration zu bearbeiten und mit Active Directory zu integrieren:

- Klicken Sie auf das Menüsymbol in der oberen linken Ecke der Weboberfläche. Scrollen Sie zum Abschnitt Single Sign On im linken Fensterbereich und klicken Sie auf Konfiguration.

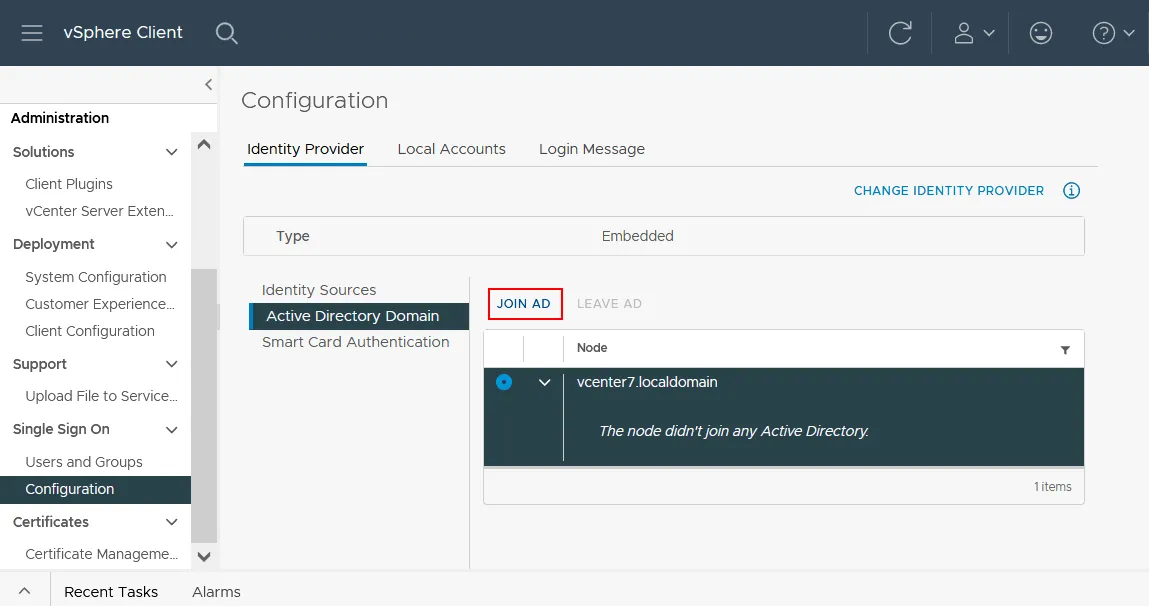

- Wählen Sie die Registerkarte Identitätsanbieter und wählen Sie dann Active Directory-Domänen.

- Klicken Sie auf AD beitreten , um der Active Directory-Domäne beizutreten, die für vCenter Single Sign-On (als vCenter SSO-Domäne).

- Geben Sie einen Domänennamen ein, wählen Sie eine Organisationseinheit aus (optional) und geben Sie die Anmeldeinformationen des AD-Domänenadministrators ein (Benutzername und passwort).

- Klicken Sie auf Treten Sie bei und starten Sie die vCenter-Instanz (VCSA) neu, um die Änderungen anzuwenden.

Identitätsanbieter

Sie können eine alternative Quelle für die Identitätsverwaltung Ihrer vCenter Single Sign-On-Domain verwenden.

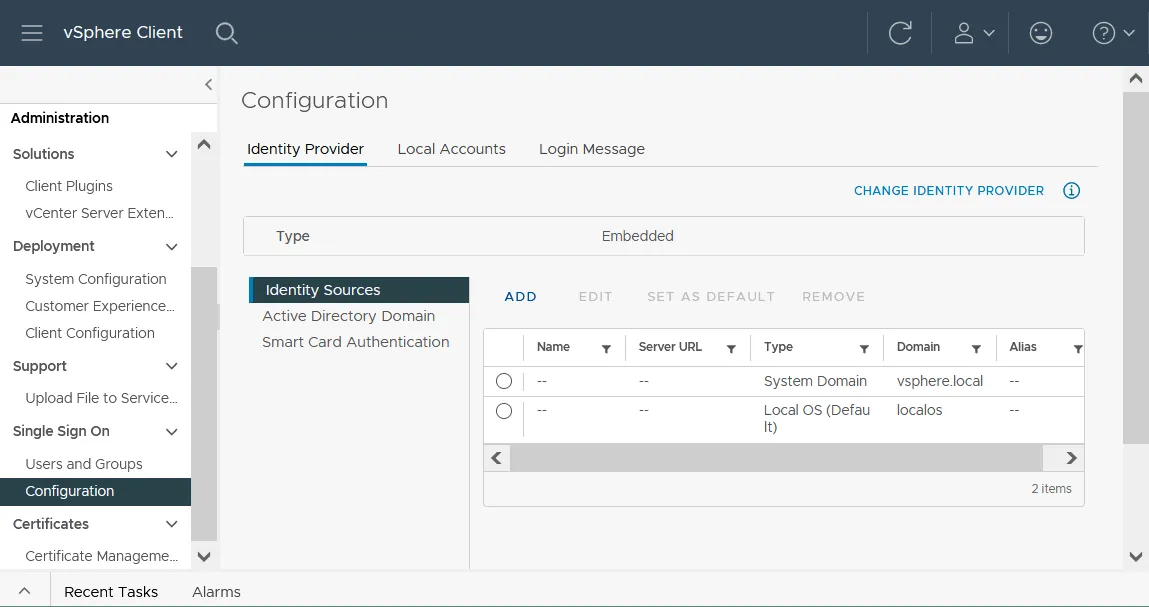

- Gehen Sie zu Verwaltung > Single Sign On > Konfiguration in VMware vSphere Client und klicken Sie auf Identitätsquellen in der Registerkarte Identitätsanbieter .

- Wählen Sie die verfügbare Identitätsquelle aus oder klicken Sie auf Hinzufügen , um eine neue hinzuzufügen.

Sie können die Registerkarte Lokale Konten auswählen und die Ablaufzeit für Passwörter sowie andere Passwortrichtlinien konfigurieren.

Verwalten von Benutzern und Gruppen

Nachdem Sie eine vCenter SSO-Domain konfiguriert haben, können Sie Benutzer erstellen und diese zu Gruppen hinzufügen, um ihnen die entsprechenden Berechtigungen zuzuweisen.

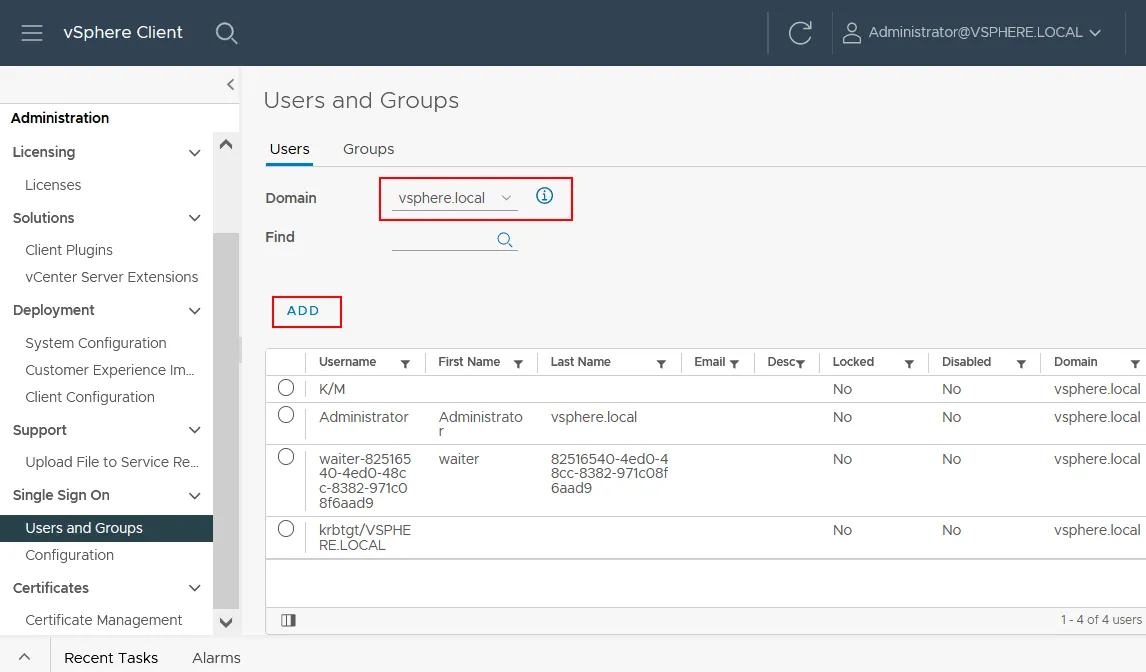

- Klicken Sie auf Benutzer und Gruppen unter Single Sign-On im linken Bereich der vCenter-Verwaltungseite.

- Wählen Sie die Registerkarte „ <“ (Benutzer) >„Users“ (Benutzer)

- Wählen Sie eine Domain aus, die als Standard (integriert) verwendet werden kann vsphere.local oder eine Active Directory-Domain, die Sie manuell hinzugefügt haben, um sie als vCenter Single Sign-On-Domäne zu verwenden.

- Klicken Sie auf Hinzufügen , um einen neuen Benutzer für die ausgewählte Domäne hinzuzufügen.

- Füllen Sie die erforderlichen Felder aus und speichern Sie die Einstellungen.

Die Vorteile des Group-Managements bestehen darin, dass Sie einer Gruppe die erforderlichen Berechtigungen zuweisen und mehrere Benutzer zur Gruppe hinzufügen können, um ihnen automatisch die Berechtigungen zu erteilen.

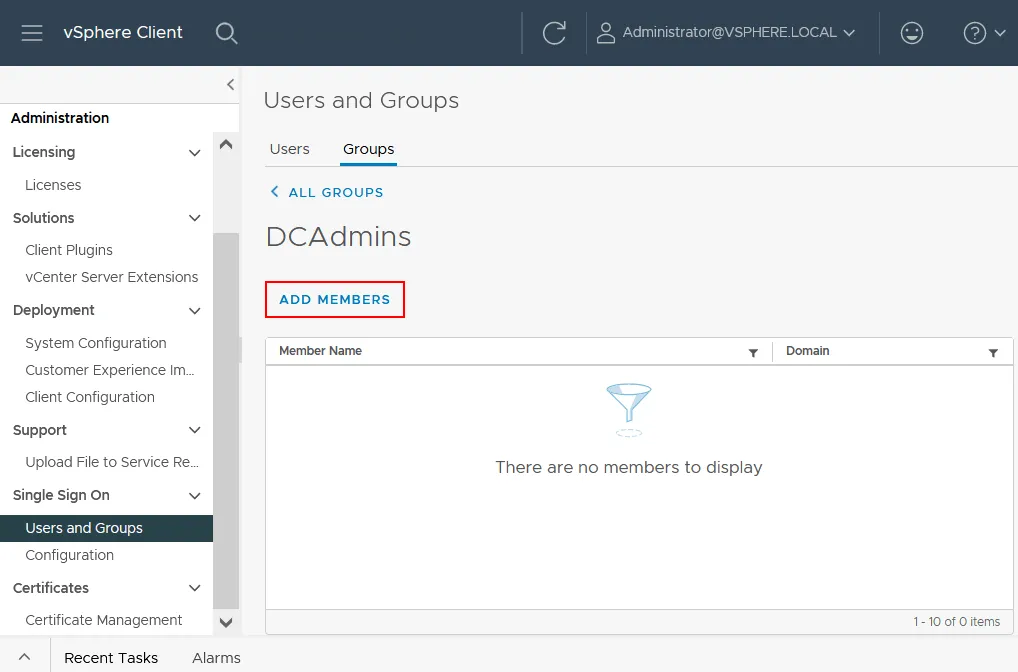

- Wählen Sie die Registerkarte „ <“ >Gruppen auf der Seite „ <“ >Benutzer und Gruppen .

- Klicken Sie auf „ <“ >Mitglieder hinzufügen.

- Füllen Sie die erforderlichen Felder aus, z. B. den Namen der Gruppe, und wählen Sie von welcher Domain Mitglieder hinzugefügt werden sollen. Dies kann eine integrierte vCenter SSO-Domain sein, z. B. vsphere.local oder eine Active Directory-Domain.

- Fügen Sie die Mitglieder (Benutzer oder Gruppen) von den ausgewählten Domänen hinzu und klicken Sie auf Speichern Sie.

Löschen Sie keine vordefinierten Benutzer und Gruppen (die nach der sauberen Installation von vCenter vorhanden sind).

Zusammenfassung

Es wird empfohlen, Ihre vCenter Server Appliance-VMs und Maschinen, auf denen Active Directory-Domänencontroller ausgeführt werden, zum Backup zu sichern. Diese Maschinen werden für das zentrale Management und die Authentifizierung verwendet, und jeder Ausfall kann schwerwiegende Auswirkungen und Ausfallzeiten zur Folge haben.