Bewährte Best Practices für die Sicherheit von AWS Backup

<>AWS bietet mehrere Cloud-basierte Produkte für Computing, Speicherung, Analysen usw. Zwei dieser Produkte werden häufig von Unternehmen für das Backup von Daten verwendet: Amazon S3 für die Objektspeicherung in der Cloud und Amazon Elastic Block Store (EBS) für die Speicherung von EC2-Volumes und deren Backups.

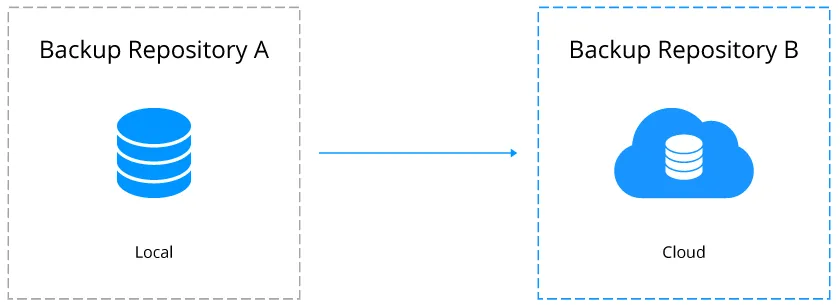

Cloud-Speicherplattformen sind ideal für die Umsetzung des 3-2-1-Konzepts für Datensicherheit. AWS ist auch eine ausgezeichnete Wahl für Speicher- und Rechenressourcen, da es durch geografische Redundanz über verschiedene geografische Regionen hinweg eine außergewöhnliche Verfügbarkeit und Resilienz bietet. Sie müssen sich keine Sorgen machen, dass eine Katastrophe Ihre Region trifft und das Rechenzentrum gefährdet; Kopien Ihrer Daten sind über den ganzen Globus verteilt.

Angesichts der sich rasch entwickelnden neuen Cyber-Bedrohungen ist es jedoch wichtig zu verstehen, wie Sie die AWS-SicherheitsBest Practices für Cloud-Backups implementieren können, um die potenziellen Risiken für Ihr Unternehmen zu reduzieren, da die meisten Sicherheitsvorfälle in der Cloud durch Fehler des Kunden und nicht des Cloud-Anbieters verursacht werden. Lesen Sie diesen Beitrag, um mehr über alle Sicherheitsoptionen für verschiedene AWS-Speicherprodukte und deren Vorteile zu erfahren.

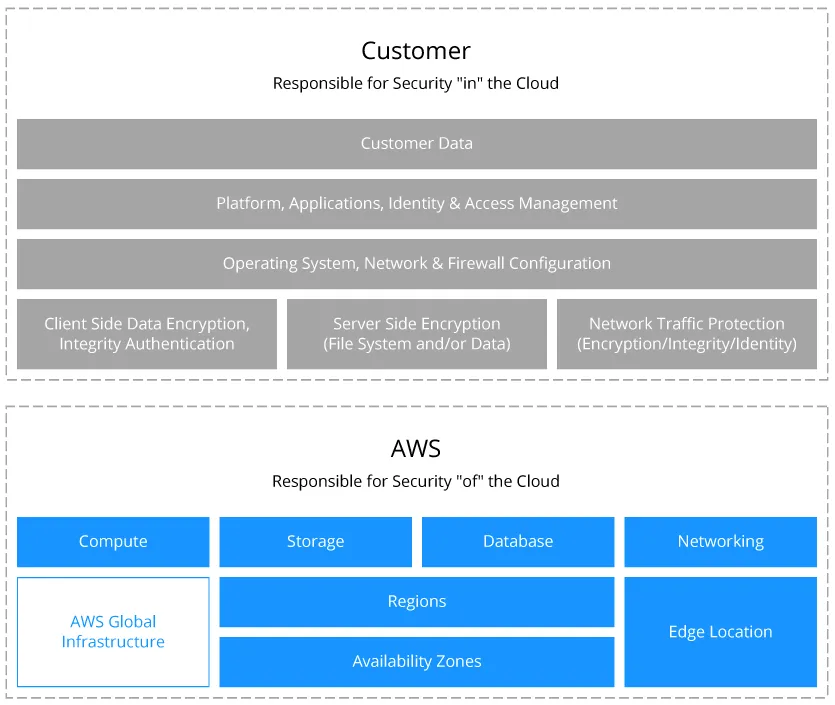

AWS-Modell der geteilten Verantwortung

Unabhängig davon, ob Sie die AWS-Cloud-Speicher-Optionen nutzen oder die gesamte Infrastruktur auf Amazon EC2 migrieren, sollten Sie das AWS-Modell der geteilten Verantwortung kennen, um zu verstehen, wer für die Sicherheit von AWS-Backups verantwortlich ist. Ein Teil der Verantwortung liegt beim Cloud-Anbieter, insbesondere für die Sicherheit und Verfügbarkeit der Cloud-Plattform. Der Schutz vor vielen anderen Bedrohungen für Ihre Workloads und Daten liegt jedoch weiterhin in Ihrer Verantwortung, d. h. in der Verantwortung des Kunden.

Wie bei den meisten Cloud-Anbietern wird die Verantwortung für die Datensicherheit zwischen AWS und dem Cloud-Kunden geteilt. Als Cloud-Anbieter übernimmt Amazon die Verantwortung für die Sicherheit der AWS-Infrastruktur. Die Sicherheit der Plattform ist für den Schutz der kritischen Daten und Anwendungen der Kunden von entscheidender Bedeutung. AWS erkennt Fälle von Betrug und Missbrauch und benachrichtigt seine Kunden über die Vorfälle.

Die Kunden sind hingegen für die Sicherheitskonfigurationen der Produkte verantwortlich, die sie in AWS verwenden. Sie müssen sicherstellen, dass der Zugriff auf sensible Daten innerhalb und außerhalb des Unternehmens ordnungsgemäß eingeschränkt ist und dass sie die empfohlenen Datenschutzrichtlinien anwenden.

AWS-Backup-Speicheroptionen

AWS bietet zwei Haupt-Cloud-Plattformen: Amazon S3 und Amazon EC2 für verschiedene Verwendungsfälle. Das Amazon EC2-Rechenprodukt basiert auf der Speicherplattform Elastic Block Store (EBS).

- Amazon Simple Storage Service oder Amazon S3 ist eine Objektspeicherplattform, die für die Speicherung von Daten von beliebigen Quellen entwickelt wurde – beispielsweise von Web- oder Mobilanwendungen, Websites oder Daten von IoT-Sensoren (Internet of Things). Sie ist auch eine sehr beliebte Option als Ziel für Backups und Backupkopien von Virtuellen Maschinen und Amazon EC2-Instanzen.

- Amazon Elastic Block Store (EBS) wurde von Amazon entwickelt, um persistente Blockspeichervolumes für Workloads in Amazon EC2 bereitzustellen.

Die beiden Backup-Speicheroptionen können häufig in einer Backup-Strategie für Amazon EC2-Instanzen kombiniert werden: Sie können Backups von Instanzen an Amazon EBS senden und eine Backupkopie erstellen, die in Amazon S3 gespeichert wird, um die Zuverlässigkeit zu erhöhen.

AWS Cloud Security Best Practices für Backups

Es gibt zwar eine Vielzahl von AWS-Diensten, die wichtigsten sind jedoch Elastic Compute Cloud (EC2), Amazon S3 und Amazon Virtual Private Cloud (VPC), eine isolierte Private Cloud, die innerhalb einer Public Cloud hostet wird.

Wie bereits erwähnt, überträgt das Modell der geteilten Verantwortung dem Kunden die volle Verantwortung für die Konfiguration der Sicherheitskontrollen. Um sicherzustellen, dass Ihre Daten in AWS intakt und geschützt bleiben, befolgen Sie die Best Practices in fünf Schlüsselbereichen:

- Sicherheitsüberwachung

- Kontosicherheit

- Sicherheitskonfiguration

- Management inaktiver Entitäten

- Zugriffsbeschränkungen

Erwägen Sie auch die Implementierung der AWS-Best Practices für jeden einzelnen Amazon-Dienst:

- Amazon S3

- Amazon EC2

- Amazon VPC

Sicherheitsüberwachung

Die Sicherheitsüberwachung ist eine der wichtigsten AWS-Best Practices, da sie es Ihnen ermöglicht, verdächtige Ereignisse rechtzeitig zu erkennen und Probleme im Zusammenhang mit der Datensicherheit proaktiv zu beheben.

- CloudTrail aktivieren. Der CloudTrail-Dienst generiert Protokolle für alle Amazon-Webdienste, einschließlich solcher, die nicht regionsspezifisch sind, wie IAM, CloudFront usw.

- Verwenden der CloudTrail-Protokolldateiüberprüfung. Diese Funktion dient als zusätzliche Schutzebene für die Integrität der Protokolldateien. Wenn die Protokolldateiüberprüfung aktiviert ist, sind alle Änderungen, die nach der Übermittlung an den Amazon S3-Bucket an der Protokolldatei vorgenommen werden, nachvollziehbar.

- Aktivieren der CloudTrail-Protokollierung für mehrere Regionen. CloudTrail bietet einen AWS-API-Aufrufverlauf, mit dem Sicherheitsanalysten Änderungen in der AWS-Umgebung verfolgen, die Compliance überprüfen, Vorfälle untersuchen und sicherstellen können, dass die Best Practices in AWS eingehalten werden. Durch die Aktivierung von CloudTrail in allen Regionen können Unternehmen unerwartete oder verdächtige Aktivitäten in ansonsten ungenutzten Regionen erkennen.

- Integration des CloudTrail-Dienstes mit CloudWatch. Die CloudWatch-Komponente bietet eine kontinuierliche Überwachung von Protokolldateien aus EC2-Instanzen, CloudTrail und anderen Quellen. CloudWatch kann auch Metriken erfassen und verfolgen, damit Sie Bedrohungen schnell erkennen können. Diese Integration ermöglicht die Protokollierung von Aktivitäten in Echtzeit und historisch in Bezug auf Benutzer, API, Ressourcen und IP-Adressen. Sie können Alarme und Benachrichtigungen für ungewöhnliche oder verdächtige Kontoaktivitäten einrichten.

- Aktivieren der Zugriffsprotokollierung für CloudTrail S3-Buckets. Diese Funktion soll verhindern, dass Angreifer tiefer in CloudTrail S3-Buckets eindringen. Diese Protokolle enthalten die von CloudTrail erfassten Protokolldaten, die zur Überwachung von Aktivitäten und zur Untersuchung von Vorfällen verwendet werden. Lassen Sie die Zugriffsprotokollierung für CloudTrail S3-Buckets aktiviert. Auf diese Weise können Sie Zugriffsanfragen verfolgen und unbefugte Zugriffsversuche schnell erkennen.

- Aktivieren der Zugriffsprotokollierung für Elastic Load Balancer (ELB). Durch die Aktivierung der ELB-Zugriffsprotokollierung kann ELB Informationen zu jeder TCP- oder HTTP-Anfrage aufzeichnen und speichern. Diese Daten können für Experten der Sicherheit und der Fehlerbehebung äußerst nützlich sein. Beispielsweise können Ihre ELB-Protokollierungsdaten bei der Analyse von Verkehrsmustern hilfreich sein, die auf bestimmte Arten von Angriffen hindeuten können.

- Aktiviert die Redshift-Auditprotokollierung. Amazon Redshift ist ein AWS-Dienst, der Details zu Benutzeraktivitäten wie Abfragen und Verbindungen in der Datenbank protokolliert. Durch die Aktivierung von Redshift können Sie Audits durchführen und forensische Untersuchungen nach Vorfällen für eine bestimmte Datenbank unterstützen.

- Aktivieren der Virtual Private Cloud (VPC) Flow Logging. VPC Flow Logging ist ein Netzwerküberwachungsdienst, der Einblick in den VPC-Netzwerkverkehr gewährt. Diese Funktion kann verwendet werden, um ungewöhnlichen oder verdächtigen Datenverkehr zu erkennen, Informationen zur Sicherheit zu liefern und Sie auf anomale Aktivitäten aufmerksam zu machen. Durch die Aktivierung von VPC können Sie Sicherheits- und Zugriffsprobleme wie ungewöhnliche Datenübertragungsvolumina, abgelehnte Verbindungsanfragen, zu freizügige Sicherheitsgruppen oder Netzwerkzugriffskontrolllisten (ACLs) usw. identifizieren.

Best Practices für die AWS-Kontosicherheit

Es ist wichtig, Benutzerkonten zu schützen, um sicherzustellen, dass sie nicht leicht kompromittiert werden können. Befolgen Sie dazu die folgenden Best Practices für die AWS-Kontosicherheit:

- Multifaktor-Authentifizierung (MFA) zum Löschen von CloudTrail S3-Buckets. Wenn Ihr AWS-Konto kompromittiert wird, ist der erste Schritt eines Angreifers wahrscheinlich das Löschen der CloudTrail-Protokolle, um seine Eindringung zu vertuschen und die Erkennung zu verzögern. Durch die Einrichtung von MFA für das Löschen von S3-Buckets mit CloudTrail-Protokollen wird das Löschen von Protokollen für Hacker erheblich erschwert, wodurch sich die Wahrscheinlichkeit verringert, dass sie unbemerkt bleiben.

- MFA für das Root-Konto. Das erste Benutzerkonto, das bei der Anmeldung bei AWS erstellt wird, wird als Root-Konto bezeichnet. Das Root-Konto ist der Benutzertyp mit den meisten Berechtigungen und hat Zugriff auf alle AWS-Ressourcen. Aus diesem Grund sollten Sie MFA für das Root-Konto so schnell wie möglich aktivieren. Eine der AWS-Best Practices für MFA für Root-Konten lautet, die Anmeldeinformationen nicht auf dem persönlichen Gerät eines Benutzers zu speichern. Zu diesem Zweck sollten Sie über ein dediziertes Mobilgerät verfügen, das an einem entfernten Standort aufbewahrt wird. Dies bietet einen zusätzlichen Schutz und stellt sicher, dass das Root-Konto immer zugänglich ist, unabhängig davon, wessen persönliche Geräte verloren gehen oder beschädigt werden.

- MFA für IAM-Benutzer. Wenn Ihr Konto kompromittiert wird, ist MFA die letzte Verteidigungslinie. Alle Benutzer mit einem Konsolenpasswort für den Identitäts- und Zugriffsverwaltungsdienst (IAM) sollten verpflichtet werden, MFA zu durchlaufen.

- Multimodus-Zugriff für IAM-Benutzer. Durch die Aktivierung des Multimode-Zugriffs für IAM-Benutzer können Sie Benutzer in zwei Gruppen unterteilen: Benutzer der Anwendungen mit API-Zugriff und Administratoren mit Konsolenzugriff. Dies verringert das Risiko eines unbefugten Zugriffs, wenn die Anmeldeinformationen (Zugriffsschlüssel oder Passwörter) von IAM-Benutzern kompromittiert werden.

- IAM-Richtlinien, die Gruppen oder Rollen zugewiesen sind. Weisen Sie Benutzern keine Richtlinien und Berechtigungen direkt zu. Stellen Sie stattdessen die Berechtigungen der Benutzer auf Gruppen- und Rollebene bereit. Dieser Ansatz macht das Management von Berechtigungen einfacher und bequemer. Außerdem verringern Sie das Risiko, dass ein einzelner Benutzer versehentlich übermäßige Berechtigungen oder Privilegien erhält.

- Regelmäßige Rotation von IAM-Zugriffsschlüsseln. Je häufiger Sie Zugriffsschlüsselpaare rotieren, desto geringer ist die Wahrscheinlichkeit, dass mit einem verlorenen oder gestohlenen Schlüssel unbefugt auf Ihre Daten zugegriffen werden kann.

- Strenge Passwort-Richtlinien. Es überrascht nicht, dass Benutzer dazu neigen, zu einfache passwörter zu erstellen. Der Grund dafür ist, dass sie sich etwas wünschen, das sie sich leicht merken können. Solche passwörter sind jedoch oft auch leicht zu erraten. Die Implementierung und Aufrechterhaltung einer strengen Passwortrichtlinie ist eine weitere Best Practice für die Sicherheit von Konten vor Brute-Force-Anmeldeversuchen. Die Details der Richtlinie können variieren, aber Sie sollten verlangen, dass Passwörter mindestens einen Großbuchstaben, einen Kleinbuchstaben, eine Zahl, ein Symbol und eine Mindestlänge von 14 Zeichen enthalten.

Konfigurieren von Best Practices für die Sicherheit in AWS

Konfigurieren Sie Sicherheitsoptionen zum Schutz Ihrer Daten in AWS, einschließlich Backups.

- Beschränken Sie den Zugriff auf CloudTrail S3-Buckets. Aktivieren Sie den Zugriff auf CloudTrail-Protokolle für kein Benutzer- oder Administratorkonto. Der Grund dafür ist, dass diese Protokolle immer dem Risiko von Phishing-Angriffen ausgesetzt sind. Beschränken Sie den Zugriff nur auf diejenigen, die die Funktion für ihre Arbeit benötigen. So verringern Sie die Wahrscheinlichkeit unnötiger Zugriffe.

- Verschlüsseln von CloudTrail-Protokolldateien. Für die Entschlüsselung von CloudTrail-Protokolldateien im Ruhezustand gelten zwei Anforderungen. Erstens muss die Berechtigung für die Entschlüsselung von den Customer Master Keys-Richtlinien festgelegt werden. Zweitens muss die Berechtigung für den Zugriff auf die Amazon S3-Buckets erteilt werden. Nur Benutzer mit entsprechenden Aufgabenbereichen sollten beide Berechtigungen erhalten.

- Verschlüsselung der EBS-Datenbank. Die Verschlüsselung der EBS-Datenbank bietet einen zusätzlichen Schutz. Beachten Sie, dass dies nur zum Zeitpunkt der Erstellung des EBS-Volumes möglich ist – die Verschlüsselung kann später nicht mehr aktiviert werden. Wenn also unverschlüsselte Volumes vorhanden sind, müssen Sie neue verschlüsselte Volumes erstellen und Ihre Daten von den unverschlüsselten Volumes übertragen.

- Reduzierung der Bereiche mit offenen Ports für EC2-Sicherheitsgruppen. Große Bereiche offener Ports bieten Angreifern, die Port-Scans durchführen, mehr Angriffsflächen.

- Konfigurieren von EC2-Sicherheitsgruppen zur Zugriffsbeschränkung. Es sollte vermieden werden, zu viele Berechtigungen für den Zugriff auf EC2-Instanzen zu erteilen. Erlauben Sie niemals großen IP-Bereichen den Zugriff auf EC2-Instanzen. Geben Sie stattdessen nur bestimmte IP-Adressen in Ihrer Zugriffsliste an. Befolgen Sie AWS-Sicherheitsgruppen – Best Practices.

- Vermeiden Sie die Verwendung von Root-Benutzerkonten. Wenn Sie sich für ein AWS-Konto anmelden, werden die von Ihnen verwendete E-Mail-Adresse und das Passwort automatisch zum Root-Benutzerkonto. Der Root-Benutzer ist der Benutzer mit den höchsten Berechtigungen im System und hat ohne Ausnahme Zugriff auf alle Dienste und Ressourcen in Ihrem AWS-Konto. Es empfiehlt sich, dieses Konto nur einmal zu verwenden, wenn Sie den ersten IAM-Benutzer erstellen. Danach sollten Sie die Anmeldeinformationen des Root-Benutzers an einem sicheren Ort behalten, der für andere Personen unzugänglich ist.

- Verwenden Sie sichere SSL-Versionen und Verschlüsselungsalgorithmen. Vermeiden Sie bei der Herstellung von Verbindungen zwischen dem Client und dem Elastic Load Balancing (ELB)-System die Verwendung veralteter SSL-Versionen oder veralteter Verschlüsselungsalgorithmen. Diese können zu einer unsicheren Verbindung zwischen dem Client und dem Load Balancer führen.

- Verschlüsselung des Amazon Relational Database Service (RDS). Die Verschlüsselung von Amazon RDS schafft eine zusätzliche Schutzebene. Es wird empfohlen, AWS RDS-Best Practices.

- Vermeiden Sie die Verwendung von Zugriffsschlüsseln mit Root-Konten. Erstellen Sie rollenbasierte Konten mit eingeschränkten Berechtigungen und Zugriffsschlüsseln. Verwenden Sie niemals Zugriffsschlüssel mit dem Root-Konto, da diese das Konto mit Sicherheit für Angriffe öffnen.

- Periodische Rotation von SSH-Schlüsseln. Periodische Rotation von SSH-Schlüsseln. Diese AWS-Best Practice reduziert das Risiko, dass Mitarbeiter versehentlich SSH-Schlüssel teilen, sei es aufgrund eines Fehlers oder aus Nachlässigkeit.

- Minimierung der Anzahl separater Sicherheitsgruppen. Unternehmen sollten die Anzahl separater Sicherheitsgruppen so gering wie möglich halten. Dadurch wird das Risiko einer Fehlkonfiguration verringert, die zu einer Kompromittierung des Kontos führen kann, und es handelt sich um eine der Best Practices für AWS-Sicherheitsgruppen.

Management inaktiver Entitäten

Das Verwalten und Löschen inaktiver Entitäten ist wichtig, da diese Art von Entitäten von Dritten für unbefugte Zugriffe genutzt werden können.

- Minimierung der Anzahl der IAM-Gruppen. Durch das Löschen ungenutzter oder veralteter IAM-Gruppen wird das Risiko verringert, dass versehentlich neue Entitäten mit älteren Konfigurationen zur Sicherheit bereitgestellt werden.

- Ungenutzte Zugriffsschlüssel kündigen. Gemäß den AWS-Best Practices sollten Zugriffsschlüssel, die länger als 30 Tage ungenutzt bleiben, gekündigt werden. Das Behalten ungenutzter Zugriffsschlüssel erhöht unweigerlich das Risiko einer Kompromittierung des Kontos oder einer Insider-Bedrohung.

- Deaktivieren des Zugriffs für inaktive IAM-Benutzer. Ebenso sollten Sie Konten von IAM-Benutzern deaktivieren, die sich seit mehr als 90 Tagen nicht mehr angemeldet haben. Dadurch wird die Wahrscheinlichkeit verringert, dass ein aufgegebenes oder ungenutztes Konto kompromittiert wird.

- Löschen ungenutzter öffentlicher SSH-Schlüssel. Löschen Sie nicht verwendete öffentliche SSH-Schlüssel, um das Risiko eines unbefugten Zugriffs über SSH von uneingeschränkten Standorten aus zu verringern.

Zugriffsbeschränkungen

Die Beschränkung des Zugriffs ist eine Kategorie von AWS-Best Practices für Sicherheit, mit denen Sie die Wahrscheinlichkeit einer Kompromittierung der in AWS gespeicherten Daten minimieren und das Sicherheitsniveau verbessern können.

- Beschränkung des Zugriffs auf Amazon Machine Images (AMIs). Durch den freien Zugriff auf Ihre Amazon AMIs sind diese in den Community-AMIs verfügbar. Dort kann jedes Mitglied der Community mit einem AWS-Konto sie zum Starten von EC2-Instanzen verwenden. AMIs enthalten häufig Schnappschüsse von organisationsspezifischen Anwendungen mit Konfigurations- und Anwendungsdaten. Es wird dringend empfohlen, den Zugriff auf AMIs sorgfältig zu beschränken.

- Beschränken Sie den eingehenden Zugriff auf ungewöhnliche Ports. Beschränken Sie den Zugriff auf ungewöhnliche Ports, da diese zu potenziellen Schwachstellen für böswillige Aktivitäten werden können (z. B. Brute-Force-Angriffe, Hacking, DDoS-Angriffe usw.).

- Beschränken Sie den Zugriff auf EC2-Sicherheitsgruppen. Der Zugriff auf EC2-Sicherheitsgruppen sollte eingeschränkt werden. Dies trägt zusätzlich dazu bei, böswillige Aktivitäten zu verhindern.

- Einschränken des Zugriffs auf RDS-Instanzen. Mit dem Zugriff auf RDS-Instanzen können Entitäten im Internet eine Verbindung zu Ihrer Datenbank herstellen. Unbeschränkter Zugriff setzt ein Unternehmen böswilligen Aktivitäten wie SQL-Injektionen, Brute-Force-Angriffen oder Hacking aus.

- Beschränken des ausgehenden Zugriffs. Ein uneingeschränkter ausgehender Zugriff von Ports kann ein Unternehmen Cyber-Bedrohungen aussetzen. Sie sollten den Zugriff nur für bestimmte Entitäten zulassen, z. B. bestimmte Ports oder bestimmte Ziele.

- Beschränken Sie den Zugriff auf bekannte Protokollports. Der Zugriff auf bekannte Ports muss eingeschränkt werden. Wenn Sie diese nicht kontrollieren, setzen Sie Ihre Organisation dem Risiko eines unbefugten Datenzugriffs aus – beispielsweise CIFS über Port 445, FTP über Port 20/21, MySQL über Port 3306 usw.

AWS S3 Security Best Practices

Als einer der gängigsten Cloud-Speicher für Backups sollten Sie verstehen, wie Amazon S3 funktioniert und die AWS S3 Security Best Practices berücksichtigen.

- Die Versionierung wird aktiviert, um mehrere Versionen eines Objekts in einem S3-Bucket zu behalten, nach dem die Änderungen an dem Objekt geschrieben wurden. Wenn unerwünschte Änderungen an Objekten in einem Bucket vorgenommen werden, können Sie jede frühere Version des Objekts wiederherstellen.

- Verwenden von unveränderlichem (WORM) Speicher. Amazon S3 unterstützt das WORM-Modell (Write Once, Read Many) für den Zugriff auf Daten in S3-Buckets. Mit diesem Ansatz können Sie Daten vor versehentlichem Löschen durch Benutzer oder vor absichtlichem Löschen durch Ransomware oder andere Malware schützen. Die Speicherung von Backups in Unveränderlichem Speicher verbessert die AWS-Backup-Sicherheit erheblich.

- Blockieren öffentlicher Amazon S3-Buckets. Blockieren Sie den öffentlichen Zugriff auf S3-Buckets, um unbefugten Zugriff auf die Daten zu verhindern, einschließlich der Backups, die Sie in AWS S3 speichern. Sie können diese Option auf Kontoebene und für einzelne Buckets konfigurieren.

AWS EC2-Sicherheitsbest Practices

Verschiedene Amazon EC2-Instanzen mit EBS-Volumes sind eine weitere Möglichkeit, Backups in der Amazon-Cloud zu speichern. Beachten Sie diese AWS EC2-Sicherheitsbest Practices, um Ihre in der Amazon EC2-Cloud erstellten Backups zu schützen.

- Schutz von Zugriffsschlüsselpaaren. Schützen Sie Schlüsselpaare (öffentliche und private Schlüssel, die als Anmeldeinformationen in AWS EC2 dienen), die für den Zugriff auf Amazon EC2-Instanzen generiert werden. Jeder, der Zugriff auf diese Anmeldeinformationen hat und die Instanz-ID kennt, kann auf die Instanz und die darin enthaltenen Daten zugreifen. Beachten Sie auch, dass Sie diesen Schlüssel nur einmal beim Erstellen einer EC2-Instanz herunterladen können und dass Sie keine Kopie eines privaten Schlüssels in AWS haben. Nach dem Herunterladen sollte dieser Schlüssel an einem sicheren Ort aufbewahrt werden.

- Installieren von Updates. Installieren Sie Sicherheitsupdates und aktualisieren Sie Treiber in einem Gastbetriebssystem wie Windows, das auf einer Amazon EC2-Instanz ausgeführt wird.

- Verwenden separater EBS-Volumes. Ein EBS-Volume ist eine virtuelle Festplatte für eine EC2-Instanz in AWS. Verwenden Sie separate EBS-Volumes für die Ausführung eines Betriebssystems und die Speicherung von Backups. Stellen Sie sicher, dass Ihr EBS-Volume mit den Daten zum Backup nach der Beendigung der EC2-Instanz erhalten bleibt.

- Konfigurieren des temporären Zugriffs. Speichern Sie Sicherheitsschlüssel für den temporären Zugriff nicht in EC2-Instanzen oder AMIs. Wenn Sie temporären Zugriff gewähren müssen, verwenden Sie temporäre Anmeldeinformationen, die nur für kurze Zeit gültig sind. Verwenden Sie Instanzrollen.

AWS VPC-SicherheitsBest Practices

Amazon Virtual Private Cloud (VPC) ist eine Cloud-Umgebung, die Sie mit einer bestimmten Netzwerkkonfiguration isolieren können. Diese logisch isolierte Umgebung (nicht-öffentliche Cloud) in AWS kann zum Speichern von Backups mit einem höheren Sicherheitsniveau verwendet werden.

Um in VPC gespeicherte Backups zu schützen, lesen Sie die unten aufgeführten AWS VPC-SicherheitsBest Practices:

- Verwenden Sie mehrere Verfügbarkeitszonen für hohe Verfügbarkeit, wenn Sie Subnetze zu VPC hinzufügen.

- Verwenden Sie Netzwerkzugriffskontrolllisten (ACLs), um den Zugriff auf Subnetze zu steuern.

- Verwenden Sie Sicherheitsgruppen, um den Datenverkehr zu EC2-Instanzen in Subnetzen zu steuern.

- Verwenden Sie VC-Flow-Protokolle, um in VPC generierte Ereignisse anzusehen.

- Trennen Sie Ihre VPC-Umgebungen wie Dev, Test, zum Backup usw.

Weitere Best Practices für die Cloud-Datensicherheit in AWS

Es gibt weitere Best Practices für die AWS-Sicherheit, die für mehrere Kategorien gleichzeitig implementiert werden können:

- Verwendung des einheitlichen Sicherheitsansatzes. Verwenden Sie den einheitlichen Ansatz für die Sicherheit in der AWS-Cloud und auf lokalen Servern. Unterschiedliche Richtlinien für die Sicherung von AWS- und vor-Ort-Umgebungen können zu einer Sicherheitslücke in einer der beiden Umgebungen führen. Infolgedessen werden beide Umgebungen anfällig, da sie über das Netzwerk miteinander verbunden sind.

- Automatisieren von Backupaufträgen. Verwenden Sie spezielle Software für die Datensicherheit, um Daten automatisch in AWS zu sichern. Für optimale AWS-Sicherheit planen Sie Backups und Backupkopien, die regelmäßig in Amazon S3-Buckets ausgeführt werden.

NAKIVO Backup & Replikation ist die universelle Lösung, die Amazon EC2-Backup/Replikation und Backup in Amazon S3:

- Inkrementelle, konsistente Backups von Amazon EC2-Instanzen

- Mehrere Automatisierungsfunktionen mit richtlinienbasierter Sicherung/Replikation, erweiterter Zeitplanung und Sicherungsketten, um automatisierte Backupkopien in Amazon S3 aus erfolgreichen Primärbackups zu erstellen

- Integriert mit S3 Object Lock, um unveränderliche, ransomware-resistente Backupkopien in Amazon S3-Buckets zu erstellen