Come richiedere certificati SSL da un server certificati Windows per Hyper-V

Hyper-V dispone di strumenti integrati per la replica delle VM da un host Hyper-V a un altro. Ciò risulta utile per il failover in caso di guasto. Spesso, la replica Hyper-V viene configurata su server Hyper-V connessi a un dominio Active Directory e all’interno di un cluster. Tuttavia, è possibile configurare la replica Hyper-V quando i server che eseguono Hyper-V si trovano in un gruppo di lavoro. Per farlo, sono necessari dei certificati.

Questo post del blog spiega come creare certificati per configurare la replica Hyper-V in un gruppo di lavoro utilizzando gli strumenti integrati di Windows Server 2016.

Perché utilizzare certificati per Hyper-V

La replica basata su certificati consente di replicare VM senza aggiungere host Hyper-V a un dominio o cluster Windows. Questa funzione è particolarmente utile per le piccole aziende che dispongono di tre o quattro server e non desiderano effettuare l’implementazione di un cluster e configurare un dominio utilizzando Active Directory.

Un altro motivo per utilizzare la replica Hyper-V con certificati nei gruppi di lavoro è la sicurezza. Se i server Hyper-V coinvolti nel processo di replica di VM Hyper-V sono membri di un dominio, questi server Hyper-V possono essere controllati completamente se un utente dispone delle credenziali dell’account amministrativo di Active Directory. In alcuni scenari indesiderati, come gli attacchi ransomware, con le credenziali dell’amministratore di dominio AD, gli aggressori possono distruggere tutte le informazioni sulle risorse a cui possono accedere. Ecco perché in alcuni casi può essere più sicuro lasciare i server Hyper-V utilizzati per la replica di VM Hyper-V in un gruppo di lavoro.

Hyper-V supporta due tipi di autenticazione: Kerberos e certificati HTTPS. Kerberos viene utilizzato per i computer in un dominio Active Directory, mentre i certificati HTTPS vengono utilizzati in ambienti non di dominio. Quando si utilizza una connessione sicura HTTPS, viene eseguita una richiesta di certificato SSL.

Panoramica delle fasi principali

Prima di iniziare una spiegazione dettagliata del flusso di lavoro, elenchiamo i passaggi principali che devono essere eseguiti per configurare la replica Hyper-V in un gruppo di lavoro utilizzando certificati.

- Configurare i nomi host su entrambi i server Hyper-V. È necessario abilitare un ruolo server Hyper-V.

- Abilitare il traffico HTTPS e le connessioni obbligatorie in entrata nel firewall di Windows.

- Creare e configurare i certificati sul primo server. Esportare/importare i certificati.

- Copiare i certificati sul secondo server

- Configurare la replica sul secondo server utilizzando i certificati.

- Configurare la replica sul primo server. Le VM non devono avere alcun punto di controllo.

Nel nostro post sul blog utilizziamo due macchine Windows Server 2016 con un ruolo Hyper-V installato.

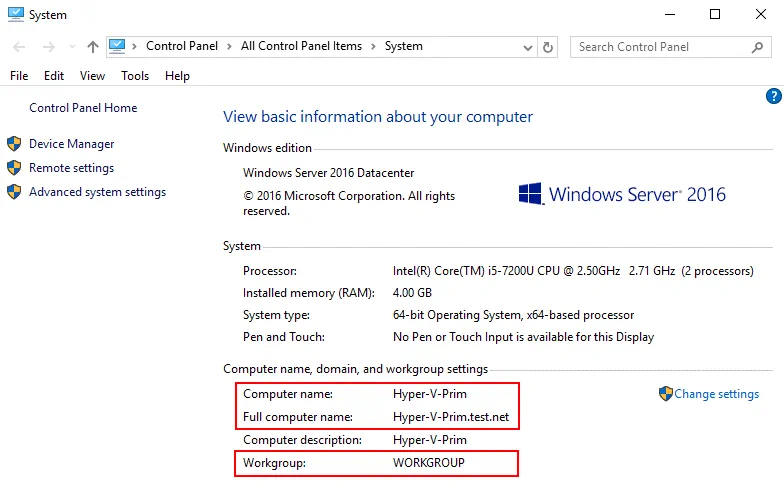

Configurazione dei nomi host sui server

Iniziamo con la modifica dei nomi host. Configurare i nomi DNS per il server di origine (il server primario) e il server di replica (il secondo server o server di destinazione). È obbligatorio aggiungere il suffisso DNS principale. Per utilizzare i certificati è obbligatorio utilizzare nomi di dominio completi (FQDN). Nel nostro esempio, i nomi dei server sono:

Hyper-v-prim.test.net – il server primario (il primo server)

Hyper-v-repl.test.net – il server replica (il secondo server)

Per modificare il nome host, aprire le impostazioni di sistema (fare clic con il pulsante destro del mouse sull’icona Risorse del computer o Questo PC) e, nella sezione Nome computer, dominio e impostazioni del gruppo di lavoro sezione, fare clic su Impostazioni. Nella scheda Nome computer fare clic su Modifica. Quindi, nella finestra Modifiche al nome/dominio del computer immettere un nome per il computer, selezionare Gruppo di lavoro (non un dominio), fare clic su Altroe immettere un suffisso DNS primario del computer. Come indicato in precedenza, per gli host Hyper-V è obbligatorio un nome completo con un suffisso DNS per abilitare la replica tramite certificati. Un suffisso è test.net nel nostro esempio. Se un nome host è hyper-v-prim, un nome di dominio completo è Hyper-v-prim.test.net per il nostro server primario.

Nella schermata sottostante è possibile vedere la configurazione del nome del computer per il server primario.

Una volta configurati i nomi host su entrambi i server, è possibile iniziare a creare i certificati sui server.

Creazione di certificati sul server primario

I certificati possono essere creati utilizzando diversi metodi. A tale scopo, solitamente viene utilizzata l’interfaccia della riga di comando. La prima opzione consiste nell’utilizzare lo strumento MakeCert per creare certificati autofirmati. Ora lo strumento MakeCert è deprecato e utilizzeremo un’altra soluzione.

Utilizza il cmdlet New-SelfSignedCertificate come alternativa moderna allo strumento MakeCert per creare certificati autofirmati.

Sull’host primario (Hyper-v-prim.test.net), eseguire i seguenti comandi in PowerShell (come amministratore) per generare i certificati:

New-SelfSignedCertificate -DnsName "Hyper-v-prim.test.net" -CertStoreLocation "cert:LocalMachineMy" -TestRoot

New-SelfSignedCertificate -DnsName "Hyper-v-repl.test.net" -CertStoreLocation "cert:LocalMachineMy" -TestRoot

Quindi controlla i certificati creati e continua a configurare il server. Dopo aver eseguito questi comandi, devono essere creati tre certificati (due certificati server e un certificato radice).

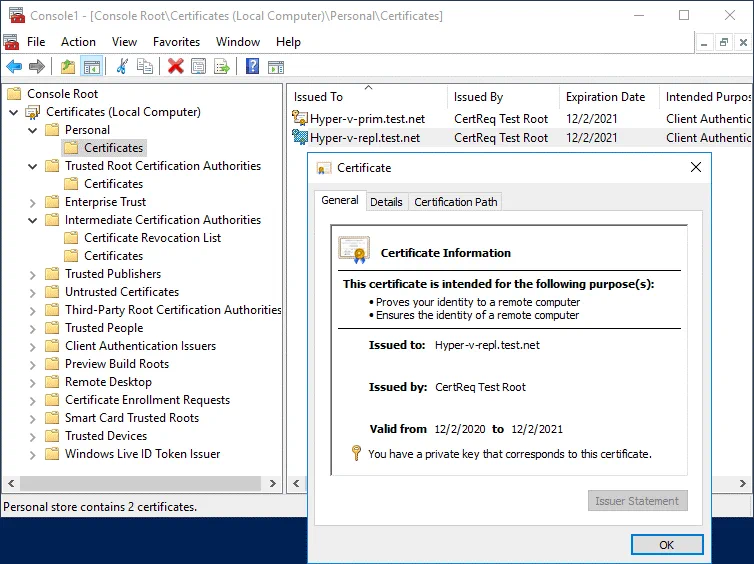

Controllo dei certificati creati in MMC

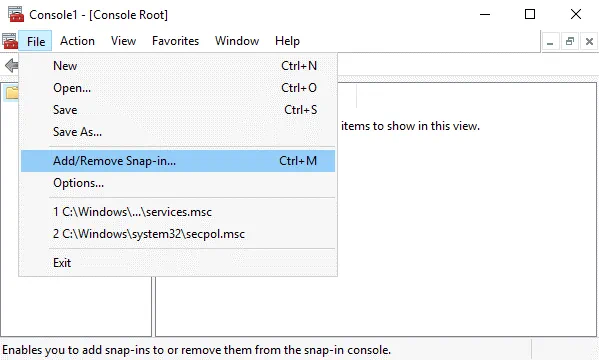

Apri MMC (Microsoft Management Console) sul primo server. Per aprire MMC, digita mmc in PowerShell).

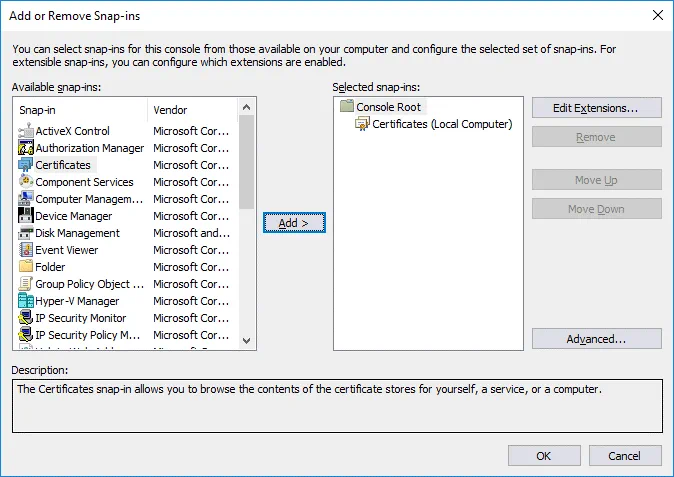

Aggiungere un nuovo snap-in in MMC per gestire i certificati nell’interfaccia grafica utente (GUI) di Windows.

Fare clic su File > Aggiungi/Rimuovi snap-in…

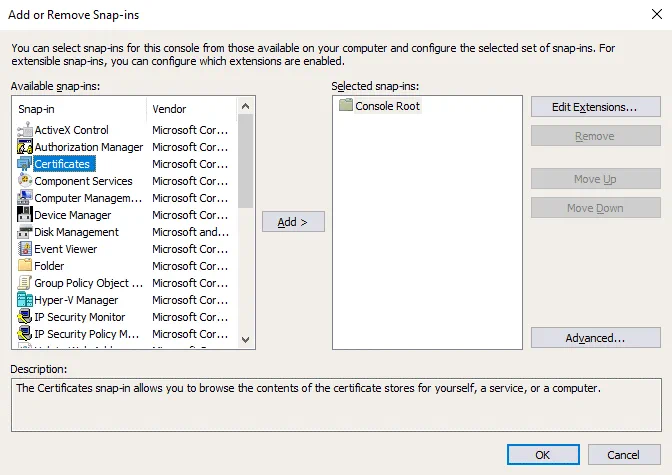

Nel riquadro sinistro (Snap-in disponibili) della finestra che si apre, selezionare Certificati, e fare clic su Aggiungi.

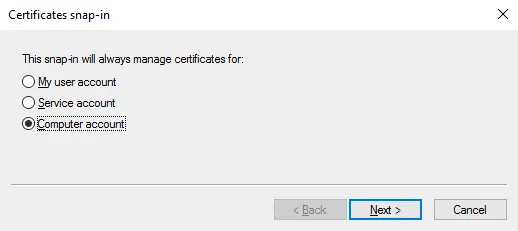

Nella finestra pop-up, selezionare Account computere premere Avanti.

Lascia Computer locale selezionato (è selezionato per impostazione predefinita) e premi Termina.

Certificati (computer locale) dovrebbe essere visualizzato nel riquadro destro (Snap-in selezionati) della finestra.

Nella finestra Aggiungi o rimuovi snap-in , premere OK (è già stato selezionato uno snap-in).

È possibile salvare lo snap-in aggiunto in MMC.

Fare clic su File > Salva con nome.

Immettere un nome file, ad esempio Certificati1.msc.

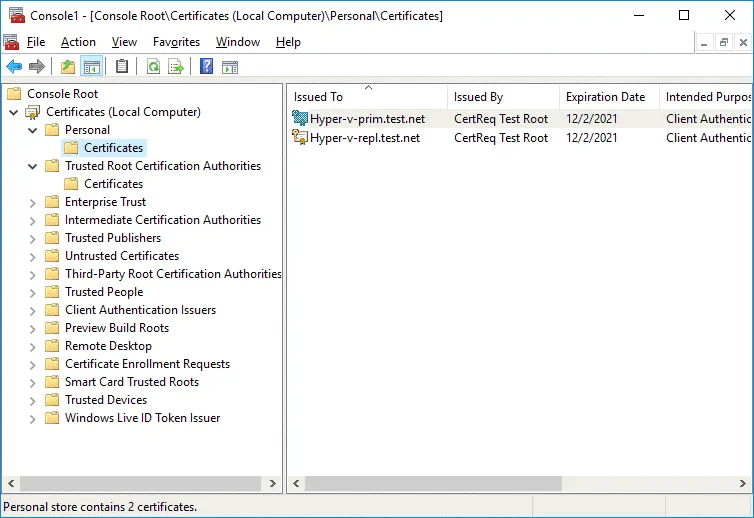

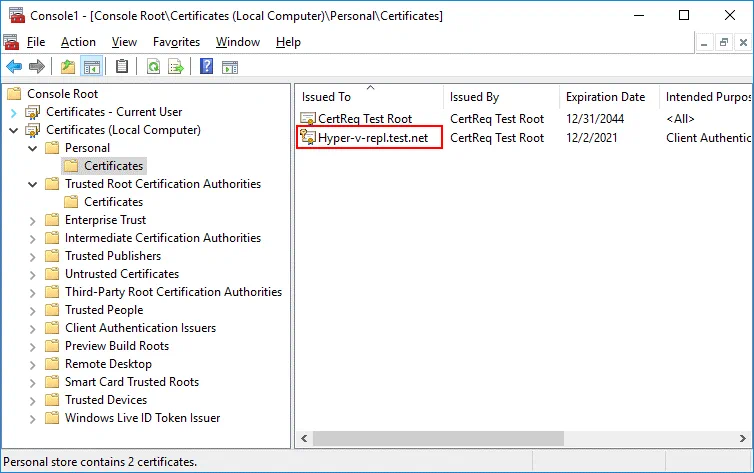

Passare a Certificati (computer locale) / Personali / Certificati. Dovrebbero essere visualizzati i due certificati creati in precedenza in PowerShell: Hyper-v-prim.test.net e Hyper-v-repl.test.net.

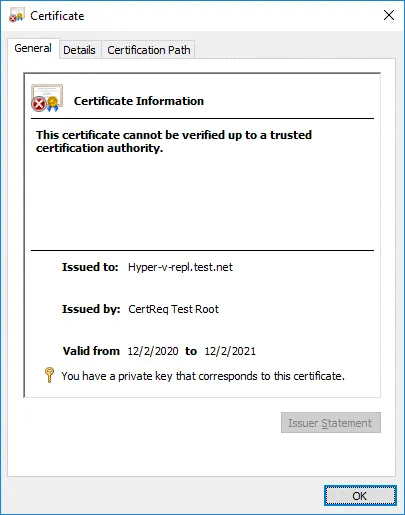

Fare doppio clic su un certificato per visualizzarne i dettagli. Un certificato per il secondo server (Hyper-v-repl.test.net) non è attualmente considerato attendibile.

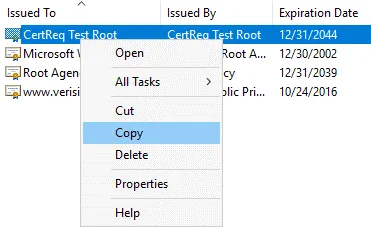

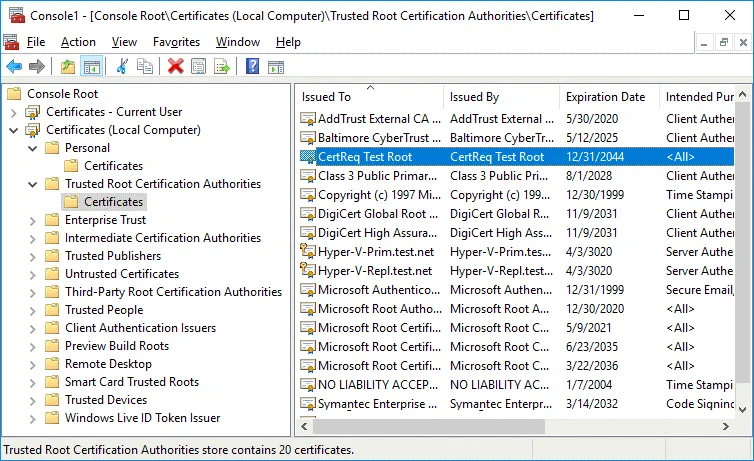

Passare a Certificati (computer locale) / Autorità di certificazione intermedie / Certificati. Individuare il certificato CertReq Test Root obbligatorio per il corretto funzionamento. Fare doppio clic su questo certificato per visualizzarne i dettagli. Il certificato CA Root non è attendibile.

Copiare il CertReq Test Root certificato da Autorità di certificazione intermedie / Certificati a Autorità di certificazione radice attendibili/Certificati per rendere affidabili i certificati. Selezionare il certificato, premere Ctrl+C per copiare e Ctrl+V per incollare.

Il CertReq Test Root certificato deve avere l’ubicazione in Autorità di certificazione radice attendibili / Certificati (come mostrato nella schermata sottostante).

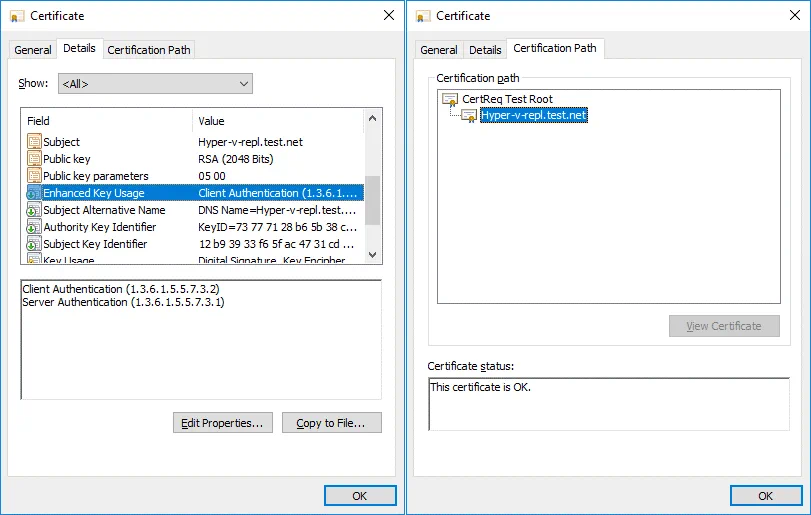

Controllare nuovamente i certificati che si trovano in Personal/Certificates . Primo, controlliamo il certificato per un server replica (Hyper-v-repl.test.net). Il certificato è ora considerato attendibile e ha la data di scadenza del certificato che puoi vedere nella scheda Generali scheda. Ora sapete anche come controllare la data di scadenza del certificato SSL in Windows.

Controllate gli altri parametri del certificato nella scheda Dettagli (Utilizzo chiave avanzato) e Percorso di certificazione . Questo certificato è corretto.

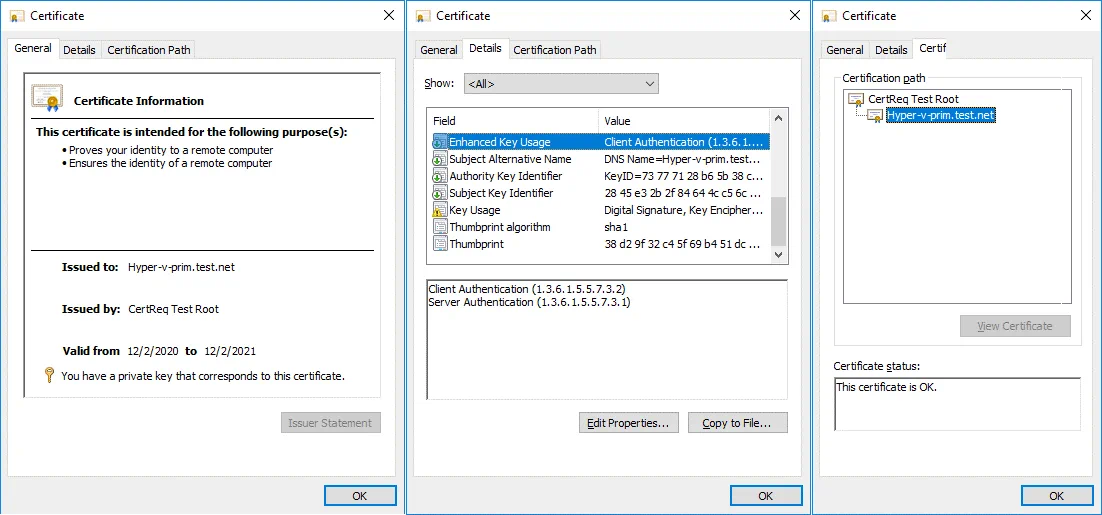

Quindi controllare il certificato per il server primario proprio come si è controllato il certificato per il server replica.

Abbiamo configurato i certificati per il server primario (Hyper-v-prim.test.net) e ora dobbiamo configurare il certificato sul secondo server. Dobbiamo copiare i certificati obbligatori sul secondo server (Hyper-v-repl.test.net) dove saranno archiviate le repliche. Per farlo, esportare i certificati.

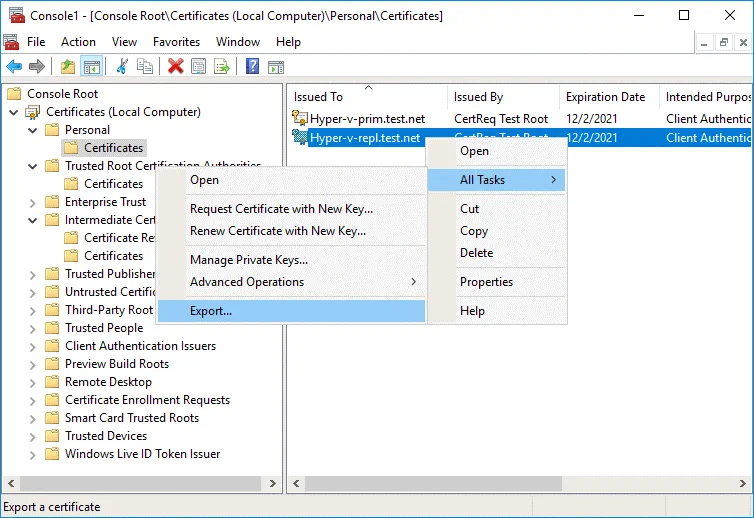

Esportazione di un certificato dal primo server

Sul primo server, selezionare il certificato necessario per il secondo server (Hyper-v-repl.test.net) con l’ubicazione in Personal/Certificates. Fare clic con il pulsante destro del mouse sul certificato e nel menu contestuale fare clic su Tutte le attività > Esporta.

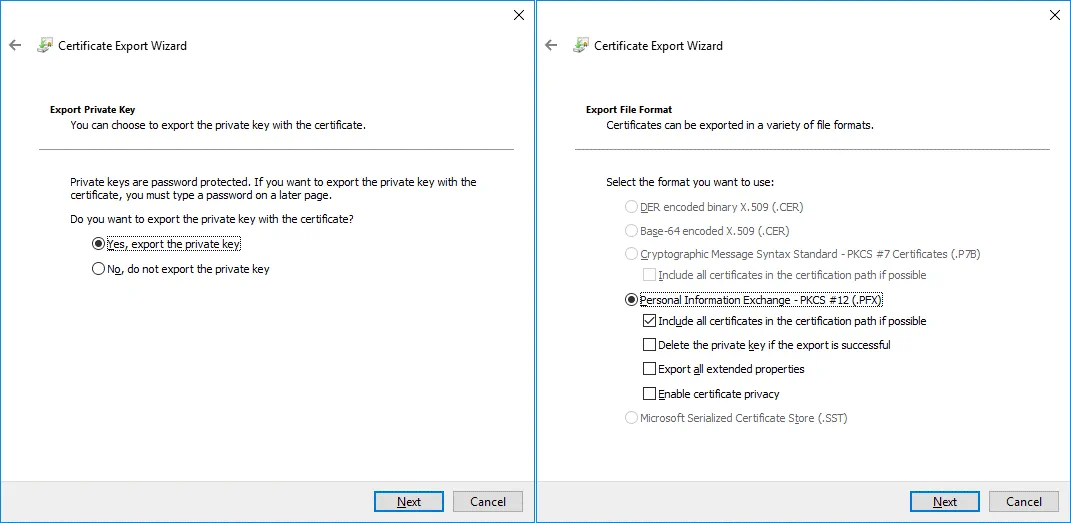

Si apre la procedura guidata Esportazione certificato.

1. Benvenuto. Non c’è nulla da configurare nella schermata di benvenuto. Premere Avanti ad ogni passaggio per continuare.

2. Esportare la chiave privata. Selezionare Sì, esportare la chiave privata.

3. Formato file di esportazione. Selezionare Scambio di informazioni personali – PKCS #12 (.PFX), quindi selezionare Includere tutti i certificati nel percorso di certificazione, se possibile.

4. Sicurezza. Immettere una password per garantire la sicurezza e proteggere la chiave privata.

5. File da esportare. Specificare il nome e l’ubicazione del file che si desidera esportare, ad esempio C:tempHyper-v-repl.pfx

6. Completamento della procedura guidata di esportazione certificati. Controllare la configurazione e premere Termina.

Dovrebbe apparire il messaggio: L’esportazione è stata eseguita correttamente. Significa che tutto è OK.

Esportazione del certificato radice da primo server

Sono stati esportati due certificati. Ora dovresti esportare il certificato radice allo stesso modo. Le azioni vengono eseguite sul primo server (Hyper-v-prim.test.net).

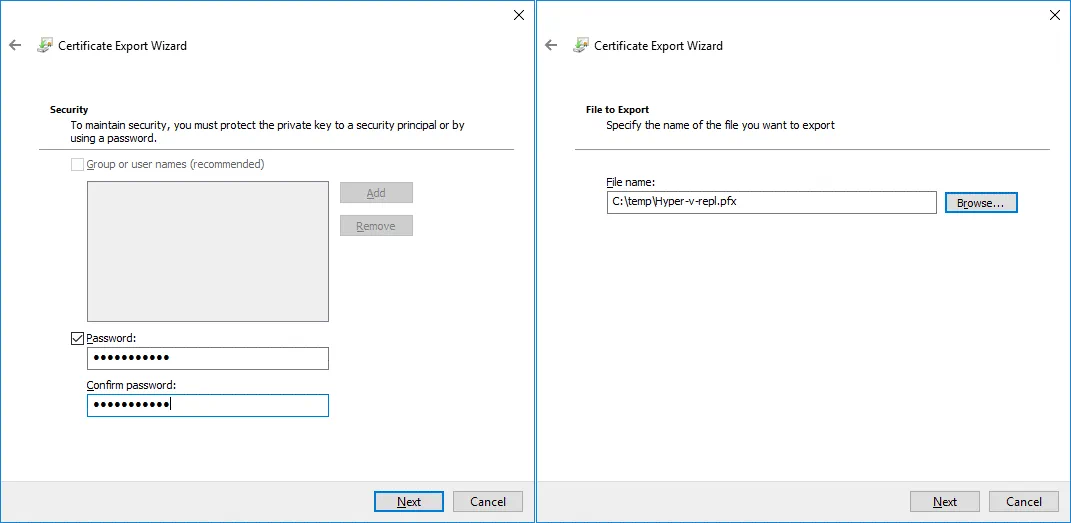

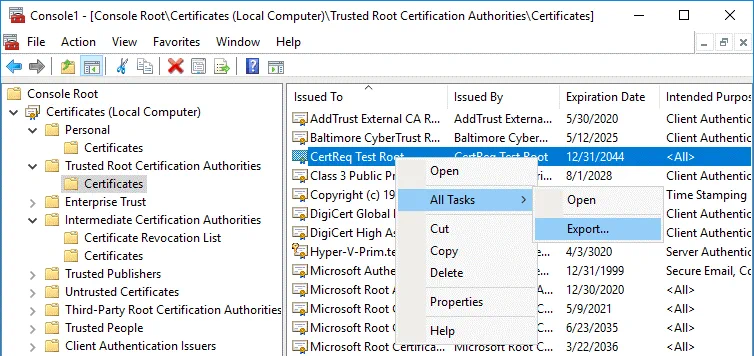

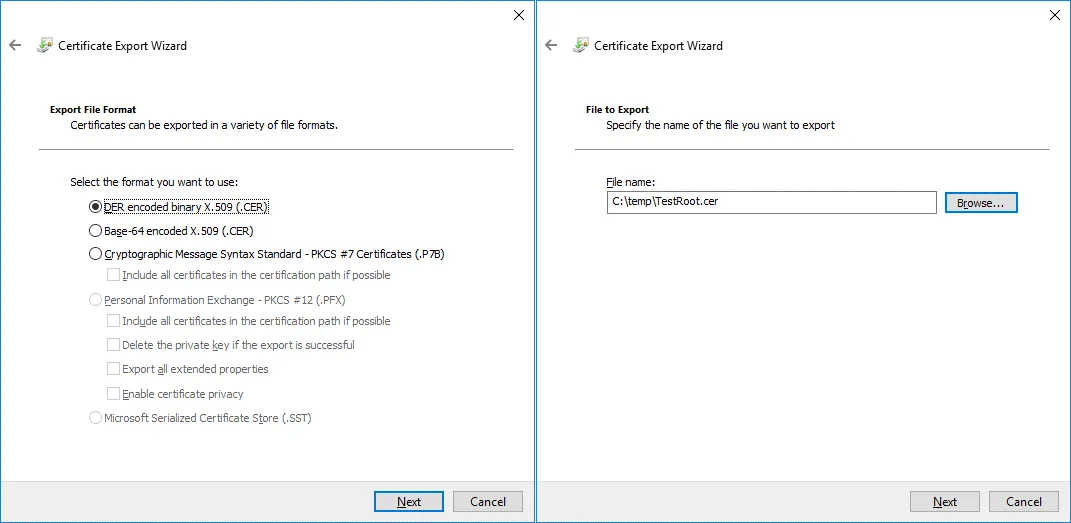

Selezionare il CertReq Test Root certificato che si trova in Trusted Root Certification Authorities / Certificati.

Fare clic con il pulsante destro del mouse sul certificato; fare clic su Tutte le attività > Esporta.

Si apre la procedura guidata Esportazione certificato.

1. Benvenuto. Fare clic su Avanti per continuare.

2. Formato file di esportazione. Selezionare il formato che si desidera utilizzare:

DER encoded binary X.509 (.CER)

3. File da esportare. Immettere il nome e il percorso del file in cui salvarlo, ad esempio C:temptestRoot.cer

4. Completamento della procedura guidata di esportazione certificati. Controllare la configurazione e termina l’esportazione.

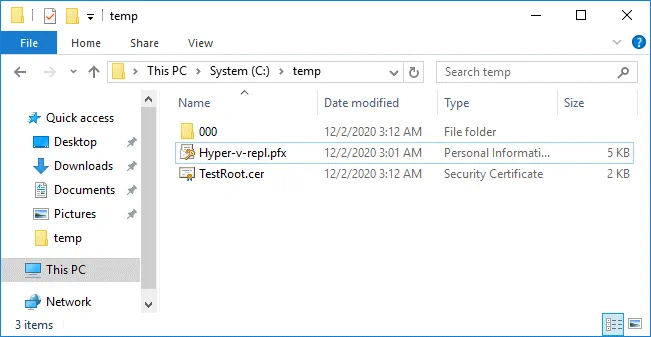

I certificati vengono esportati in Hyper-v-repl.pfx e TestRoot.cer file che ora hanno l’ubicazione in C:temp sul primo server.

Copia dei certificati esportati sul secondo server

Copiare i due file di certificati esportati (Hyper-v-repl.pfx e TestRoot.cer) da primo server al secondo server.

Copiamo i file su C:temp sul secondo server.

Possiamo utilizzare il percorso di rete Hyper-v-replC$ o 192.168.101.213C$ per copiare i certificati tramite la rete (dove 192.168.101.213 è l’indirizzo IP del server replica nel nostro caso). La configurazione del firewall deve consentire le connessioni per il protocollo SMB.

Importazione dei certificati sul secondo server

Dopo aver copiato i certificati sul server replica, è necessario importarli sul server replica.

Aprire MMC sul server replica (il secondo server) proprio come si è fatto sul server primario.

Aggiungere uno snap-in nella finestra MMC.

Fare clic su File > Aggiungi/Rimuovi snap-in.

Selezionare Certificati, fare clic su Aggiungi.

Selezionare Account computere seleziona Computer locale.

Premere OK.

Come scorciatoia per aprire questo snap-in nella GUI di Windows, è possibile utilizzare il comando in Windows CMD o PowerShell:

certlm.msc

Questo comando apre Windows Certificate Manager (la console di gestione dei certificati) per configurare i certificati del computer locale.

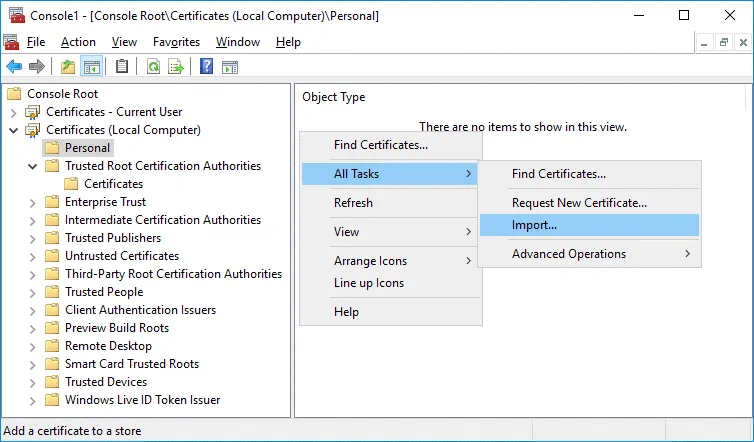

Andare su Certificati (computer locale) / Personali.

Fare clic con il pulsante destro del mouse sullo spazio vuoto e, nel menu contestuale, fare clic su Tutte le attività > Importa.

Si apre la procedura guidata di importazione dei certificati.

1. Benvenuto. Selezionare Computer locale.

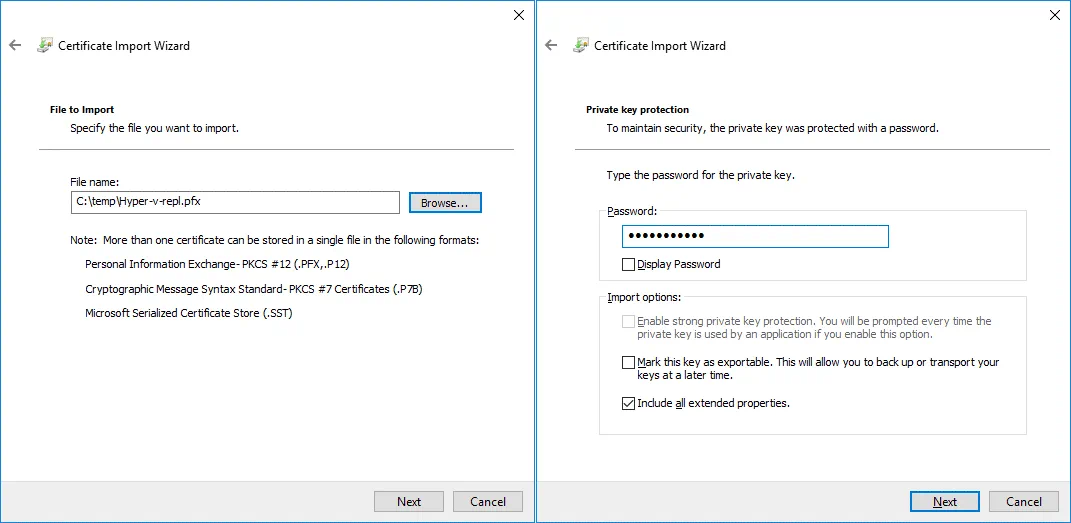

2. File da importare. Sfoglia il file Hyper-v-repl.pfx . Fai clic su Sfoglia, seleziona per visualizzare tutti i file e seleziona Hyper-v-repl.pfx

3. Protezione della chiave privata. Immettere la password impostata durante l’esportazione del certificato.

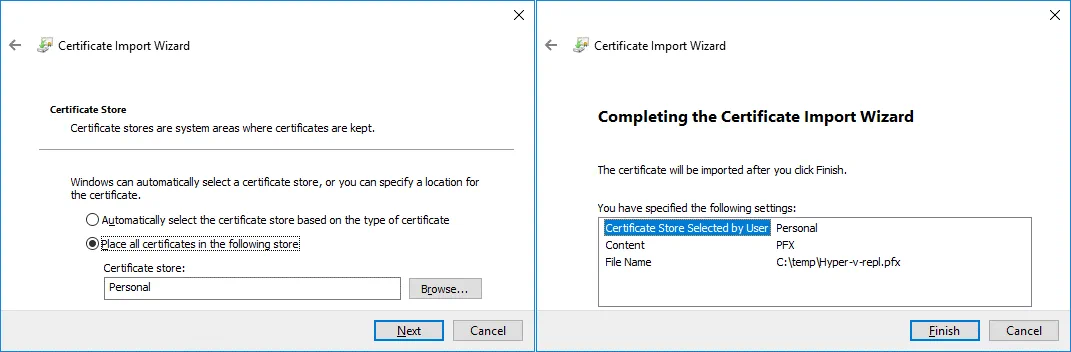

4. Archivio certificati. Inserisci tutti i certificati nel seguente archivio:

Archivio certificati: Personale

5. Completamento della procedura guidata di importazione dei certificati. Controllare la configurazione e premere Termina.

Se tutto è corretto, dovrebbe apparire il messaggio: L’importazione è stata eseguita correttamente.

Ora il certificato Hyper-v-repl.test.net ha l’ubicazione in Certificati (computer locale) / Personali / Certificati sul server replica (il secondo server). Nel nostro caso, il certificato CertReq Test Root è stato importato anche in questa ubicazione.

Il CertReq Test Root certificato deve trovarsi in Trusted Root Certification Authorities / Certificati. Copiare questo certificato nell’ubicazione desiderata. È possibile importare TestRoot.cer manualmente proprio come hai importato Hyper-v-repl.pfx

Controllo della revoca del certificato

Tenere presente che il controllo della revoca dei certificati è obbligatorio per impostazione predefinita e che i certificati autofirmati non supportano i controlli di revoca su Windows Server 2012. Per questo motivo, è necessario disabilitare il controllo della revoca dei certificati per i certificati di test. Aggiungere le impostazioni al Registro di sistema di Windows su entrambe le macchine. Eseguire il seguente comando in CMD o PowerShell come amministratore.

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionVirtualizationReplication" /v DisableCertRevocationCheck /d 1 /t REG_DWORD /f

![]()

Potrebbe essere necessario riavviare la macchina.

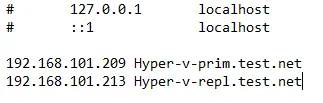

Risoluzione dei nomi host

Aggiungere le registrazioni al file hosts (C:Windowssystem32driversetchosts) su entrambi i computer per consentire la risoluzione dei nomi host in indirizzi IP quando si lavora in Workgroup (quando i computer non sono membri di un dominio Active Directory). Nel nostro caso aggiungiamo queste righe al file host su entrambi i server:

192.168.101.209 Hyper-v-prim.test.net

192.168.101.213 Hyper-v-repl.test.net

Configurazione delle impostazioni di replica su un server replica

Eseguire le seguenti azioni sul secondo server in cui devono essere archiviate le repliche VM.

Aprire Hyper-V Manager.

Fare clic con il pulsante destro del mouse sul server replica (Hyper-v-repl.test.net nel nostro caso) e, nel menu contestuale, selezionare Impostazioni Hyper-V.

Nel riquadro sinistro della finestra Impostazioni Hyper-V selezionare Configurazione replica.

Selezionare queste caselle di controllo in Configurazione replica:

- Abilita questo computer come server replica

- Utilizza l’autenticazione basata su certificato (HTTPS)

Fare clic su Selezionare Certificato.

La finestra pop-up Sicurezza di Windows visualizza le informazioni relative al certificato. Fare clic su OK per selezionare questo certificato.

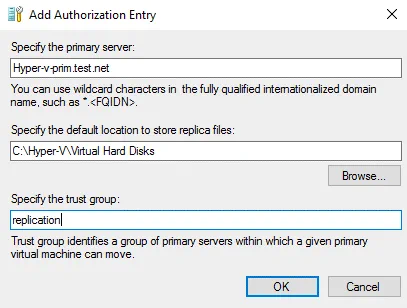

In Configurazione della replica, selezionare Consentire la replica dai server specificati, opzioni e fare clic su Aggiungere.

Configurare i parametri nella finestra Aggiungere voce di autorizzazione .

Specificare il server primario: Hyper-v-prim.test.net

Specificare l’ubicazione predefinita in cui archiviare i file di replica: C:Hyper-VVirtual Hard Disks (questo è un esempio: utilizzare una ubicazione personalizzata diversa da C:)

Specificare il gruppo di fiducia: replication

Configurazione di Windows Firewall

Configurare il firewall per abilitare il traffico in entrata. Abilitare le connessioni TCP in entrata sulla porta 443 sul server replica (o disabilitare temporaneamente il firewall a scopo di test).

Enable-Netfirewallrule -displayname "Hyper-V Replica HTTPS Listener (TCP-In) "

netsh advfirewall firewall show rule name=all dir=in | find "Hyper-V "

Configurazione della replica sul primo server

Creare una VM su un server Hyper-V primario da replicare. Assicurarsi che la VM di origine non abbia snapshot prima di abilitare la replica. Abilitare la replica sulla prima macchina, che è il server primario (Hyper-v-prim.test.net nel nostro caso).

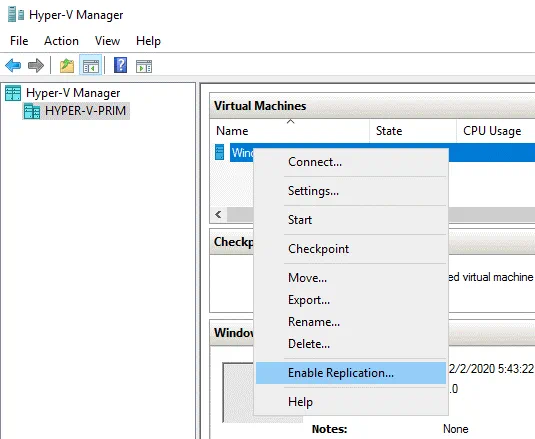

Fare clic con il pulsante destro del mouse su una VM e, nel menu contestuale, selezionare Abilita replica.

Si apre la procedura guidata Abilita replica .

Prima di iniziare. Fare clic su Avanti per continuare.

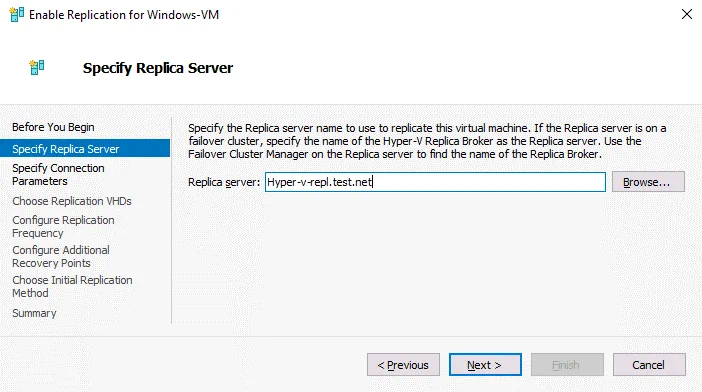

Specificare il server replica. Inserisci il nome del tuo server replica. Nel nostro caso, utilizziamo Hyper-v-repl.test.net come server replica.

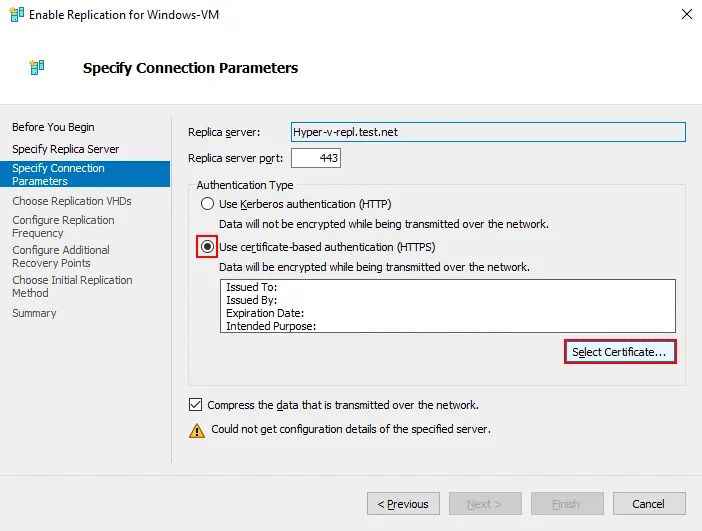

Specifica i parametri di connessione. Selezionare Utilizzare l’autenticazione basata su certificato (HTTPS)e fare clic su Selezionare il certificato.

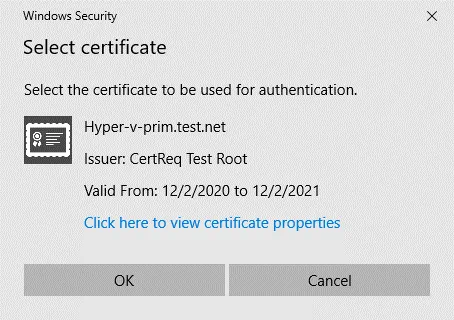

Dopo aver fatto clic su Seleziona certificato, si aprirà una finestra pop-up con i dettagli relativi al certificato configurato in precedenza. Fai clic su OK per utilizzare questo certificato.

Configura le altre impostazioni di replica come di consueto per completare la configurazione della replica sul server di origine.

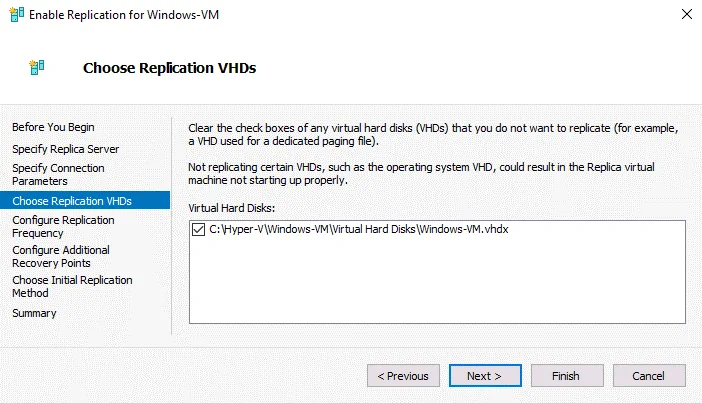

Scegliere i VHD di replica. Selezionare i dischi virtuali della VM che devono essere replicati. È possibile selezionare tutti i dischi virtuali della VM o solo alcuni di essi.

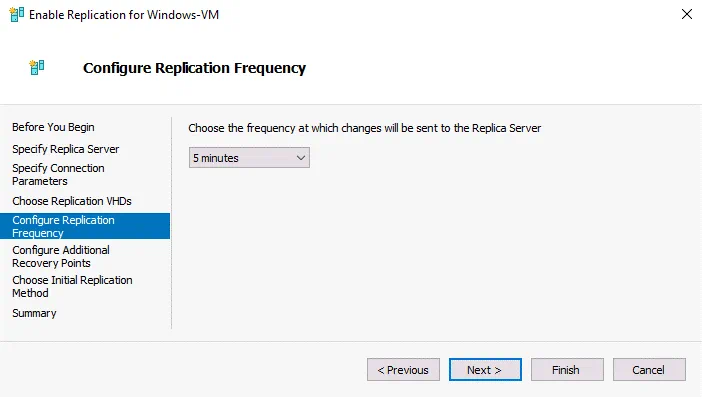

Configurare la frequenza di replica. Scegliere la frequenza con cui le modifiche vengono inviate al server di replica, ad esempio 5 minuti.

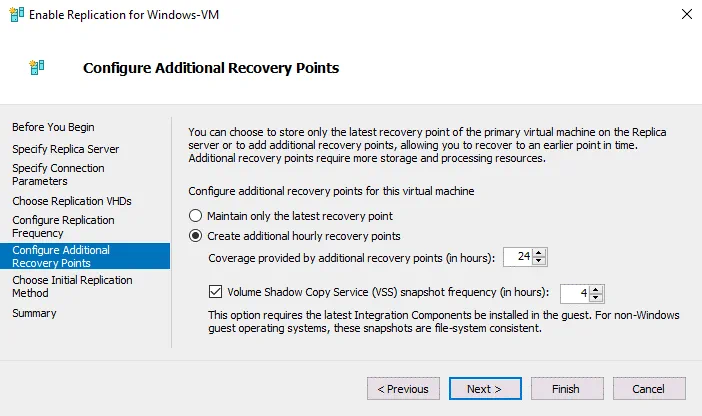

Configurare punti di ripristino aggiuntivi per questa VM. Nel nostro esempio scegliamo di creare punti di ripristino aggiuntivi ogni ora. Selezionare le opzioni più adatte alle proprie esigenze. I punti di ripristino sono il risultato della replica incrementale (basata su snapshot).

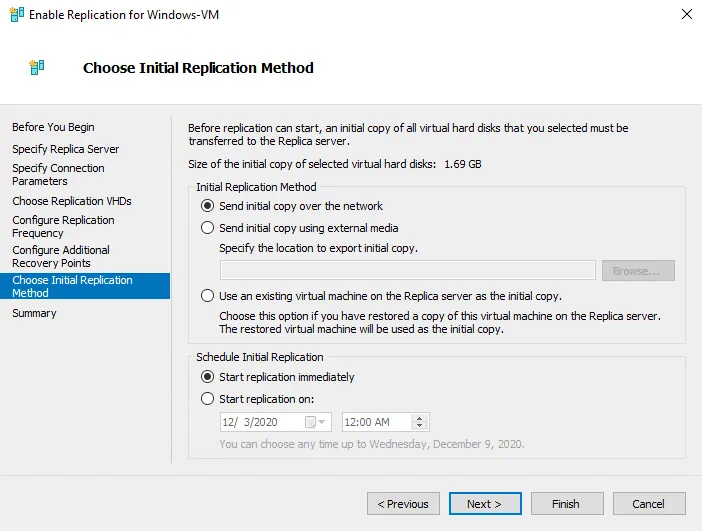

Scegliere il metodo di replica iniziale. Selezionare Inviare la copia iniziale tramite la rete.

Premere Termina termina la configurazione della replica Hyper-V nativa utilizzando certificati in un gruppo di lavoro e chiudi la procedura guidata.

Alternative alla replica Hyper-V nativa

La funzionalità Hyper-V integrata per eseguire la replica è utile. Tuttavia, a volte potrebbe essere necessaria una funzionalità estesa per eseguire la replica Hyper-V e il failover delle VM. Esiste una valida alternativa alla replica Hyper-V nativa.

NAKIVO Backup & Replication è una soluzione universale per la protezione dei dati in grado di eseguire il backup delle macchine virtuali Hyper-V e il failover delle VM. Il prodotto supporta la replica Hyper-V nei domini Active Directory e nei gruppi di lavoro. Sono incluse le seguenti funzionalità:

- Replica coerente con le applicazioni. I dati in una replica VM sono coerenti quando si replica una VM in uno stato di esecuzione grazie all’utilizzo del servizio Microsoft Volume Shadow Copy (VSS) in esecuzione all’interno delle VM.

- La replica incrementale tramite Resilient Change Tracking (RCT) di Microsoft consente di risparmiare spazio su disco e tempo. La prima esecuzione di un processo di replica copia tutti i dati di una VM di origine, quindi vengono copiati solo i dati modificati creando i punti di ripristino appropriati per una replica VM.

- Impostazioni di conservazione flessibili e Criteri di conservazione GFS. Conserva un’ampia gamma di punti di ripristino per diversi periodi di tempo e ottimizza lo spazio di archiviazione utilizzato in un repository di backup.

- L’accelerazione di rete aumenta la velocità di replica utilizzando la compressione dei dati, consentendoti di risparmiare tempo.

- Truncazione dei log per Microsoft Exchange e SQL per risparmiare spazio di archiviazione per le VM Hyper-V che eseguono un database durante la replica.

- Il failover automatizzato delle macchine virtuali consente di ripristinare una macchina virtuale in breve tempo.

- Ripristino dell’ambiente consente di creare scenari complessi di ripristino di emergenza con più azioni, tra cui la replica di VM Hyper-V e il failover.

È possibile ripristinare una macchina da un backup del server fisico su una VM o ripristinare un backup della VM Hyper-V su una VM VMware. Non aspettare che si verifichi un disastro: scarica NAKIVO Backup & Replication e proteggi le tue VM Hyper-V oggi stesso!

Conclusione

La replica Hyper-V è importante per proteggere le VM e garantire il ripristino dei dati e dei carichi di lavoro in breve tempo dopo qualsiasi guasto. A volte potrebbe essere necessario configurare la replica Hyper-V in ambienti non di dominio quando i server Hyper-V non sono membri di un dominio Active Directory e appartengono a un gruppo di lavoro.

È necessario creare certificati autofirmati per replicare le VM Hyper-V in un gruppo di lavoro e configurare l’autenticazione per i server Hyper-V utilizzando questi certificati. La configurazione si applica ai nomi host, al firewall e al controllo della revoca dei certificati prima di configurare la replica di VM Hyper-V sugli host Hyper-V.