Migliorare la continuità operativa grazie al Digital Operational Resilience Act (DORA)

<>Sebbene la digitalizzazione abbia portato molti vantaggi, ha anche aumentato la dipendenza del settore finanziario dalle tecnologie dell’informazione e della comunicazione (TIC), causando un aumento dei rischi digitali quali attacchi informatici, interruzioni delle TIC, corruzione e perdita dei dati. Per affrontare le minacce alla sicurezza e migliorare la resilienza operativa nel settore finanziario, l’Unione Europea ha ratificato il DORA, il Digital Operational Resilience Act.

Questo blog esplora come la nuova normativa UE possa aiutare gli enti finanziari a migliorare la gestione dei rischi ICT per un ecosistema finanziario più sicuro. Descrive inoltre come NAKIVO possa aiutare gli istituti finanziari a raggiungere la conformità DORA.

Che cos’è il Digital Operational Resilience Act (DORA)?

Panoramica e scopo del DORA

Il Digital Operational Resilience Act (DORA) è il regolamento europeo 2022/2554, ratificato formalmente dal Parlamento europeo e dal Consiglio dell’Unione europea nel novembre 2022. La prima bozza del DORA è stata proposta nel 2020 come parte del Pacchetto Finanza Digitale (DFP), che ha definito la strategia, le raccomandazioni e la proposta legislativa dell’UE in materia di cripto-asset, blockchain e resilienza digitale per il settore finanziario.

Il regolamento mira a stabilire un quadro giuridico standardizzato per gli istituti finanziari dell’UE e i loro fornitori di servizi IT terzi al fine di rafforzare la resilienza operativa e la sicurezza dei sistemi ICT. In altre parole, uno degli obiettivi principali del DORA è quello di mitigare le minacce informatiche, le violazioni ICT e le interruzioni nel settore finanziario.

Gli istituti finanziari e i loro fornitori di servizi ICT terzi dovrebbero attuare il quadro DORA e gli standard tecnici entro il 17 gennaio 2025.

Organismi di regolamentazione che applicano il DORA

Anche se l’UE ha adottato ufficialmente il DORA nel 2022, le autorità di vigilanza dell’UE (ESA) stanno ancora sviluppando gli standard tecnici di regolamentazione (RTS) previsti dalla legge. Tre ESA – l’Autorità bancaria europea (EBA), l’Autorità europea delle assicurazioni e delle pensioni aziendali e professionali (EIOPA) e l’Autorità europea degli strumenti finanziari e dei mercati (ESMA) – hanno pubblicato la prima bozza nel gennaio 2024 e dovrebbero finalizzare gli RTS entro la fine dell’anno. Dopo che le ESA avranno presentato gli RTS definitivi alla Commissione europea, gli standard saranno ratificati dal Parlamento e dal Consiglio.

L’applicazione delle norme tecniche di regolamentazione e la supervisione della conformità spettano alle rispettive autorità nazionali competenti, che devono ancora essere definite. L’applicazione avrà inizio una volta designate le autorità e trascorsa la scadenza del gennaio 2025.

Requisiti chiave della legge DORA

Il regolamento DORA stabilisce i requisiti di sicurezza per la rete e i sistemi ICT degli istituti finanziari e dei loro fornitori terzi. Tali requisiti riguardano quattro aspetti principali della sicurezza ICT:

- Gestione dei rischi ICT (Capitolo II). Enfatizzare la responsabilità della gestione in caso di interruzioni delle TIC e stabilire un quadro comune per individuare, identificare, gestire e mitigare le minacce alle TIC.

- Gestione, classificazione e segnalazione degli incidenti TIC (capitolo III). Standardizzazione degli obblighi di segnalazione degli incidenti ICT e ampliamento dell’ambito degli incidenti da segnalare alle autorità.

- Test di resilienza operativa digitale (capitolo IV). Obbligo di effettuare test di resilienza basati sul rischio dei sistemi ICT critici, con test di penetrazione avanzati basati sulle minacce (TLPT), almeno ogni 3 anni.

- Gestione dei rischi di terze parti nel settore delle TIC (capitolo V). Obbligo per gli istituti finanziari di stabilire regole di monitoraggio dei rischi per i loro fornitori terzi, comprese disposizioni relative ai rischi nei loro contratti, e imposizione di sanzioni in caso di inadempienza.

- Condivisione delle informazioni (capitolo VI). Introduzione di accordi di condivisione delle informazioni che consentono agli enti finanziari di scambiarsi informazioni e intelligence sulle minacce informatiche, al fine di aumentare la consapevolezza delle nuove minacce e condividere strategie di mitigazione delle minacce.

Chi deve conformarsi al Digital Operational Resilience Act?

Organizzazioni soggette al DORA

Gli istituti finanziari e gli enti le cui attività sono fondamentali per l’infrastruttura del settore finanziario rientrano nell’ambito di applicazione del DORA:

- Istituti di credito e di pagamento

- Istituti di moneta elettronica

- Fornitori di servizi di cripto-asset

- Imprese di investimento e gestori di fondi di investimento alternativi

- Compagnie di assicurazione e riassicurazione e intermediari

- Sedi di negoziazione e repository di dati sulle negoziazioni

- Fondi pensione

- Depositi centrali di titoli, controparti centrali e repositories di dati relativi alle operazioni di cartolarizzazione

- Fornitori di servizi, compresi servizi quali informazioni sui conti, segnalazione di dati, gestione, crowdfunding

- Agenzie di rating del credito

- Amministratori di indici di riferimento critici

- Fornitori di servizi ICT di terze parti, compresi i provider cloud

Rischi di non conformità con il DORA

Il DORA autorizza gli Stati membri a decidere in merito a sanzioni amministrative o misure correttive in caso di non conformità. La legge consente inoltre agli Stati membri di applicare sanzioni penali per le violazioni soggette al diritto penale nazionale.

Pertanto, la DORA stabilisce le misure minime che gli Stati membri possono adottare per garantire l’efficace attuazione delle linee guida della DORA, tra cui l’emissione di note pubbliche e, in alcuni casi, richieste di cessazione temporanea o permanente di qualsiasi attività non conforme.

Il regolamento DORA conferisce inoltre alle ESA il potere di designare i fornitori di servizi ITC di terze parti critici per il settore finanziario e di nominare un supervisore capo per ciascun fornitore critico. I supervisori principali ricevono la stessa autorità delle autorità competenti e possono richiedere misure correttive e sanzioni ai fornitori di ITC non conformi. Il DORA ha autorizzato i supervisori principali a imporre multe fino all’1% del fatturato medio giornaliero mondiale del fornitore di ITC nell’anno precedente. Questa multa può essere imposta quotidianamente per un massimo di 6 mesi o fino al raggiungimento della conformità.

Impatto della DORA sugli enti finanziari e sui fornitori terzi

Anche se gli standard effettivi devono ancora essere definiti, la DORA delinea i requisiti generali e le raccomandazioni su come il settore finanziario dovrebbe standardizzare le proprie pratiche di gestione ICT e le misure di sicurezza.

Se sei un fornitore ICT di terze parti, come un fornitore di servizi cloud, il tuo primo passo dovrebbe essere quello di determinare se sei considerato critico ai sensi dell’articolo 31 (sezione II). I fornitori critici rientrano nella regolamentazione DORA proprio come gli altri enti finanziari.

DORA richiede agli istituti finanziari di misurare il rischio dei fornitori terzi e di stabilire la gestione degli incidenti nei contratti di servizio. Pertanto, in qualità di fornitore non critico che collabora con organizzazioni finanziarie, sarai tenuto a mitigare i rischi che potrebbero avere un impatto sull’organizzazione finanziaria.

Adeguamenti operativi obbligatori dalla DORA

La DORA sottolinea la responsabilità della gestione in caso di interruzioni ICT e richiede alle istituzioni finanziarie di sviluppare e mantenere un quadro completo per la mitigazione dei rischi ICT. Il quadro dovrebbe includere quanto segue:

- Ruoli e responsabilità definiti per la gestione e il personale coinvolto

- Valutazione regolare dei rischi ICT per identificare e effettuare il monitoraggio dei rischi nei sistemi, nei processi e nelle risorse ICT

- Monitoraggio continuo dei sistemi ICT per individuare potenziali minacce

- Procedure strutturate e dettagliate per prevenire, gestire e rispondere agli incidenti ICT, compresi i piani di risposta agli incidenti e di continuità operativa

- Aggiornamento e miglioramento continui delle pratiche e delle misure sulla base dell’analisi degli incidenti

- Protocolli di comunicazione degli incidenti per i clienti e altri stakeholder, sia esterni che interni, al fine di garantire trasparenza e fiducia durante le interruzioni delle TIC

- Protocolli chiari per la segnalazione degli incidenti agli organismi di regolamentazione e ad altri enti competenti in base alla gravità dell’incidente

Pratiche di gestione dei rischi rafforzate

Oltre al monitoraggio continuo dei rischi ICT, il DORA impone test regolari dei sistemi e delle risorse per valutare l’esposizione ai rischi ICT. Gli istituti finanziari diventano responsabili dei rischi associati ai fornitori di servizi ICT di terze parti e della gestione dei fornitori non conformi. In particolare, il DORA richiede alle entità finanziarie di includere nei contratti con i fornitori con cui collaborano disposizioni per la gestione dei rischi ICT.

La legge sottolinea l’importanza delle strategie di prevenzione, che includono il test delle misure di resilienza e sicurezza esistenti per identificare le vulnerabilità dei sistemi e dei protocolli, nonché l’analisi e la segnalazione post-incidente. Il DORA incoraggia inoltre l’apprendimento a livello settoriale e l’organizzazione di eventi in cui gli istituti finanziari possano condividere le loro esperienze e conoscenze.

Standard avanzati di sicurezza informatica e protezione dei dati

Il DORA riconosce la sicurezza informatica e la protezione dei dati come i principali fattori che influenzano la resilienza operativa di un’organizzazione e richiede agli enti finanziari di:

- implementare misure di sicurezza come controlli di accesso e crittografia

- sviluppare piani di continuità operativa e di ripristino di emergenza

- utilizzare strumenti per il monitoraggio continuo delle minacce ICT e il rilevamento in tempo reale dei malware

- garantire aggiornamenti tempestivi di software e hardware per mitigare le vulnerabilità

- condurre valutazioni periodiche delle vulnerabilità che includano test di penetrazione e basati su scenari

Per gli ambienti critici e le aree ad alto rischio, le entità sono tenute a eseguire in modo periodico test avanzati come i test red team e possono essere persino obbligate a partecipare a esercitazioni di test a livello settoriale.

- segnalare tempestivamente gli incidenti alle parti interessate e alle autorità per garantire la trasparenza durante gli incidenti e consentire ad altre organizzazioni di trarne insegnamento

Opinioni degli esperti sulla legge sulla resilienza operativa digitale

Approfondimenti dei professionisti della sicurezza informatica

“Il DORA rende obbligatorio per gli istituti finanziari lo sviluppo di una politica adeguata in materia di sicurezza dei dati e di una rete solida basata su un approccio basato sul rischio. Le pratiche specificate dal DORA sono nuove per il settore? No, esistono già da decenni. Tuttavia, nonostante il rischio sempre crescente di attacchi informatici come il ransomware, alcune organizzazioni non hanno ancora implementato o hanno implementato solo parzialmente le misure di sicurezza più basilari”, afferma Sergei Serdyuk, Vicepresidente di NAKIVO.

Previsioni per il futuro della DORA

“La DORA sta aprendo la strada a una maggiore sicurezza informatica nel settore finanziario. E si spera che, col tempo, questa normativa si estenda anche ad altri settori. Con la digitalizzazione globale e i progressi dell’intelligenza artificiale, sempre più settori e organizzazioni sono esposti a rischi di sicurezza informatica. In molti casi, ciò non comporta una perdita individuale per l’organizzazione, sia essa finanziaria o reputazionale, ma un aumento del rischio di perturbazioni settoriali e intersettoriali dovute alle interdipendenze tra le organizzazioni”. —Sergei Serdyuk, Vicepresidente di NAKIVO.

Passaggi per garantire la conformità al DORA con NAKIVO

Il DORA presta particolare attenzione alle procedure di backup e replica (articoli 11-12), poiché incidono direttamente sulla disponibilità dei servizi, sulla continuità operativa e sulla sicurezza dei dati dell’azienda. Il DORA impone alle entità di garantire la sicurezza del trasferimento dei dati e di ridurre al minimo il rischio di corruzione e perdita dei dati, nonché pratiche di gestione dei dati inadeguate ed errori umani.

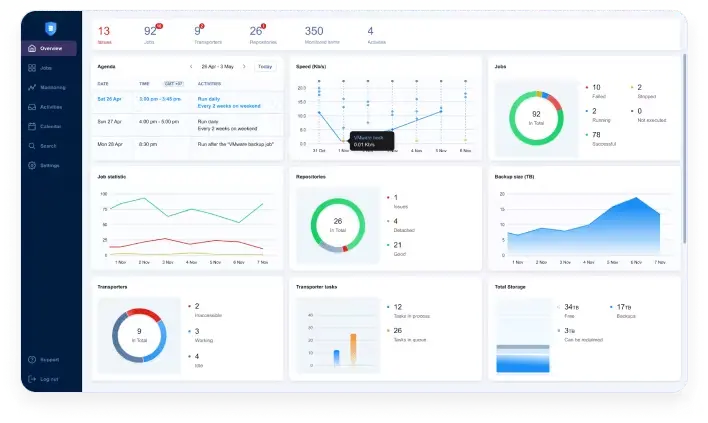

NAKIVO Backup & Replication è una soluzione completa per la protezione dei dati che consente di eseguire il backup, la replica, la configurazione e l’automazione dei flussi di lavoro di ripristino di emergenza e di monitorare i carichi di lavoro da un’unica interfaccia web.

La soluzione supporta ambienti virtuali, cloud, fisici, NAS, SaaS e ibridi, il che la rende ideale per aiutare entità finanziarie di diverse dimensioni a garantire una protezione dei dati di prim’ordine. La soluzione funziona perfettamente con vari tipi di archiviazione, inclusi dispositivi di deduplicazione e dispositivi NAS, cloud pubblici, piattaforme cloud compatibili con S3 e nastri, per garantire il livello di flessibilità richiesto per diverse esigenze aziendali e di conformità.

Condurre una valutazione iniziale della conformità

Eseguire l’analisi delle lacune per identificare le aree in cui potrebbero essere necessari miglioramenti per conformarsi al regolamento DORA. Concentrarsi sulle 4 aree chiave menzionate sopra:

- Gestione dei rischi ICT

- Gestione, classificazione e segnalazione degli incidenti ICT

- Test di resilienza operativa digitale

- Gestione dei rischi ICT di terze parti

Sviluppo di una strategia di conformità DORA

Quando si sviluppa una strategia di conformità DORA, è necessario definire una roadmap annuale con passaggi, obiettivi e priorità ben definiti. La strategia varierà a seconda della complessità dell’infrastruttura IT dell’organizzazione e del suo attuale livello di resilienza alle minacce digitali.

La DORA rende obbligatorio per le organizzazioni finanziarie disporre di piani di continuità operativa adeguati, piani di risposta e ripristino ICT e di condurre una valutazione dell’impatto sul business (BIA) della loro esposizione a gravi interruzioni.

Il DORA richiede inoltre alle organizzazioni di disporre di almeno un sito secondario remoto (un sito di ripristino di emergenza) per garantire la continuità delle operazioni aziendali critiche in caso di interruzione del sito primario. Per ridurre al minimo i tempi di inattività e limitare le interruzioni o le perdite, un’organizzazione dovrebbe sviluppare un piano di ripristino di emergenza che includa quanto segue:

- L’ambito del backup e del ripristino di emergenza in base all’importanza dei componenti software e hardware e dei dati archiviati;

- Dipendenze tra componenti IT e ordine di ripristino delle VM;

- Obiettivi di ripristino (tempo di ripristino e punto di ripristino) per ciascuna funzione in base alla sua importanza e all’impatto complessivo sulle operazioni aziendali (ciò significa anche che è necessario disporre di uno schema di rotazione dei punti di ripristino basato sulla frequenza degli aggiornamenti dei dati e sulla loro importanza);

- Ruoli e responsabilità assegnati al personale;

- Requisiti hardware stabiliti per un sito DR secondario al fine di garantire CPU, memoria, capacità del disco e larghezza di banda di rete sufficienti per una transizione fluida.

Navigazione della conformità DORA con NAKIVO

Le funzionalità avanzate della soluzione NAKIVO possono aiutarti a ridurre al minimo gli sforzi di conformità DORA e ad automatizzare la maggior parte dei processi relativi alla sicurezza informatica. Per aiutarti a orientarti meglio tra tutti i casi d’uso, illustriamo qui come è possibile soddisfare specifici requisiti di sicurezza DORA utilizzando la soluzione NAKIVO:

- Resilienza dei dati (articolo 9). La soluzione NAKIVO consente di soddisfare facilmente la regola di backup 3-2-1 per una migliore resilienza dei dati. Secondo questa regola, è necessario archiviare almeno 3 copie dei dati di backup in 3 ubicazioni diverse; 2 copie devono essere offsite e 1 nel cloud.

- Integrità dei dati (articolo 12). Grazie ai backup coerenti con le applicazioni e alle repliche, potete stare certi che i dati delle applicazioni rimangono coerenti anche quando il backup viene eseguito mentre l’applicazione è in esecuzione. La soluzione supporta anche i backup di Oracle DB, applicazioni Microsoft come Active Directory ed Exchange Server, nonché app e servizi Microsoft 365 (Teams, Exchange Online, SharePoint Online, OneDrive for Business).

- Resilienza contro ransomware e altre minacce informatiche (articolo 9). La soluzione di NAKIVO consente di creare backup immutabili localmente, nel cloud o su dispositivi HYDRAstor per garantire che nessuno possa alterare o eliminare i dati. È inoltre possibile sfruttare l’air-gaping inviando copie di backup su nastro o su qualsiasi altro supporto di storage rimovibile a cui i criminali informatici non possono accedere tramite la rete. La soluzione consente inoltre di eseguire la scansione dei backup alla ricerca di malware prima del ripristino, in modo da avere la certezza che i dati di backup non siano infetti.

- Crittografia end-to-end (articolo 9). Con la soluzione NAKIVO, è possibile crittografare i dati di backup prima che lascino la macchina di origine e crittografare la rete e i repository di backup per garantire che i dati siano sicuri sia durante il trasferimento che a riposo.

- Prevenzione degli accessi non autorizzati e meccanismi di autenticazione forte (Articolo 9). È possibile proteggere tutti i backup e i flussi di lavoro di protezione dei dati con il Controllo degli accessi basato sui ruoli (RBAC) e l’autenticazione a più fattori.

- Monitoraggio delle minacce in tempo reale (articolo 10). Il modo migliore per garantire il rilevamento in tempo reale delle anomalie è utilizzare un software anti-malware completo. Tuttavia, la soluzione di NAKIVO dispone di funzionalità che possono aiutarti a migliorare il monitoraggio delle minacce. Ad esempio, con la funzione di Monitoraggio IT per VMware, puoi rilevare problemi e attività sospette prima che diventino un problema più grave. La funzione consente il monitoraggio in tempo reale di tutte le metriche delle prestazioni, inclusi CPU, RAM e utilizzo del disco, in modo da poter notare rapidamente qualsiasi consumo insolito.

- Resilienza operativa contro i rischi ICT e tempi di inattività minimi in caso di interruzioni (articoli 11-12). La funzionalità avanzata di ripristino dell’ambiente di NAKIVO consente di automatizzare e testare i flussi di lavoro di ripristino dell’ambiente . È possibile configurare sequenze automatizzate e attivarli con un solo clic durante i disastri per passare istantaneamente alle repliche situate in un sito secondario.. È possibile configurare sequenze automatizzate e attivarli con un solo clic durante i disastri per passare istantaneamente alle repliche situate in un sito secondario.

- Test regolari dei flussi di lavoro e dei protocolli di DR (Articolo 12). Per garantire che il ripristino avvenga senza intoppi e che gli obiettivi siano raggiunti durante il disastro, è possibile pianificare test regolari dei flussi di lavoro di failover e failback in una modalità di prova che non interrompa le attività di produzione. Il test consente di verificare la sequenza delle azioni e la connettività di rete.

Riepilogo

Il Digital Operational Resilience Act rappresenta un salto strategico verso un settore finanziario più resiliente e operazioni finanziarie più sicure. Imponendo l’implementazione delle procedure consigliate per la sicurezza informatica e incoraggiando l’apprendimento e la consapevolezza, la legge aiuta le istituzioni finanziarie ad affrontare le minacce attuali e le sfide future, stabilendo al contempo un punto di riferimento per altri settori.

Rendi NAKIVO parte integrante del tuo percorso verso un sistema ICT più resiliente.