Configuration d’ADFS pour Office 365 : guide étape par étape

Office 365 est une suite Web d’applications de productivité de niveau professionnel proposées sur abonnement. Dès que vous avez payé votre abonnement, Office 365 est prêt à être utilisé. Mais vous pouvez toujours configurer des fonctionnalités supplémentaires. L’une des fonctionnalités qui peut s’avérer utile pour les entreprises utilisant Microsoft Office 365 et Active Directory Domain Services est Active Directory Federation Services (ADFS) pour Office 365. ADFS offre des avantages en matière d’authentification et de sécurité, tels que l’authentification unique (SSO). Ajoutez un niveau supplémentaire de sécurité et de protection grâce à la sauvegarde des données dans le cloud Microsoft Office 365. Essayez NAKIVO Backup & Replication. Il s’agit d’une solution tout-en-un qui offre une protection complète pour vos infrastructures virtuelles, physiques, cloud et Saas, tout en vous faisant gagner du temps, des efforts et de l’argent.

À quoi sert ADFS ?

Active Directory Federation Services (ADFS) est une solution d’authentification unique (SSO) et Web proposée par Microsoft. Avec l’authentification unique (SSO), les utilisateurs peuvent utiliser un seul ensemble d’identifiants de connexion (nom d’utilisateur et mot de passe) pour accéder à plusieurs applications ou sites Web liés mais indépendants. ADFS permet aux utilisateurs d’accéder à des applications qui ne sont pas compatibles avec l’authentification Windows Active Directory standard. ADFS est un composant du système d’exploitation Windows Server. Par exemple, Windows Server 2016 fournit ADFS v.4.0 (ADFS 2016 est identique à ADFS 4.0). Les utilisateurs peuvent utiliser un seul ensemble d’identifiants de connexion pour accéder aux services et applications intégrés à Active Directory via SSO, ainsi qu’aux services Windows natifs. ADFS peut être utilisé comme alternative à l’identité cloud et peut aider à résoudre les problèmes liés à la gestion des mots de passe. Après avoir configuré ADFS pour Office 365, les utilisateurs pourront utiliser leur nom d’utilisateur et leur mot de passe de domaine Windows pour accéder aux applications Office 365. De plus, ADFS utilise le modèle d’autorisation de contrôle d’accès basé sur les revendications pour assurer la sécurité des applications par l’intermédiaire d’une identité fédérée. La gestion fédérée des identités permet aux utilisateurs d’utiliser les mêmes données d’identification pour accéder à plusieurs réseaux/services de l’organisation.

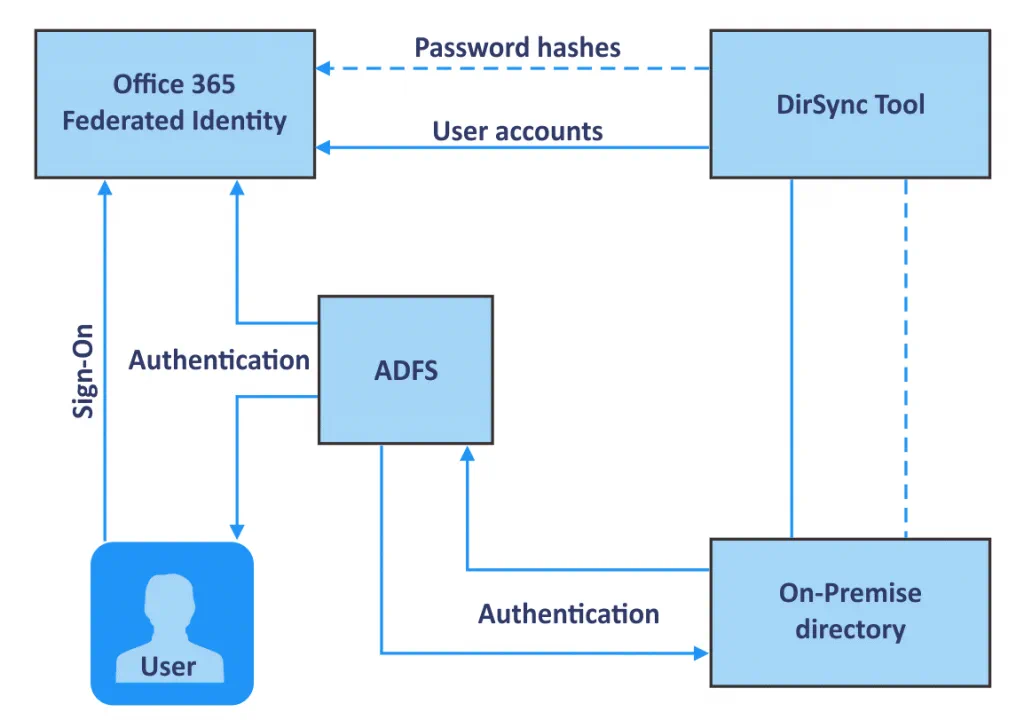

Comment travaille ADFS avec Office 365 ?

Tout d’abord, l’utilisateur doit suivre l’URL fournie par ADFS. Il est ensuite authentifié via Active Directory d’une organisation. Après authentification, ADFS fournit un accès autorisé à l’utilisateur. Le navigateur Web de l’utilisateur transmet la revendication à l’application cible, telle qu’Office 365, et cette application accorde ou refuse l’accès. ADFS avec Windows Server 2016 fournit également l’authentification unique (SSO) avec Azure MFA et vous permet de vous connecter avec Microsoft Passport.

Conditions à remplir pour Office 365 ADFS

Pour la configuration d’Office 365 ADFS, vous devez disposer des éléments suivants dans votre environnement :

- Contrôleur de domaine Active Directory (Windows Server 2016 ou version ultérieure)

- Serveurs Active Directory Federation joints au même domaine

- DNS configuré pour résoudre les noms de domaine en adresses IP

- Un compte de service pour ADFS dans le domaine Active Directory

- Un certificat SSL valide

- Un navigateur Web prenant en charge les certificats SSL

- JavaScript et les cookies sont activés dans le navigateur Web.

- Les ports TCP 443 et 49443 pour les connexions entrantes sont activés.

Comment configurer ADFS pour Office 365

Découvrons comment configurer ADFS sur Windows Server 2016. du contrôleur de domaine. Tout d’abord, vous devez disposer d’un contrôleur de domaine Active Directory (ADDC). Comme cet article traite de la configuration d’ADFS pour Office 365, nous n’aborderons pas le déploiement d’un contrôleur de domaine. Vous trouverez des informations à propos du principe d’installation d’un contrôleur de domaine dans Le guide complet du clustering VMware. Dans cet exemple, nous avons un contrôleur de domaine fonctionnant sous Windows Server 2016 dont le nom complet est win2016dc@officedomain.net (nom d’hôte : win2016dc, nom de domaine : officedomain.net).Un utilisateur du domaine. Créez un utilisateur disposant de privilèges administratifs dans un domaine pour ADFS. Dans cet exemple, le adfssrv est créé avant de passer à la configuration d’ADFS.

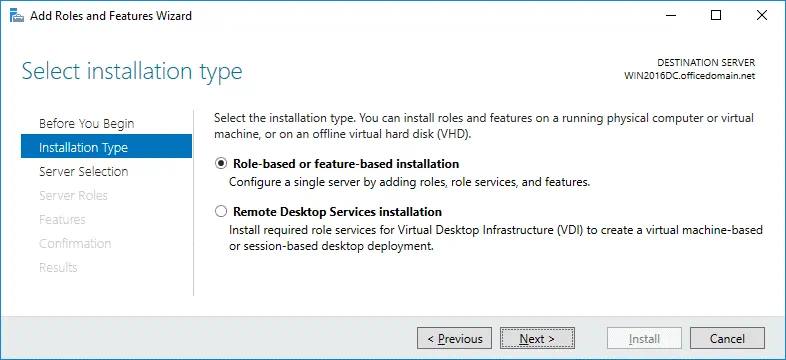

Ajout du rôle ADFS

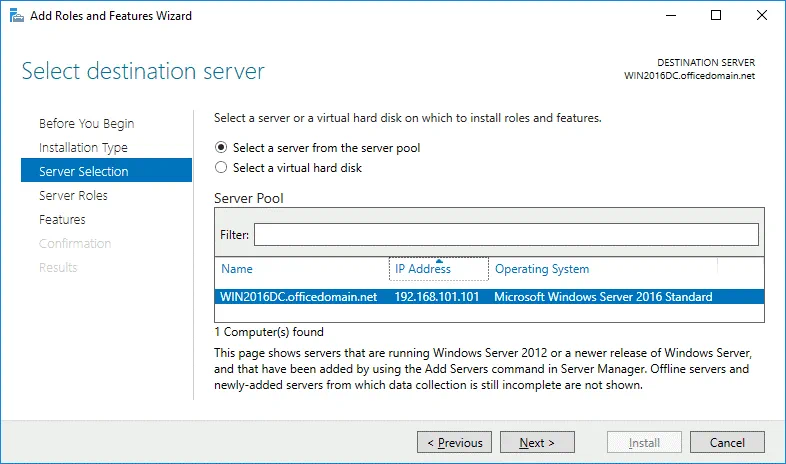

Vous devez maintenant installer le rôle ADFS sur votre ordinateur Windows Server. Dans cet article de blog, ce rôle est installé sur le contrôleur de domaine exécutant Windows Server 2016 par l’interface utilisateur graphique (GUI) et le flux de travail est illustré à l’aide d’un grand nombre de captures d’écran. Cependant, il est possible d’utiliser PowerShell comme alternative si vous préférez l’interface en ligne de commande. Dans le Gestionnaire de serveur (une fenêtre qui s’ouvre par défaut lors de l’amorçage de Windows Server 2016), cliquez sur Ajouter des rôles et des fonctionnalités. La fenêtre de l’Assistant Ajout de rôles et de fonctionnalités s’ouvre. Vous devez y effectuer quelques configurations.Avant de commencer. Il s’agit d’une étape préliminaire que vous pouvez ignorer.Type d’installation. Sélectionnez l’installation basée sur les rôles ou sur les fonctionnalités. Cliquez sur Suivant à chaque étape de l’assistant pour continuer. Sélection du serveur. Sélectionnez un serveur from le pool de serveurs : WIN2016DC.officedomain.net (sélectionné par défaut dans notre cas, car nous n’avons qu’un seul serveur).

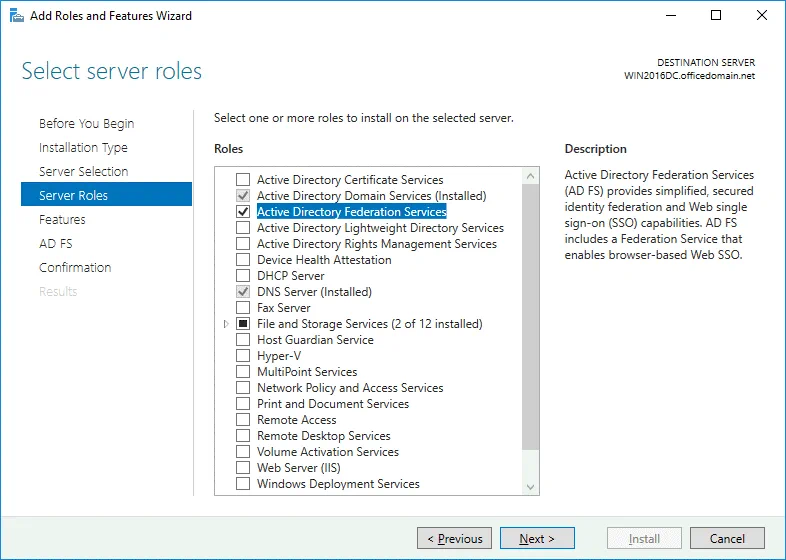

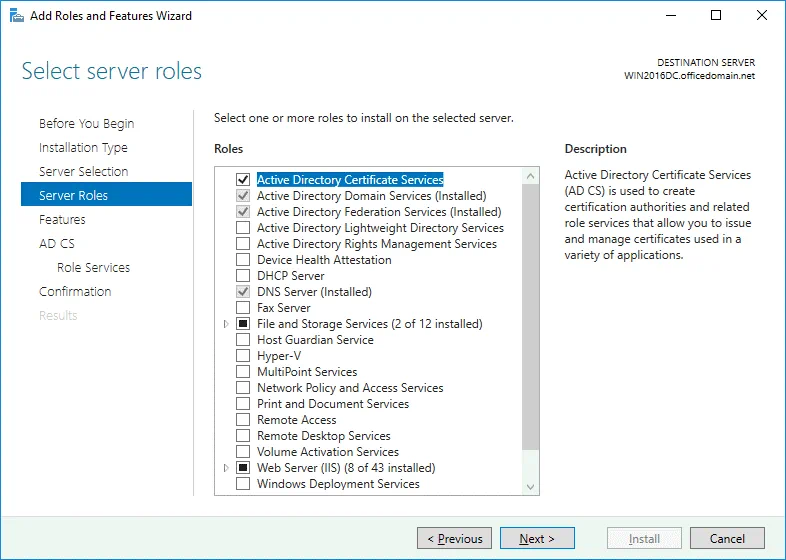

Sélection du serveur. Sélectionnez un serveur from le pool de serveurs : WIN2016DC.officedomain.net (sélectionné par défaut dans notre cas, car nous n’avons qu’un seul serveur). Rôles du serveur. Cochez la case suivante de Services de fédération Active Directory.

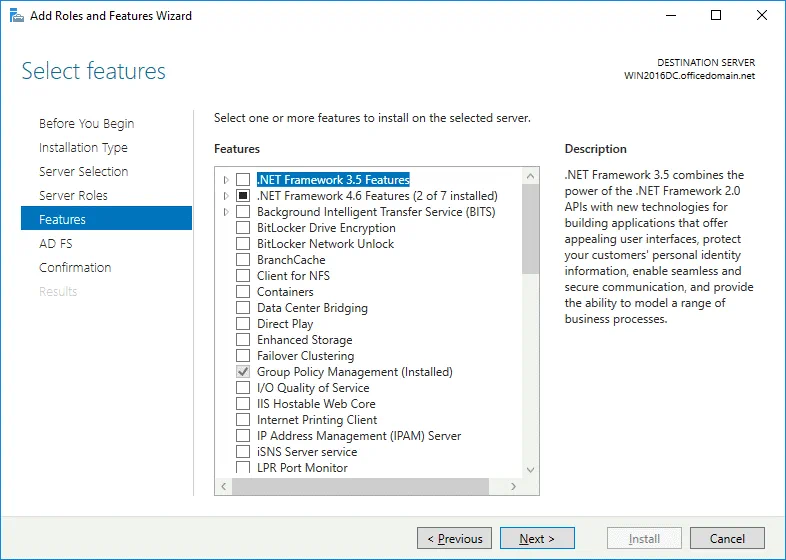

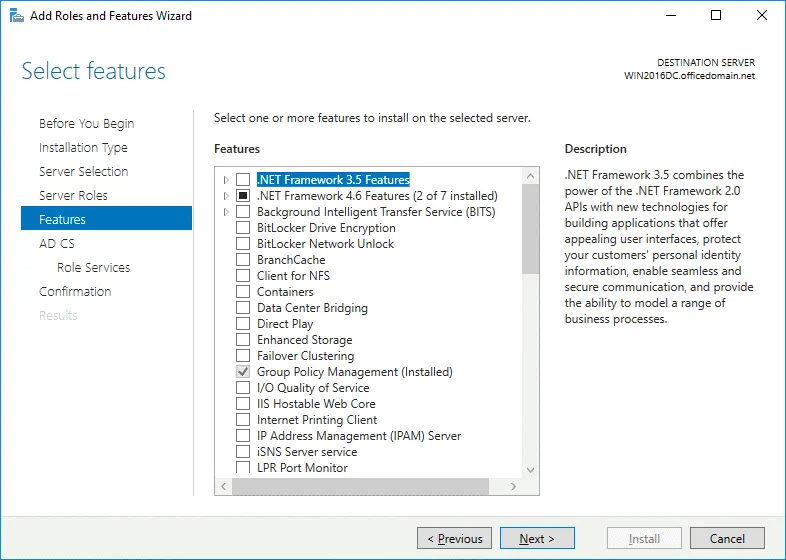

Rôles du serveur. Cochez la case suivante de Services de fédération Active Directory.  Fonctionnalités. Les fonctionnalités nécessaires à l’installation des services Active Directory Federation Services, telles que .NET Framework, sont sélectionnées.

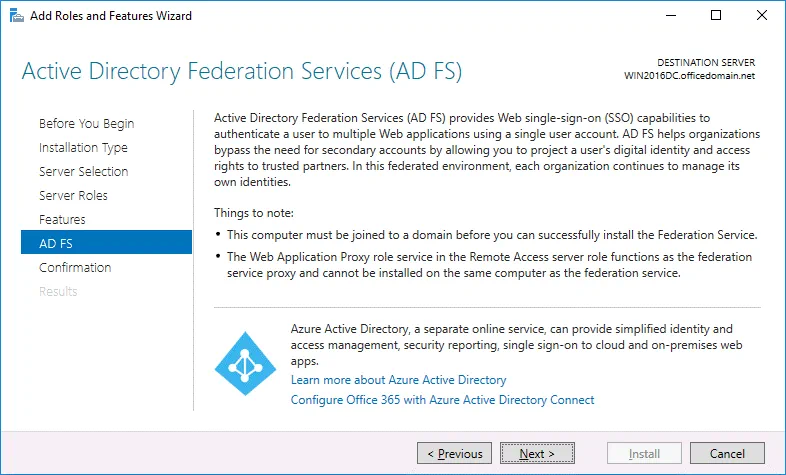

Fonctionnalités. Les fonctionnalités nécessaires à l’installation des services Active Directory Federation Services, telles que .NET Framework, sont sélectionnées. AD FS. Il suffit de cliquer sur Suivant à cette étape après avoir lu la description des services Active Directory Federation Services.

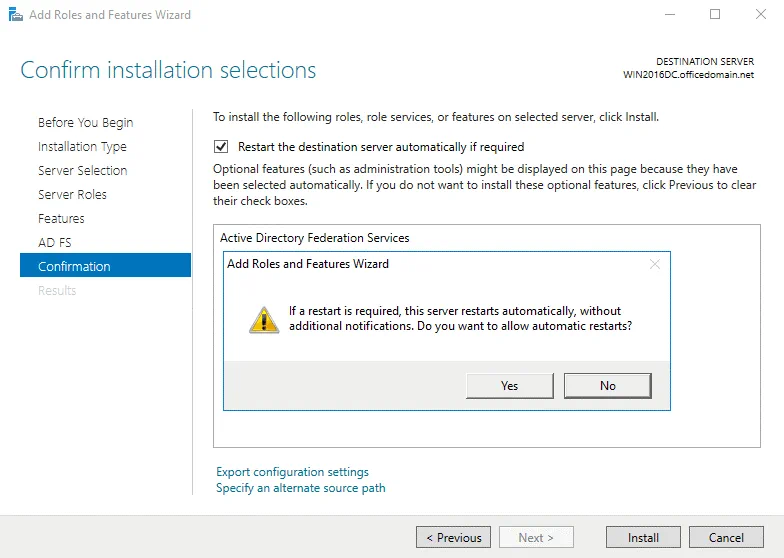

AD FS. Il suffit de cliquer sur Suivant à cette étape après avoir lu la description des services Active Directory Federation Services. Confirmation. Vous pouvez cocher la case pour redémarrer automatiquement le serveur de destination si nécessaire, puis cliquer sur Oui pour confirmer. Enfin, cliquez sur Installer pour configurer ADFS pour Office 365.

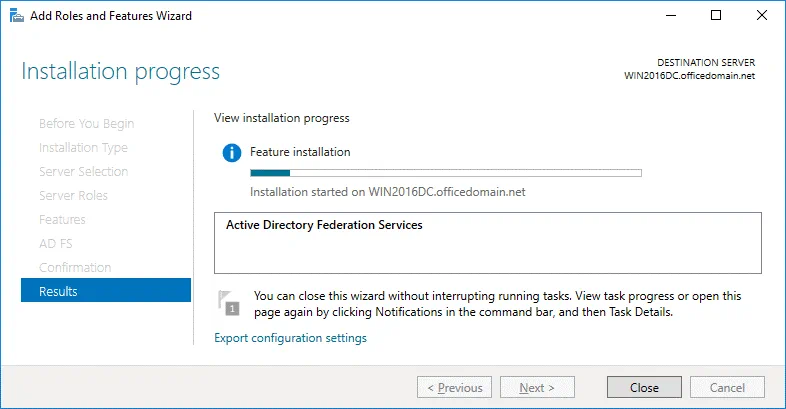

Confirmation. Vous pouvez cocher la case pour redémarrer automatiquement le serveur de destination si nécessaire, puis cliquer sur Oui pour confirmer. Enfin, cliquez sur Installer pour configurer ADFS pour Office 365. Résultats. Warten, jusqu’à ce que le processus d’installation d’ADFS 2016 soit terminé.

Résultats. Warten, jusqu’à ce que le processus d’installation d’ADFS 2016 soit terminé. Après avoir terminé l’installation d’ADFS, le serveur doit redémarrer.

Après avoir terminé l’installation d’ADFS, le serveur doit redémarrer.

Installation d’ADCS pour créer un certificat

Avant de pouvoir continuer à configurer ADFS pour Office 365, vous devez créer un certificat. Les services de certificats Active Directory doivent être installés à cette fin. Dans le Gestionnaire de serveur, cliquez sur Ajouter des rôles et des fonctionnalités. Comme décrit dans la section précédente, l’Assistant Ajout de rôles et de fonctionnalités s’ouvre.Type d’installation. Sélectionnez l’installation basée sur les rôles ou sur les fonctionnalités. Cliquez sur Suivant à chaque étape de l’assistant pour continuer (comme vous l’avez fait précédemment lors de l’installation d’ADFS). s sur la sélection des serveurs . Sélectionnez un serveur from le pool de serveurs : WIN2016DC.officedomain.net (comme décrit pour l’installation d’ADFS). s sur les rôles de serveur . Cochez la case suivante à côté de Services de certificats Active Directory. Les rôles et fonctionnalités associés, tels que IIS (Internet Information Services), sont sélectionnés automatiquement. Fonctionnalités. À cette étape , les fonctionnalités .NET Framework doivent être sélectionnées (elles sont sélectionnées par défaut en tant que fonctionnalités associées).

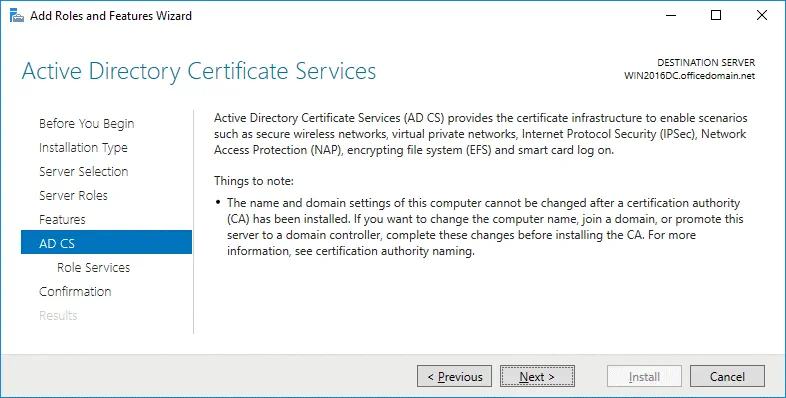

Fonctionnalités. À cette étape , les fonctionnalités .NET Framework doivent être sélectionnées (elles sont sélectionnées par défaut en tant que fonctionnalités associées). AD CS. Il n’y a rien à configurer dans cette étape. Vous pouvez lire la description des services de certificats Active Directory et continuer.

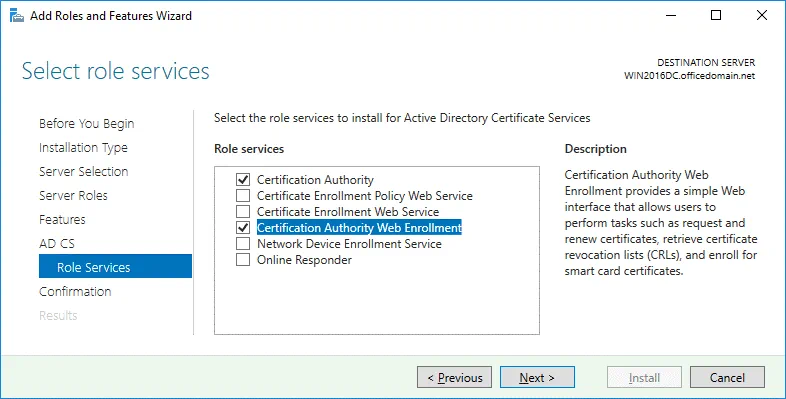

AD CS. Il n’y a rien à configurer dans cette étape. Vous pouvez lire la description des services de certificats Active Directory et continuer. Services de Rôle. Cochez les cases suivantes situées à côté des services Autorité de certification et Inscription Web à l’autorité de certification.

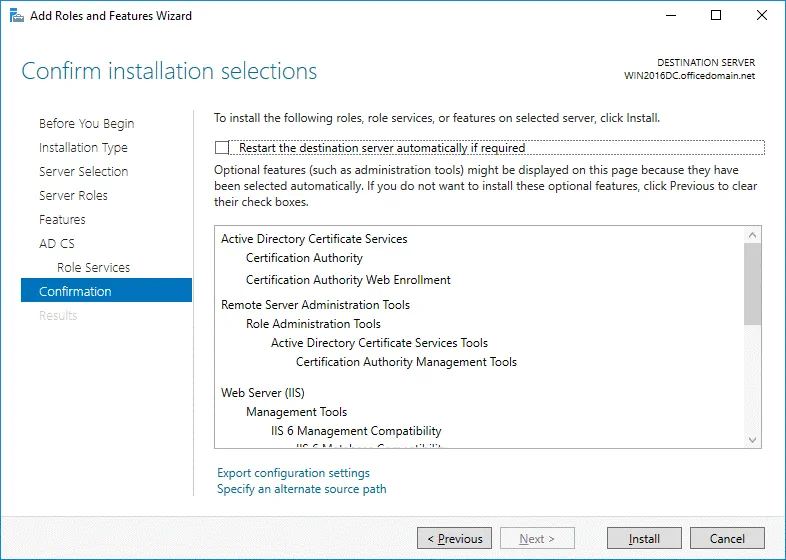

Services de Rôle. Cochez les cases suivantes situées à côté des services Autorité de certification et Inscription Web à l’autorité de certification. Confirmation. Vérifiez votre configuration, cochez la case pour redémarrer automatiquement le serveur de destination si nécessaire, puis cliquez sur Installer pour lancer le processus d’installation.

Confirmation. Vérifiez votre configuration, cochez la case pour redémarrer automatiquement le serveur de destination si nécessaire, puis cliquez sur Installer pour lancer le processus d’installation.

Configuration ADCS

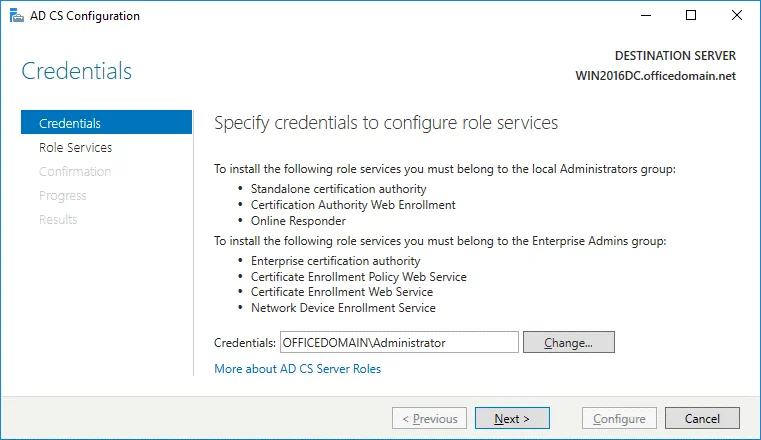

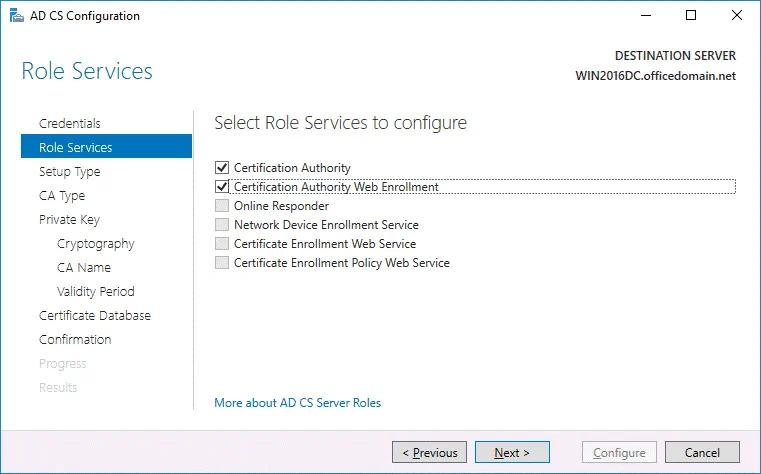

Vous devez maintenant effectuer la configuration post-déploiement des services de certificats Active Directory avant de pouvoir poursuivre la configuration d’ADFS pour Office 365. Dans le Gestionnaire de serveur, cliquez sur le triangle jaune près de l’icône du drapeau. Dans le menu qui s’ouvre, cliquez sur Configurer les certificats Active Directory sur cet ordinateur.identifiants de connexion s d’identification. Spécifiez les identifiants de connexion pour configurer les services de rôle. Dans notre cas, OFFICEDOMAINAdministrator est le compte utilisé pour installer les services de rôle sélectionnés. Cliquez sur Suivant à chaque étape de l’assistant pour continuer. Services de Rôle. Pour choisir l’autorité de certification et l’inscription Web auprès de l’autorité de certification, cochez les cases appropriées.

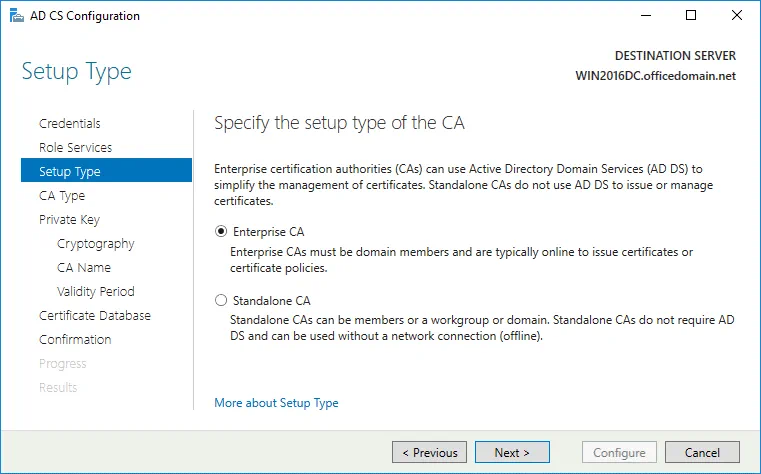

Services de Rôle. Pour choisir l’autorité de certification et l’inscription Web auprès de l’autorité de certification, cochez les cases appropriées. Type de configuration. Sélectionnez Enterprise CA car les services de domaine Active Directory sont utilisés dans ce cas.

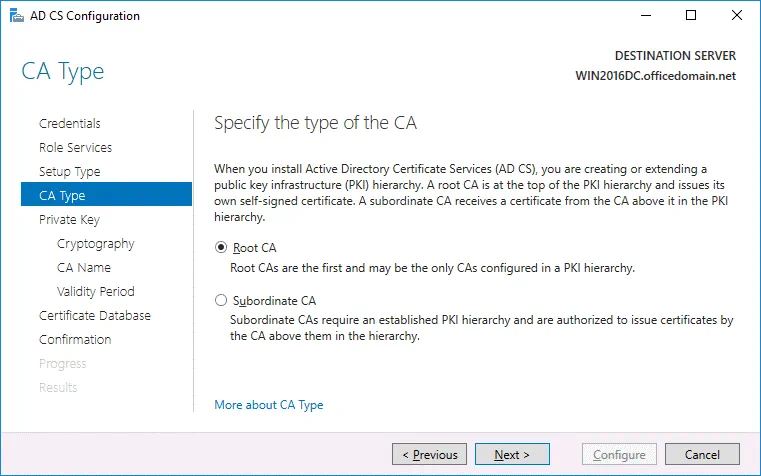

Type de configuration. Sélectionnez Enterprise CA car les services de domaine Active Directory sont utilisés dans ce cas. Type CA. Spécifiez le type de CA. Sélectionnez l’autorité de certification racine qui est la première dans la hiérarchie d’une infrastructure à clé publique (PKI).

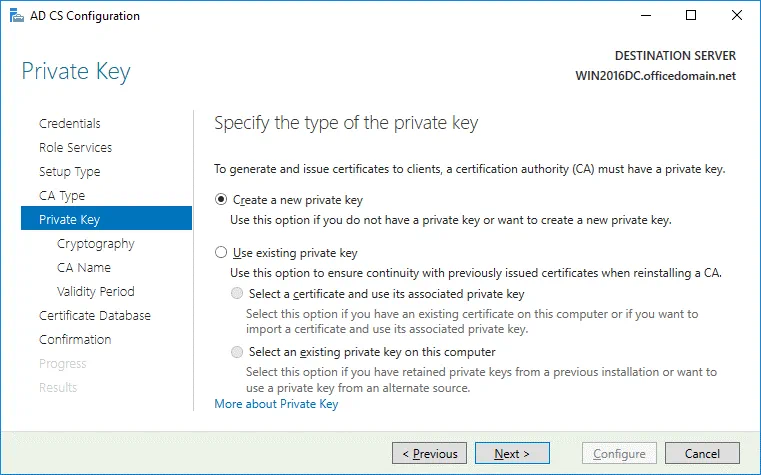

Type CA. Spécifiez le type de CA. Sélectionnez l’autorité de certification racine qui est la première dans la hiérarchie d’une infrastructure à clé publique (PKI). Clé privée. Pour spécifier le type de clé privée, sélectionnez Créer une nouvelle clé privée.

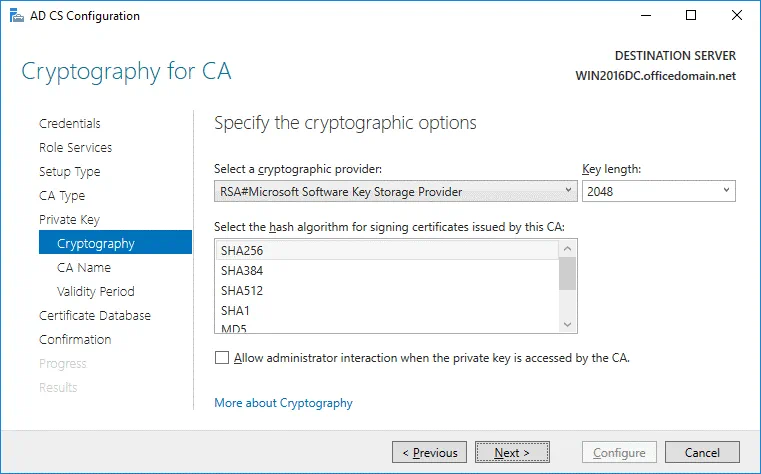

Clé privée. Pour spécifier le type de clé privée, sélectionnez Créer une nouvelle clé privée. Cryptographie. Spécifiez les options cryptographiques pour CA. Dans cet exemple, RSA#Microsoft Software Key Stockage Provider est sélectionné avec une longueur de clé de 2048. SHA256 est sélectionné comme algorithme de hachage.

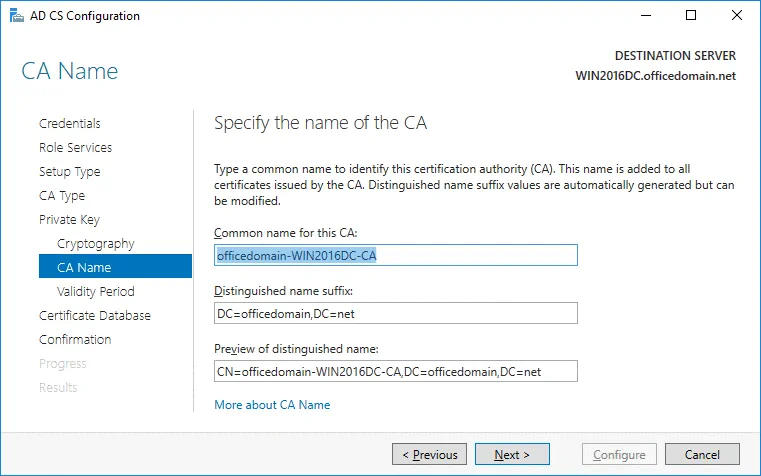

Cryptographie. Spécifiez les options cryptographiques pour CA. Dans cet exemple, RSA#Microsoft Software Key Stockage Provider est sélectionné avec une longueur de clé de 2048. SHA256 est sélectionné comme algorithme de hachage. Nom CA. Indiquez le nom de l’autorité de certification. Les paramètres suivants sont utilisés dans cet exemple. Nom commun pour cette autorité de certification : officedomain-WIN2016DC-CASuffixe du nom distinctif: DC=officedomain,DC=net Aperçudu nom distinctif : CN=officedomain-WIN2016DC-CA,DC=officedomain,DC=net

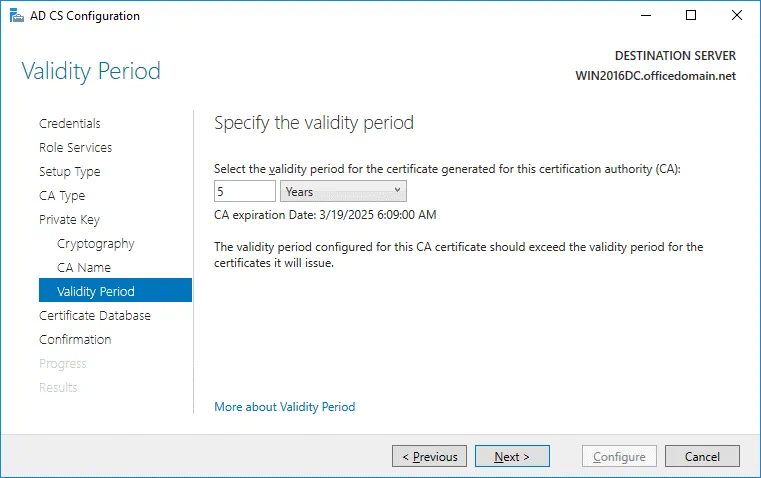

Nom CA. Indiquez le nom de l’autorité de certification. Les paramètres suivants sont utilisés dans cet exemple. Nom commun pour cette autorité de certification : officedomain-WIN2016DC-CASuffixe du nom distinctif: DC=officedomain,DC=net Aperçudu nom distinctif : CN=officedomain-WIN2016DC-CA,DC=officedomain,DC=net Période de validité. Spécifiez la période de validité du certificat généré pour cette autorité de certification (CA), par exemple 5 an.

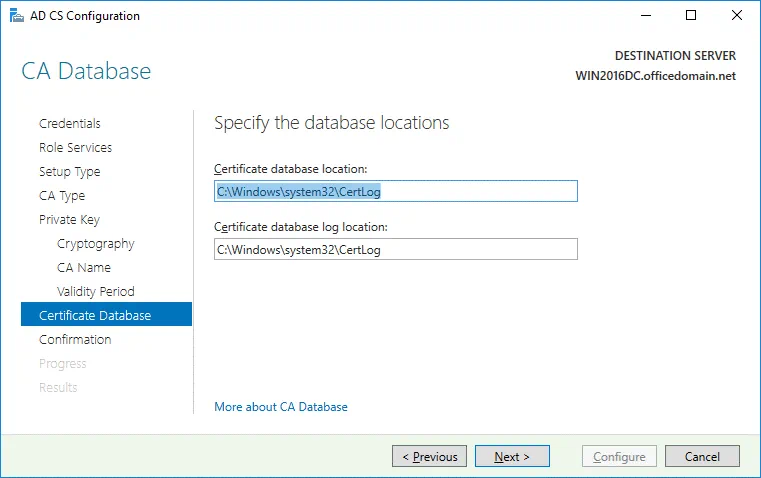

Période de validité. Spécifiez la période de validité du certificat généré pour cette autorité de certification (CA), par exemple 5 an. Base de données des certificats. Spécifiez les emplacements des bases de données. Vous pouvez conserver les valeurs par défaut. Emplacement de la base de données des certificats : C:Windowssystem32CertLogEmplacement du journal de la base de données des certificats : C:Windowssystem32CertLog

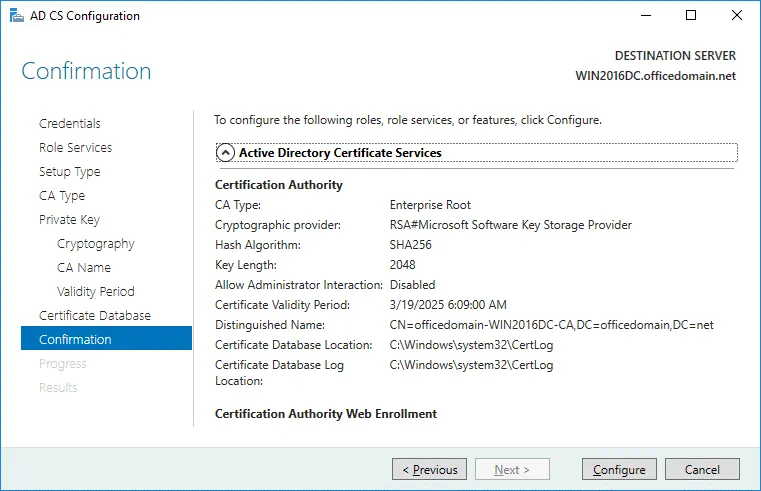

Base de données des certificats. Spécifiez les emplacements des bases de données. Vous pouvez conserver les valeurs par défaut. Emplacement de la base de données des certificats : C:Windowssystem32CertLogEmplacement du journal de la base de données des certificats : C:Windowssystem32CertLog Confirmation. Vérifiez votre configuration des services de certificats Active Directory et, si tout est correct, cliquez sur Configurer.

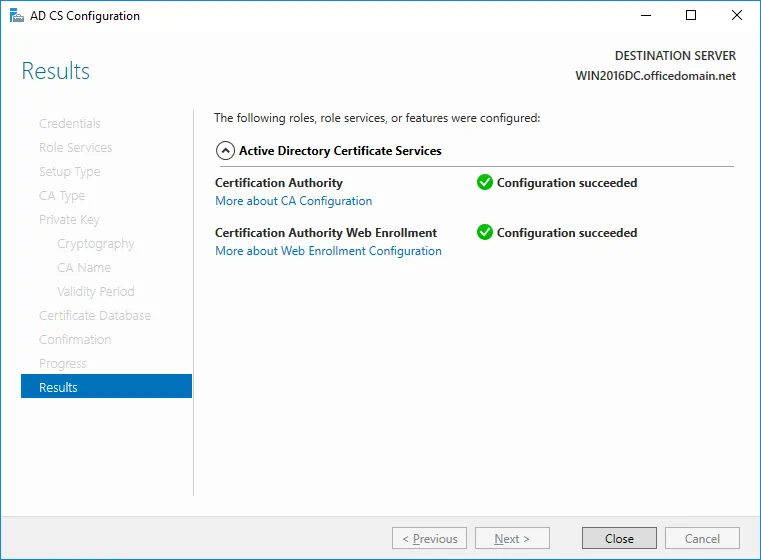

Confirmation. Vérifiez votre configuration des services de certificats Active Directory et, si tout est correct, cliquez sur Configurer. Si le message « Configuration réussie » s’affiche, cela signifie que tout est correct et que vous pouvez fermer la fenêtre.

Si le message « Configuration réussie » s’affiche, cela signifie que tout est correct et que vous pouvez fermer la fenêtre.

Modifier un modèle de certificat

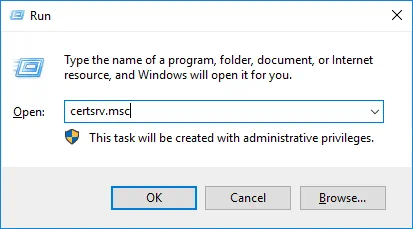

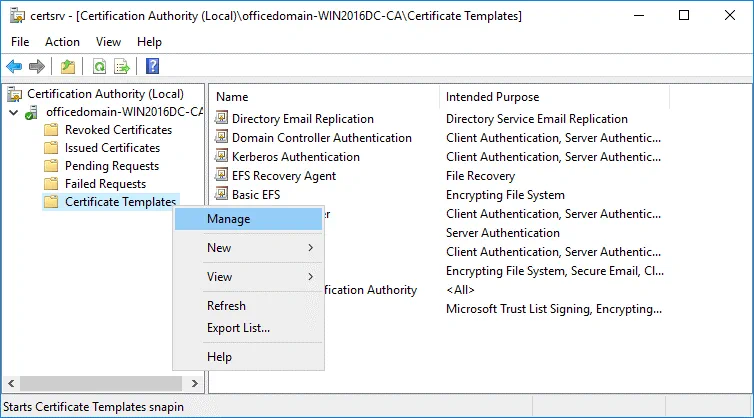

Pour modifier un modèle de certificat, ouvrez la fenêtre de configuration de l’autorité de certification en appuyant sur Win+R et en exécutant certsrv.msc Dans la fenêtre ouverte de l’autorité de certification, cliquez avec le bouton droit sur Modèles de certificat et, dans le menu contextuel, cliquez sur Gérer.

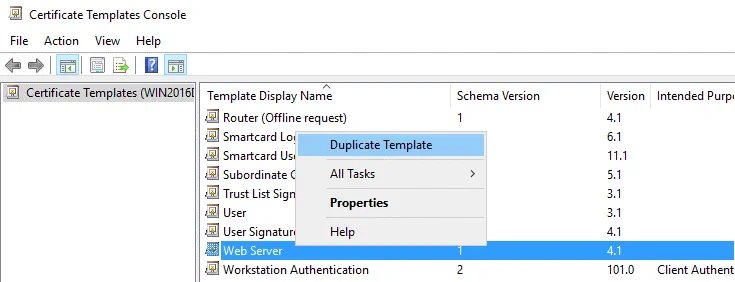

Dans la fenêtre ouverte de l’autorité de certification, cliquez avec le bouton droit sur Modèles de certificat et, dans le menu contextuel, cliquez sur Gérer. Dans la console Modèles de certificats ouverte, cliquez avec le bouton droit sur Serveur Web et, dans le menu contextuel, sélectionnez Dupliquer le modèle.

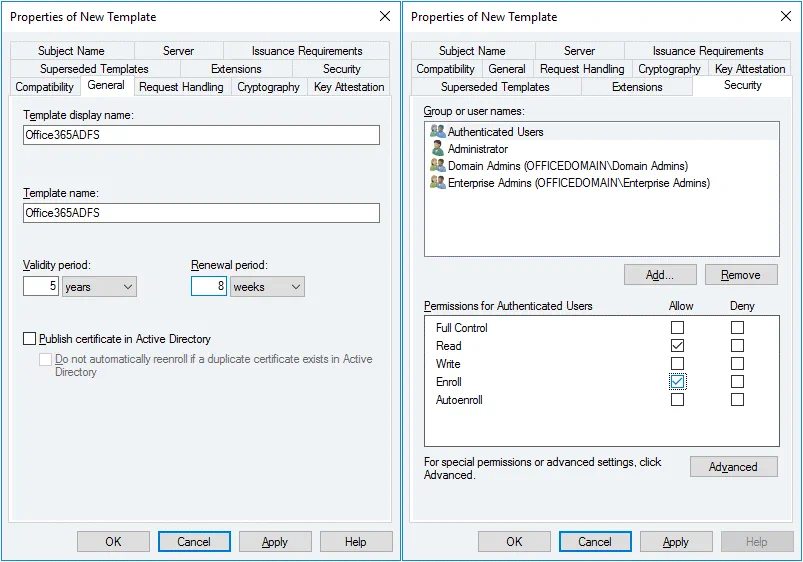

Dans la console Modèles de certificats ouverte, cliquez avec le bouton droit sur Serveur Web et, dans le menu contextuel, sélectionnez Dupliquer le modèle. La fenêtre Propriétés du nouveau modèle s’ouvre. Dans l’onglet Général, entrez Afficher le nom et le nom du modèle. Nous configurons ADFS pour Office 365, c’est pourquoi le nom du modèle est Office365ADFS dans cet exemple. Vous pouvez également définir la période de validité du certificat. Dans l’onglet Sécurité, sélectionnez Utilisateurs authentifiés et, dans les autorisations pour les utilisateurs authentifiés, cochez la case Autoriser. Inscrivez-vous (voir la capture d’écran ci-dessous).

La fenêtre Propriétés du nouveau modèle s’ouvre. Dans l’onglet Général, entrez Afficher le nom et le nom du modèle. Nous configurons ADFS pour Office 365, c’est pourquoi le nom du modèle est Office365ADFS dans cet exemple. Vous pouvez également définir la période de validité du certificat. Dans l’onglet Sécurité, sélectionnez Utilisateurs authentifiés et, dans les autorisations pour les utilisateurs authentifiés, cochez la case Autoriser. Inscrivez-vous (voir la capture d’écran ci-dessous). Dans la fenêtre Autorité de certification (certsrv), cliquez sur Action > Nouveau > Modèle de certificat à émettre.

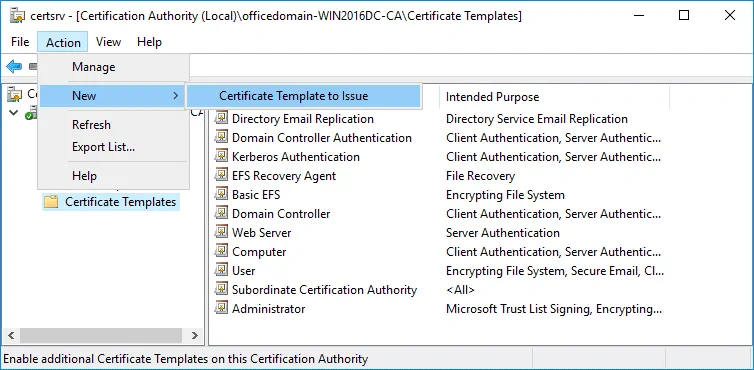

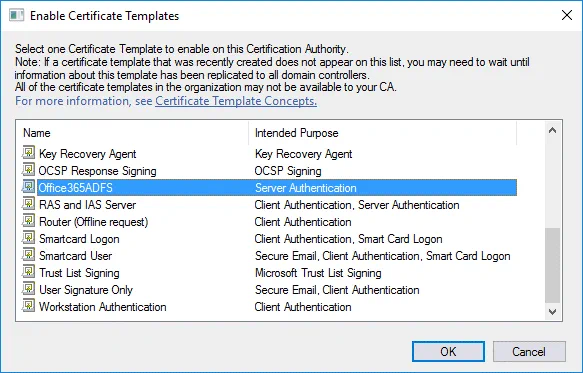

Dans la fenêtre Autorité de certification (certsrv), cliquez sur Action > Nouveau > Modèle de certificat à émettre. Dans la fenêtre Activer les modèles de certificats, sélectionnez le modèle que vous avez créé précédemment (Office365ADFS dans ce cas) et cliquez sur OK.

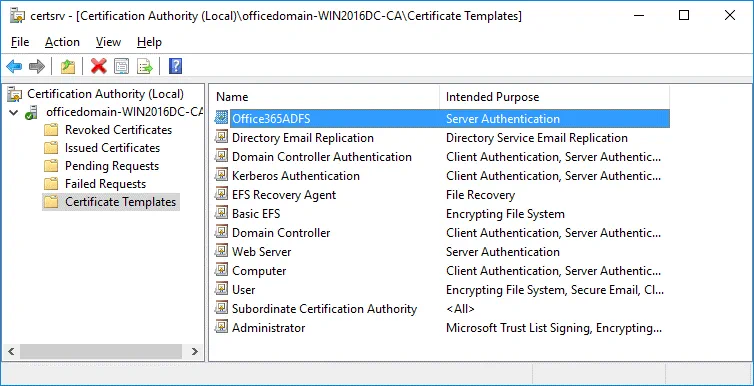

Dans la fenêtre Activer les modèles de certificats, sélectionnez le modèle que vous avez créé précédemment (Office365ADFS dans ce cas) et cliquez sur OK. Votre modèle Office365ADFS apparaît désormais dans la liste des modèles du répertoire Modèles de certificats de la liste Autorité de certification.

Votre modèle Office365ADFS apparaît désormais dans la liste des modèles du répertoire Modèles de certificats de la liste Autorité de certification.

Création d’un nouveau certificat

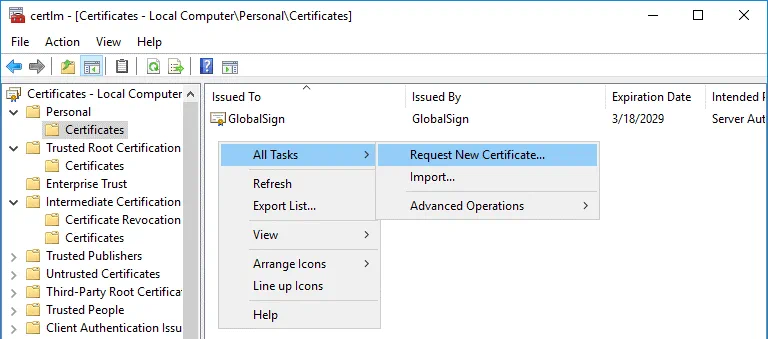

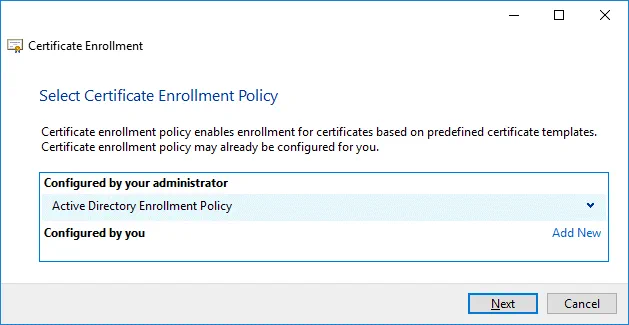

Allez dans Démarrer > Exécuter et ouvrez le Gestionnaire de certificats à l’aide de la commande :certlm Dansla fenêtre certlm qui s’ouvre, allez dans Personnel > Certificats, puis cliquez avec le bouton droit de la souris dans la partie vide de la section droite de la fenêtre. Dans le menu contextuel, sélectionnez Toutes les tâches > Demander un nouveau certificat. Avant de commencer. Il n’y a rien à configurer dans cette étape. Cliquez sur Suivant pour continuer.Sélectionnez la politique d’inscription aux certificats. Les paramètres par défaut peuvent être utilisés dans cette étape.

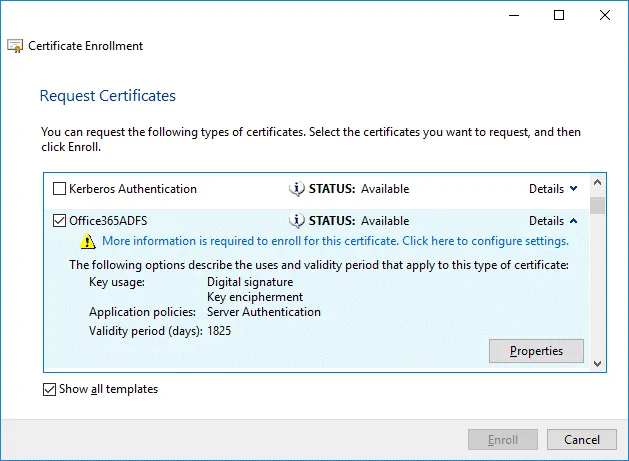

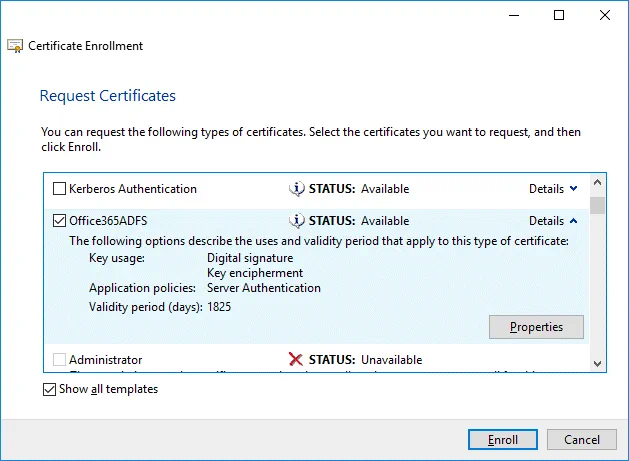

Avant de commencer. Il n’y a rien à configurer dans cette étape. Cliquez sur Suivant pour continuer.Sélectionnez la politique d’inscription aux certificats. Les paramètres par défaut peuvent être utilisés dans cette étape. Demander des certificats. Sélectionnez votre modèle de certificat Office365ADFS par cochant la case correspondante, cliquez sur Détails pour développer les paramètres, puis cliquez sur Propriétés.

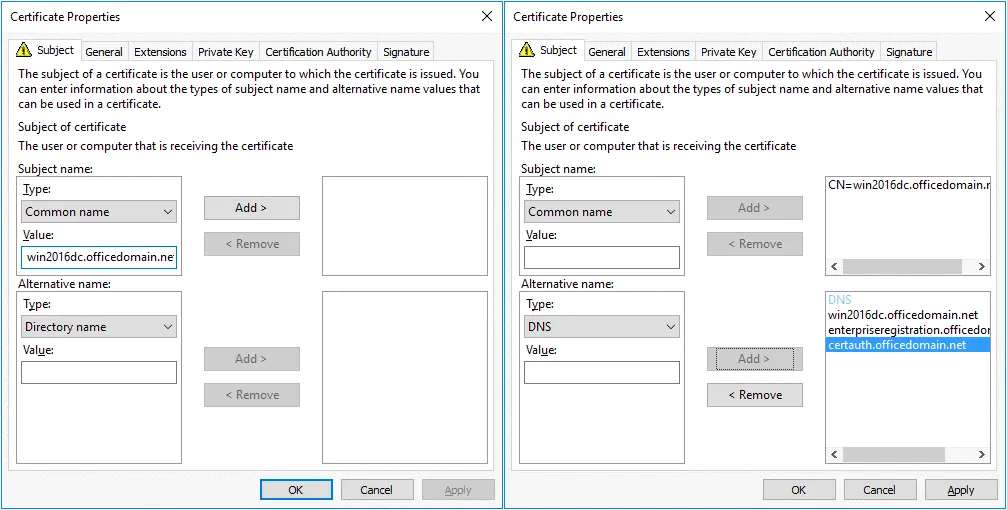

Demander des certificats. Sélectionnez votre modèle de certificat Office365ADFS par cochant la case correspondante, cliquez sur Détails pour développer les paramètres, puis cliquez sur Propriétés. La fenêtre Propriétés du certificat s’ouvre. Dans l’onglet Objet, recherchez la section Nom de l’objet et, dans le menu déroulant, sélectionnez Nom commun comme type. Entrez la valeur correspondant au nom de domaine complet (FQDN) de votre serveur Windows sur lequel ADFS est installé, par exemple : win2016dc.officedomain.net (voir la capture d’écran à gauche). De même, dans la section Nom alternatif, ajoutez trois valeurs. Type :

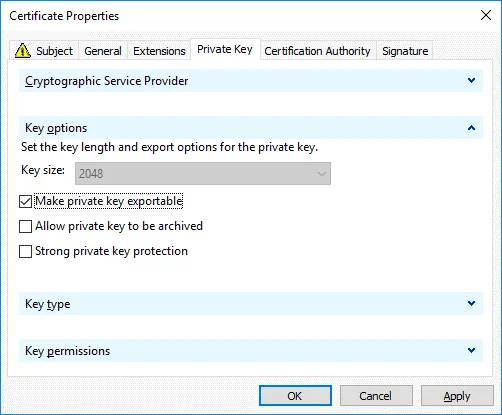

La fenêtre Propriétés du certificat s’ouvre. Dans l’onglet Objet, recherchez la section Nom de l’objet et, dans le menu déroulant, sélectionnez Nom commun comme type. Entrez la valeur correspondant au nom de domaine complet (FQDN) de votre serveur Windows sur lequel ADFS est installé, par exemple : win2016dc.officedomain.net (voir la capture d’écran à gauche). De même, dans la section Nom alternatif, ajoutez trois valeurs. Type : DNS.win2016dc.officedomain.netenterpriseregistration.officedomain.netcertauth.officedomain.net Remarque: un certificat doit prendre en charge l’authentification du serveur EKU et pouvoir exporter la clé privée. Tous les serveurs d’une ferme doivent utiliser le même certificat. Après avoir configuré le premier serveur ADFS de la batterie, un certificat doit être exporté vers un autre serveur. Vous ne pouvez pas utiliser différents certificats avec différentes empreintes digitales. Un modèle de certificat pour un serveur Web ou un autre certificat peut être utilisé pour créer votre certificat personnalisé. La condition principale est l’EKU correct. Un autre point important consiste à utiliser les valeurs correctes pour le nom du sujet et le nom alternatif du sujet.enterpriseregistration.[nom-de-domaine] permet d’activer l’inscription des clients via Workplace Join et fournit des mécanismes pour mettre en œuvre l’accès conditionnel pour les applications web dont l’authentification est configurée via ADFS. La configuration ADFS d’Office 365 peut également utiliser ce principe.certauth.[nom-de-domaine] permet l’authentification par cartes à puce, y compris les cartes à puce virtuelles. Dans l’onglet Clé privée, cochez la case Rendre la clé privée exportable. Cliquez sur OK pour enregistrer les paramètres.

Remarque: un certificat doit prendre en charge l’authentification du serveur EKU et pouvoir exporter la clé privée. Tous les serveurs d’une ferme doivent utiliser le même certificat. Après avoir configuré le premier serveur ADFS de la batterie, un certificat doit être exporté vers un autre serveur. Vous ne pouvez pas utiliser différents certificats avec différentes empreintes digitales. Un modèle de certificat pour un serveur Web ou un autre certificat peut être utilisé pour créer votre certificat personnalisé. La condition principale est l’EKU correct. Un autre point important consiste à utiliser les valeurs correctes pour le nom du sujet et le nom alternatif du sujet.enterpriseregistration.[nom-de-domaine] permet d’activer l’inscription des clients via Workplace Join et fournit des mécanismes pour mettre en œuvre l’accès conditionnel pour les applications web dont l’authentification est configurée via ADFS. La configuration ADFS d’Office 365 peut également utiliser ce principe.certauth.[nom-de-domaine] permet l’authentification par cartes à puce, y compris les cartes à puce virtuelles. Dans l’onglet Clé privée, cochez la case Rendre la clé privée exportable. Cliquez sur OK pour enregistrer les paramètres. Toutes les informations requises pour enregistrer le certificat sont définies. Cliquez sur « S’inscrire » pour continuer.

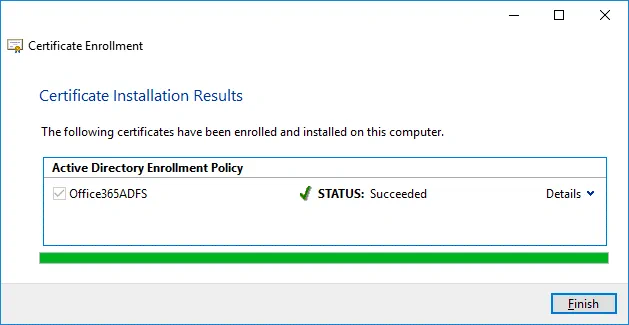

Toutes les informations requises pour enregistrer le certificat sont définies. Cliquez sur « S’inscrire » pour continuer. Si le statut est Réussi à l’étape Résultats de l’installation du certificat de l’assistant, cliquez sur Terminer pour fermer la fenêtre.

Si le statut est Réussi à l’étape Résultats de l’installation du certificat de l’assistant, cliquez sur Terminer pour fermer la fenêtre.

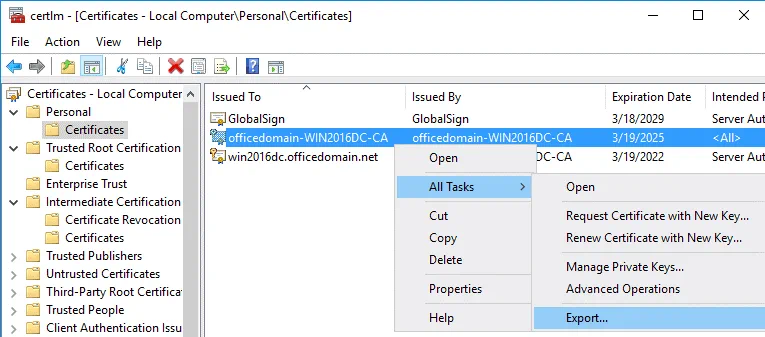

Exportation d’un certificat pour la configuration ADFS d’Office 365

Vous devez exporter un certificat vers un fichier pouvant être utilisé sur le serveur actuel et d’autres serveurs Windows de la batterie ADFS. Exécutez certlm si vous ne l’avez pas encore fait. Accédez à Personnel > Certificats, puis sélectionnez votre certificat. Dans notre exemple, le certificat sélectionné est officedomain-WIN2016DC-CA. Cliquez avec le bouton droit sur le certificat et, dans le menu contextuel, sélectionnez Toutes les tâches > Exporter. L’assistant d’exportation de certificats s’ouvre.Bienvenue dans l’Assistant d’exportation de certificats. Il s’agit de la première étape de l’assistant utilisé pour l’introduction. Il n’y a rien à configurer et vous pouvez cliquer sur Suivant pour continuer.Exporter la clé privée. Sélectionnez Oui, exporter la clé privée.

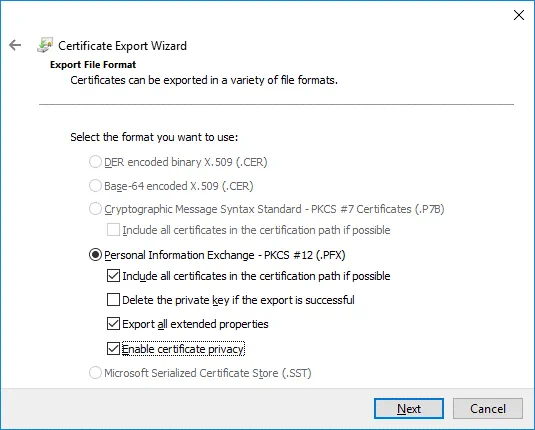

L’assistant d’exportation de certificats s’ouvre.Bienvenue dans l’Assistant d’exportation de certificats. Il s’agit de la première étape de l’assistant utilisé pour l’introduction. Il n’y a rien à configurer et vous pouvez cliquer sur Suivant pour continuer.Exporter la clé privée. Sélectionnez Oui, exporter la clé privée. Format du fichier d’exportation. Sélectionnez Échange d’informations personnelles – PKCS #12 (.PFX) comme format de fichier. Cochez ensuite les cases suivantes :

Format du fichier d’exportation. Sélectionnez Échange d’informations personnelles – PKCS #12 (.PFX) comme format de fichier. Cochez ensuite les cases suivantes :

- Inclure tous les certificats dans le chemin de certification si possible

- Exporter toutes les propriétés étendues

- Activer la confidentialité des certificats

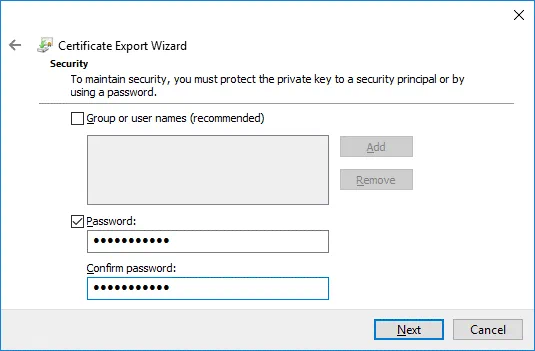

Sécurité. Cochez la case Mot de passe, entrez votre mot de passe et confirmez-le.

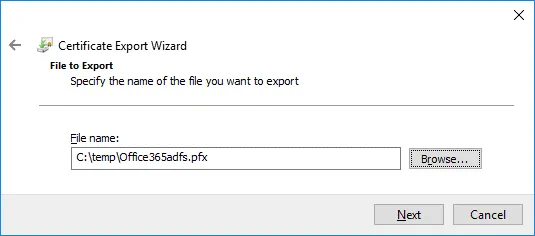

Sécurité. Cochez la case Mot de passe, entrez votre mot de passe et confirmez-le. Fichier à exporter. Cliquez sur Parcourir et sélectionnez la destination et le nom du fichier pour le certificat exporté. Dans cet exemple, le nom du fichier à exporter est C:tempOffice365adfs.pfx

Fichier à exporter. Cliquez sur Parcourir et sélectionnez la destination et le nom du fichier pour le certificat exporté. Dans cet exemple, le nom du fichier à exporter est C:tempOffice365adfs.pfx Terminer l’Assistant Exportation de certificat. Tout est désormais prêt pour l’exportation. Cliquez sur Terminer pour exporter le certificat. L’exportation a été effectuée avec succès. Cliquez sur OK pour fermer la fenêtre.

Terminer l’Assistant Exportation de certificat. Tout est désormais prêt pour l’exportation. Cliquez sur Terminer pour exporter le certificat. L’exportation a été effectuée avec succès. Cliquez sur OK pour fermer la fenêtre.

Configuration d’ADFS pour Office 365

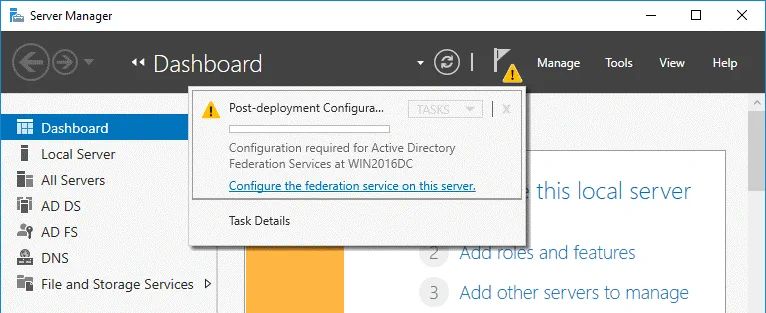

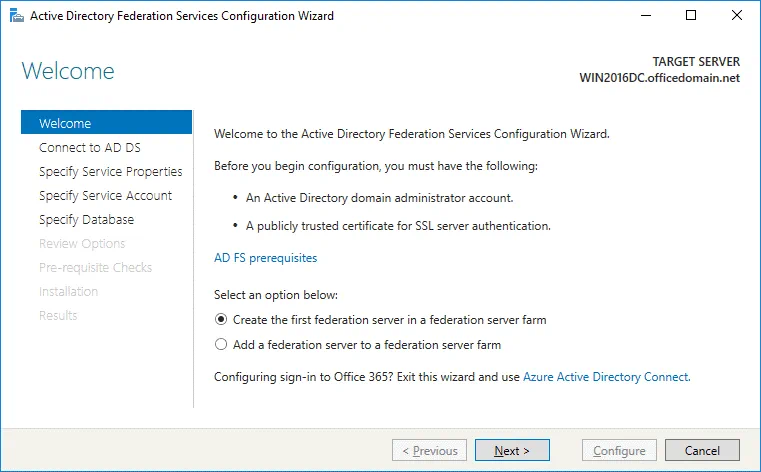

Après avoir installé le rôle ADFS et créé/exporté un certificat, vous pouvez reprendre la configuration d’Office 365 ADFS. Ouvrez le Gestionnaire de serveur et cliquez sur l’icône en forme de drapeau avec un triangle jaune. Dans le menu qui s’ouvre, cliquez sur Configurer le service de fédération sur ce serveur pour effectuer la configuration post-déploiement. L’Assistant Configuration des services de fédération Active Directory s’ouvre.Bienvenue sur. Dans la première étape de l’assistant, sélectionnez l’option : Créer le premier serveur de fédération dans une batterie de serveurs de fédération. Cliquez sur Suivant pour continuer.

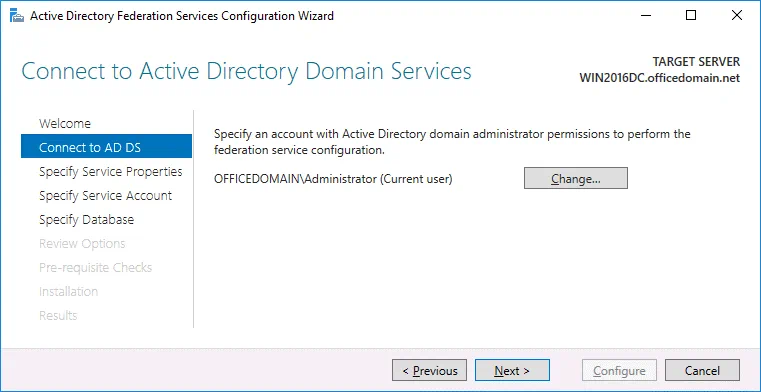

L’Assistant Configuration des services de fédération Active Directory s’ouvre.Bienvenue sur. Dans la première étape de l’assistant, sélectionnez l’option : Créer le premier serveur de fédération dans une batterie de serveurs de fédération. Cliquez sur Suivant pour continuer. Connectez-vous à AD DS. Sélectionnez le compte disposant des autorisations de l’administrateur du domaine AD (OFFICEDOMAINAdministrator dans ce cas). Vous pouvez cliquer sur le bouton Modifier et sélectionner un autre utilisateur.

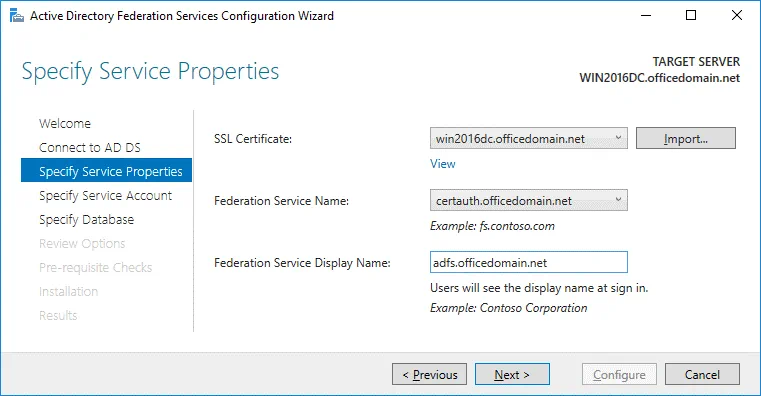

Connectez-vous à AD DS. Sélectionnez le compte disposant des autorisations de l’administrateur du domaine AD (OFFICEDOMAINAdministrator dans ce cas). Vous pouvez cliquer sur le bouton Modifier et sélectionner un autre utilisateur. Spécifiez les propriétés du service. Certificat SSL : win2016dc.officedomain.net (sélectionnez le certificat que vous avez créé précédemment dans le menu déroulant. Sinon, cliquez sur le bouton Importer et parcourez le fichier de certificat exporté.) Nom du service de fédération : certauth.officedomain.netAfficher le nom du service de fédération: adfs.officedomain.net (ce nom s’affichera pour les utilisateurs lors de la connexion).

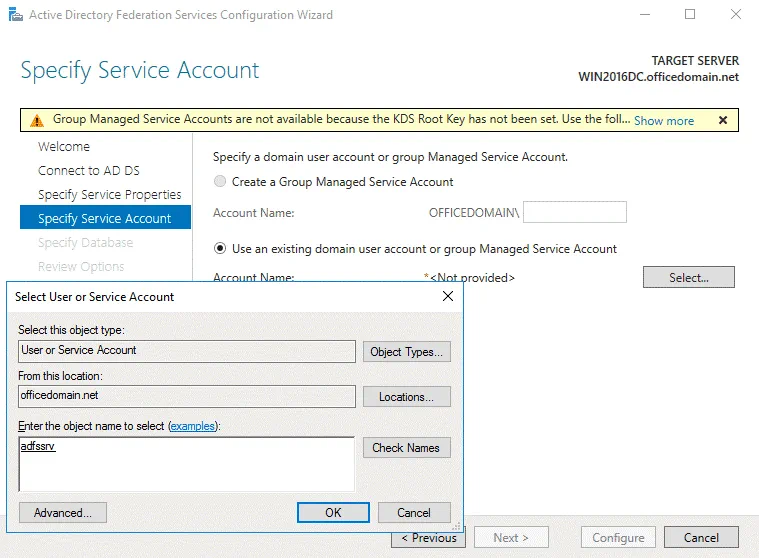

Spécifiez les propriétés du service. Certificat SSL : win2016dc.officedomain.net (sélectionnez le certificat que vous avez créé précédemment dans le menu déroulant. Sinon, cliquez sur le bouton Importer et parcourez le fichier de certificat exporté.) Nom du service de fédération : certauth.officedomain.netAfficher le nom du service de fédération: adfs.officedomain.net (ce nom s’affichera pour les utilisateurs lors de la connexion). Spécifiez le compte de service. Spécifiez un compte utilisateur ou un groupe de domaine. Dans notre exemple, la deuxième option est sélectionnée : Utiliser un compte utilisateur ou un groupe de domaine existant. Cliquez sur Sélectionner pour choisir le compte disposant des autorisations administratives (un compte adfssrv spécial a été créé au début de cette procédure pas à pas).

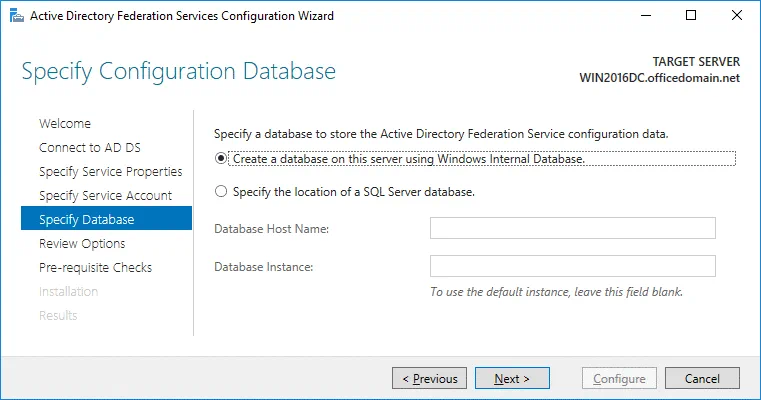

Spécifiez le compte de service. Spécifiez un compte utilisateur ou un groupe de domaine. Dans notre exemple, la deuxième option est sélectionnée : Utiliser un compte utilisateur ou un groupe de domaine existant. Cliquez sur Sélectionner pour choisir le compte disposant des autorisations administratives (un compte adfssrv spécial a été créé au début de cette procédure pas à pas). Spécifiez la base de données. À cette étape, vous devez spécifier une base de données pour stocker les données de configuration du service Active Directory Federation Service. Pour les petites organisations et les environnements ADFS, la base de données interne peut être utilisée. La base de données MS SQL Server est recommandée pour les déploiements ADFS à grande échelle. Dans cet exemple, nous sélectionnons la première option :Créer une base de données sur ce serveur à l’aide de la base de données interne Windows.

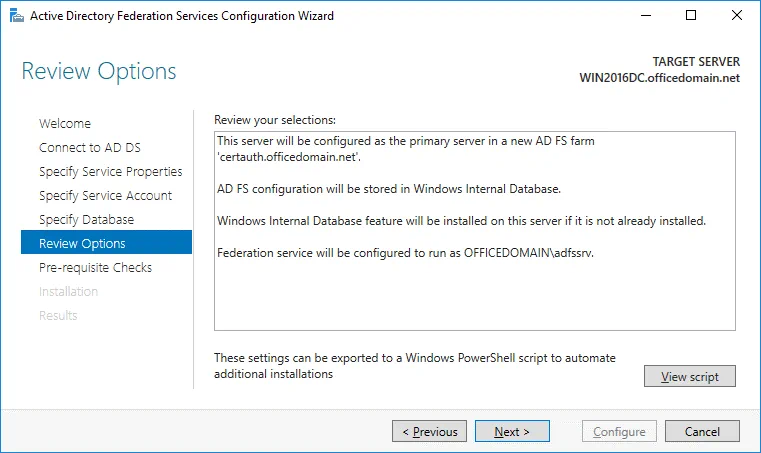

Spécifiez la base de données. À cette étape, vous devez spécifier une base de données pour stocker les données de configuration du service Active Directory Federation Service. Pour les petites organisations et les environnements ADFS, la base de données interne peut être utilisée. La base de données MS SQL Server est recommandée pour les déploiements ADFS à grande échelle. Dans cet exemple, nous sélectionnons la première option :Créer une base de données sur ce serveur à l’aide de la base de données interne Windows. Options de révision. Examinez vos options. Vous pouvez cliquer sur Afficher le script et enregistrer le script de configuration. Cela peut être utile si vous souhaitez déployer plusieurs serveurs Active Directory Federation.

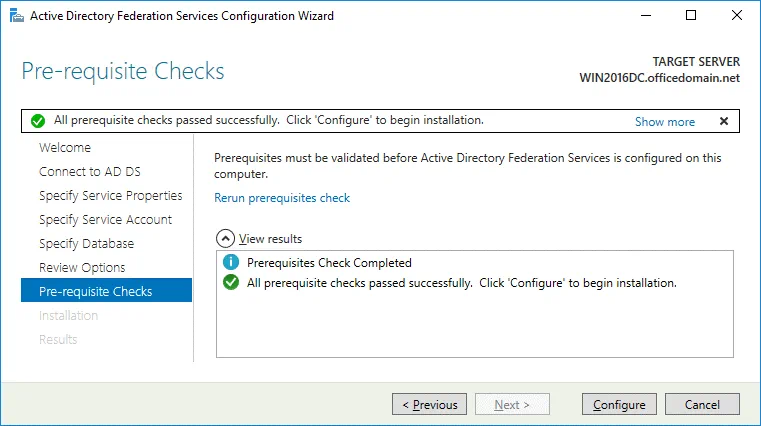

Options de révision. Examinez vos options. Vous pouvez cliquer sur Afficher le script et enregistrer le script de configuration. Cela peut être utile si vous souhaitez déployer plusieurs serveurs Active Directory Federation. Vérifications préalables. Un système vérifie les paramètres de configuration. Si tout est correct, le message suivant s’affichera : Toutes les vérifications préalables ont été effectuées avec succès. Cliquez sur Configurer pour commencer l’installation. Warten, jusqu’à ce que la configuration d’Office 365 ADFS soit terminée.

Vérifications préalables. Un système vérifie les paramètres de configuration. Si tout est correct, le message suivant s’affichera : Toutes les vérifications préalables ont été effectuées avec succès. Cliquez sur Configurer pour commencer l’installation. Warten, jusqu’à ce que la configuration d’Office 365 ADFS soit terminée. Résultats. Si l’installation a réussi, le message suivant s’affichera : Ce serveur a été configuré avec succès. Vous pouvez fermer l’assistant.

Résultats. Si l’installation a réussi, le message suivant s’affichera : Ce serveur a été configuré avec succès. Vous pouvez fermer l’assistant. Exécutez PowerShell en tant qu’administrateur et exécutez la commande :

Exécutez PowerShell en tant qu’administrateur et exécutez la commande :Set-AdfsProperties -EnableIdpInitiatedSignonPage $trueIl est possible de vérifier le paramètre EnableIdpInitiatedSignonPage à l’aide de la commande Get-AdfsProperties. Vous pouvez tester la page de connexion ADFS dans votre navigateur Web par l’intermédiaire d’un des liens suivants :https://win2016dc.officedomain.net/adfs/ls/IdpInitiatedSignon.aspxhttps://win2016dc.officedomain.net/adfs/ls/idpinitiatedsignon.htmChangezle nom de domaine (win2016dc.officedomain.net) dans ces liens en fonction de votre configuration. Vous pourrez ensuite personnaliser cette page Web, par exemple en y intégrant le style de votre entreprise. Ajoutez votre site (les liens ci-dessus) aux sites de confiance dans les politiques de groupe afin que les utilisateurs du domaine n’aient pas à saisir manuellement leur mot de passe.

Utilisation d’Azure AD Connect

Azure AD Connect est un outil Microsoft qui vous permet de connecter votre infrastructure Active Directory sur site à Azure Active Directory dans le cloud. L’authentification et l’autorisation dans des environnements mixtes sont également appelées « identité hybride ». Lors de l’installation d’Azure AD Connect, les composants qui activent la connexion avec SSO et la synchronisation AD sont installés. Téléchargez Azure AD Connect par le lien ci-dessous :https://www.microsoft.com/en-us/download/details.aspx?id=47594Vous pouvez télécharger des outils qui vous permettent de vous connecter à Azure Active Tenant avec PowerShell. Assistant de connexion aux services en ligne Microsoft pour les professionnels de l’informatique RTW :https://www.microsoft.com/en-us/download/details.aspx?id=41950Module Windows Azure Active Directory pour Windows PowerShell :https://www.powershellgallery.com/packages/MSOnline/1.1.166.0Installez Azure AD Connect et exécutez l’assistant Azure AD Connect. Configurez les éléments suivants :Connectez-vous à Azure AD. Entrez vos identifiants de connexion Azure AD.Connectez-vous à AD DS. Entrez les identifiants de connexion de l’administrateur d’entreprise des services de domaine Active Directory. (par exemple, officedomain.netadministrator)Configurer. Vous pouvez cocher la case : Démarrer le processus de synchronisation une fois la configuration terminée. Cliquez sur Installer. Une fois la configuration terminée, cliquez sur Quitter. Vous pouvez désormais vérifier les détails des utilisateurs Active Directory sur site dans Azure Portal > Azure Active Directory. Vous pouvez ensuite installer Office 365 ProPlus sur d’autres machines du domaine. Le processus d’installation est décrit en détail dans la section Comment installer Office 365 ProPlus sur un serveur de services Bureau à distance. Dans la configuration XML, utilisez un dossier de partage accessible aux utilisateurs du domaine. Une fois Office 365 installé et la configuration ADFS d’Office 365 terminée, vous pouvez vous connecter à vos comptes Office 365 par le mot de passe d’authentification unique en utilisant les identifiants de connexion du domaine Windows (via votre serveur ADFS).

Conclusion

Cet article de blog traite de la configuration d’ADFS dans Microsoft Office 365 afin de permettre aux utilisateurs de votre organisation d’utiliser l’authentification unique (SSO) pour s’authentifier avec Federated Identity Management. L’idée est de créer un utilisateur une seule fois dans le domaine Active Directory de votre organisation et de synchroniser Azure Cloud avec Active Directory sur site afin de fournir une authentification unique (SSO) pour les applications Office 365. L’une des étapes les plus importantes de la configuration consiste à générer un certificat pour configurer les services de fédération Active Directory. Après avoir configuré ADFS pour Office 365, vous devez installer Azure AD Connect afin de synchroniser les environnements sur site et dans le cloud et garantir l’identité hybride.