Comment demander des certificats SSL from un serveur de certificats Windows pour Hyper-V

Hyper-V dispose d’outils intégrés pour la réplication de machines virtuelles d’un hôte Hyper-V à un autre. Cela s’avère utile pour le basculement en cas de panne. Souvent, la réplication Hyper-V est configurée sur des serveurs Hyper-V connectés à un domaine Active Directory et à l’intérieur d’un cluster. Cependant, il est possible de configurer la réplication Hyper-V lorsque les serveurs exécutant Hyper-V se trouvent dans un groupe de travail. Pour ce faire, vous avez besoin de certificats.

Cet article de blog explique comment créer des certificats pour configurer la réplication Hyper-V dans un groupe de travail par les outils intégrés à Windows Server 2016.

Pourquoi utiliser des certificats pour Hyper-V

La réplication basée sur des certificats vous permet de répliquer des Virtuelles Maschinen sans ajouter d’hôtes Hyper-V à un domaine ou un cluster Windows. Cette fonctionnalité est particulièrement utile pour les petites entreprises qui disposent de trois ou quatre serveurs et qui ne souhaitent pas effectuer le déploiement d’un cluster ni configurer un domaine à l’aide d’Active Directory.

La sécurité est une autre raison d’utiliser la réplication de machines virtuelles Hyper-V avec des certificats dans les groupes de travail. Si les serveurs Hyper-V impliqués dans le processus de réplication de machines virtuelles sont membres d’un domaine, ces serveurs Hyper-V peuvent être entièrement contrôlés si un utilisateur dispose des identifiants de connexion du compte administratif Active Directory. Dans certains scénarios indésirables, tels que les attaques par ransomware, les pirates peuvent détruire toutes les informations contenues dans les ressources auxquelles ils ont accès à l’aide des identifiants de connexion de l’administrateur du domaine AD. C’est pourquoi il peut être plus sûr dans certains cas de laisser les serveurs Hyper-V utilisés pour la réplication de machines virtuelles dans un groupe de travail.

Hyper-V prend en charge deux types d’authentification : les certificats Kerberos et HTTPS. Kerberos est utilisé pour les ordinateurs d’un domaine Active Directory, et les certificats HTTPS sont utilisés dans les environnements hors domaine. Une demande de certificat SSL est effectuée lorsqu’une connexion sécurisée HTTPS est utilisée.

Aperçu des principales étapes

Avant de commencer l’explication détaillée du flux de travail, énumérons les principales étapes à suivre pour configurer la réplication Hyper-V dans un groupe de travail par l’intermédiaire de certificats.

- Configurez les noms d’hôte sur les deux serveurs Hyper-V. Un rôle de serveur Hyper-V doit être activé.

- Activez le trafic HTTPS et les connexions entrantes qui remplissent les conditions à remplir dans le pare-feu Windows.

- Créez et configurez des certificats sur le premier serveur. Exportez/importez des certificats.

- Copiez les certificats sur le deuxième serveur

- Configurer la réplication sur le deuxième serveur par l’intermédiaire de certificats.

- Configurer la réplication sur le premier serveur. Les VMs ne doivent pas avoir de points de contrôle.

Dans notre article de blog, nous utilisons deux machines Windows Server 2016 avec un rôle Hyper-V installé.

Configuration des noms d’hôte sur les serveurs

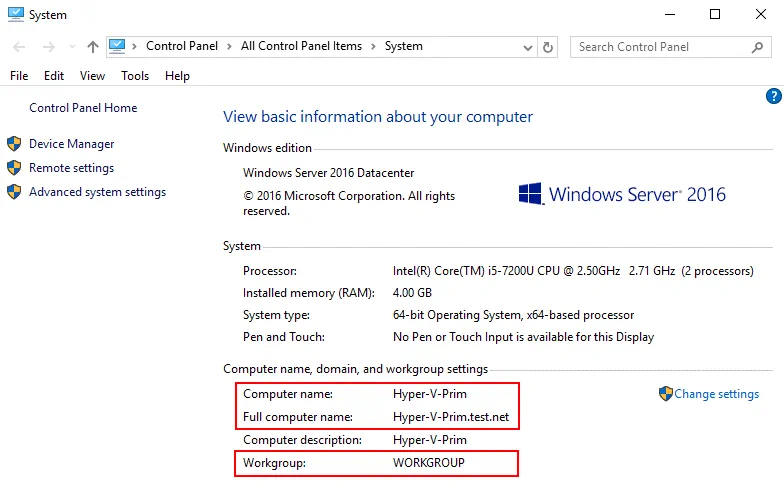

Commençons par modifier les noms d’hôte. Configurez les noms DNS pour le serveur source (le serveur principal) et le serveur réplique (le deuxième serveur ou serveur de destination). Vous devez ajouter le suffixe DNS principal. L’utilisation de noms de domaine complets (FQDN) est requise pour utiliser des certificats. Dans notre exemple, les noms des serveurs sont les suivants :

Hyper-v-prim.test.net – le serveur principal (le premier serveur)

Hyper-v-repl.test.net – le serveur répliqué (le deuxième serveur)

Pour modifier un nom d’hôte, ouvrez les Paramètres du système (cliquez avec le bouton droit sur l’icône Poste de travail ou Ce PC) et, dans la section Paramètres du nom de l’ordinateur, du domaine et du groupe de travail , cliquez sur Paramètres. Dans l’onglet Nom de l’ordinateur , cliquez sur Modifier. Ensuite, dans la fenêtre Modifications du nom/domaine de l’ordinateur , entrez un nom d’ordinateur, sélectionnez Groupe de travail (pas un domaine), cliquez sur Plus, puis entrez un suffixe DNS primaire de l’ordinateur. Comme mentionné ci-dessus, un nom complet avec un suffixe DNS est requis pour les hôtes Hyper-V afin d’activer la réplication par des certificats. Dans notre exemple, le suffixe est test.net . Si un nom d’hôte est hyper-v-prim, un nom de domaine complet est Hyper-v-prim.test.net pour notre serveur principal.

Sur la capture d’écran ci-dessous, vous pouvez voir la configuration du nom d’ordinateur pour le serveur principal.

Une fois que vous avez configuré les noms d’hôte sur les deux serveurs, vous pouvez commencer à créer des certificats sur les serveurs.

Création de certificats sur le serveur principal

Les certificats peuvent être créés par plusieurs méthodes. L’interface de ligne de commande est généralement utilisée à cette fin. La première option consiste à utiliser l’outil MakeCert pour créer des certificats auto-signés. L’outil MakeCert est désormais obsolète, et nous allons utiliser une autre solution.

Utilisez la cmdlet New-SelfSignedCertificate comme alternative moderne à l’outil MakeCert pour créer des certificats auto-signés.

Sur l’hôte principal (Hyper-v-prim.test.net), exécutez les commandes suivantes dans PowerShell (en tant qu’administrateur) pour générer des certificats :

New-SelfSignedCertificate -DnsName "Hyper-v-prim.test.net" -CertStoreLocation "cert:LocalMachineMy" -TestRoot

New-SelfSignedCertificate -DnsName "Hyper-v-repl.test.net" -CertStoreLocation "cert:LocalMachineMy" -TestRoot

Vérifiez ensuite les certificats créés et poursuivez la configuration du serveur. Trois certificats doivent être créés après l’exécution de ces commandes (deux certificats de serveur et un certificat racine).

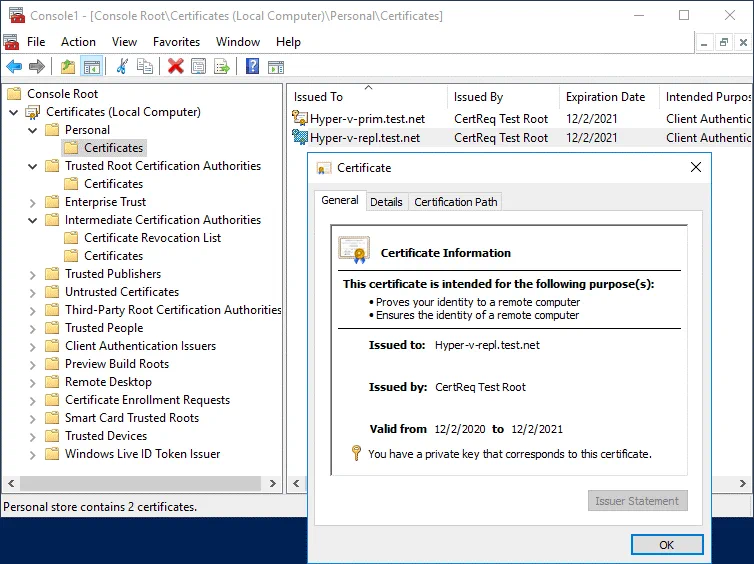

Vérification des certificats créés dans MMC

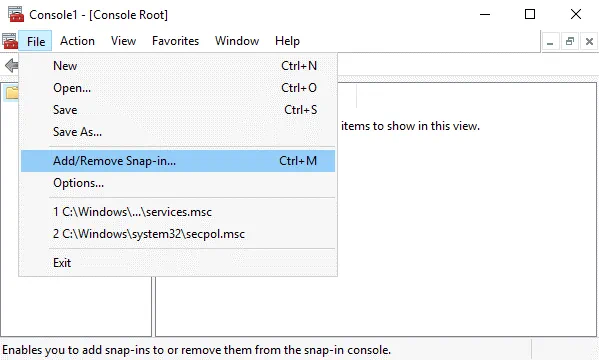

Ouvrez MMC (Microsoft Management Console) sur le premier serveur. Pour ouvrir MMC, tapez mmc dans PowerShell).

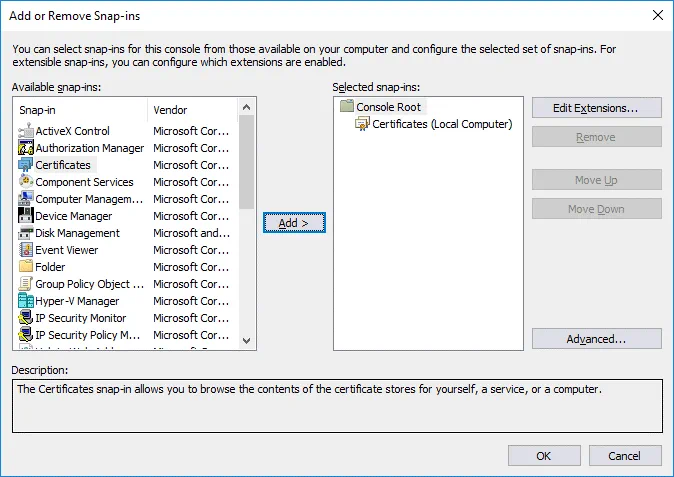

Ajoutez un nouveau composant logiciel enfichable dans MMC pour gérer les certificats dans l’interface graphique Windows (GUI).

Cliquez sur Fichier > Ajouter/Enlever un composant logiciel enfichable…

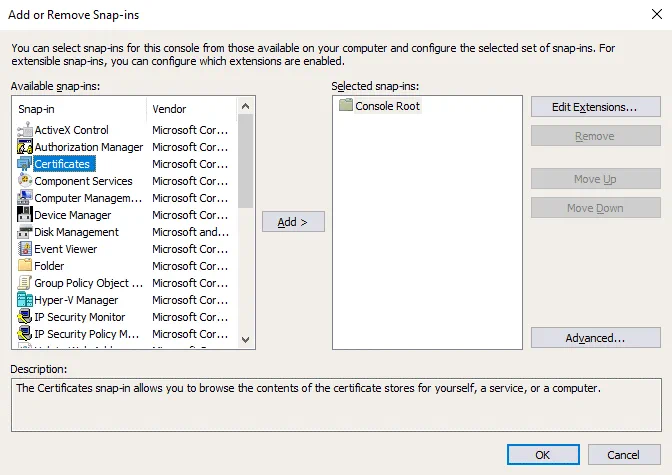

Dans le volet gauche (Composants logiciels enfichables disponibles) de la fenêtre qui s’ouvre, sélectionnez Certificats, puis cliquez sur Ajouter.

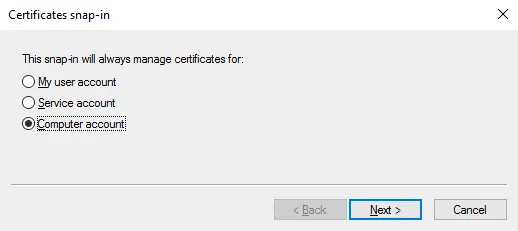

Dans la fenêtre contextuelle, sélectionnez Compte d’ordinateur, puis cliquez sur Suivant.

Laissez Ordinateur local sélectionné (il est sélectionné par défaut), puis cliquez sur Terminer.

Certificats (ordinateur local) devrait maintenant s’afficher dans le volet droit (Composants logiciels sélectionnés) de la fenêtre.

Dans la fenêtre Ajouter ou enlever des modules complémentaires fenêtre, cliquez sur OK (un module complémentaire a déjà été sélectionné).

Vous pouvez enregistrer le composant logiciel enfichable ajouté dans MMC.

Cliquez sur Fichier > Enregistrer sous.

Entrez un nom de fichier, par exemple Certificats1.msc.

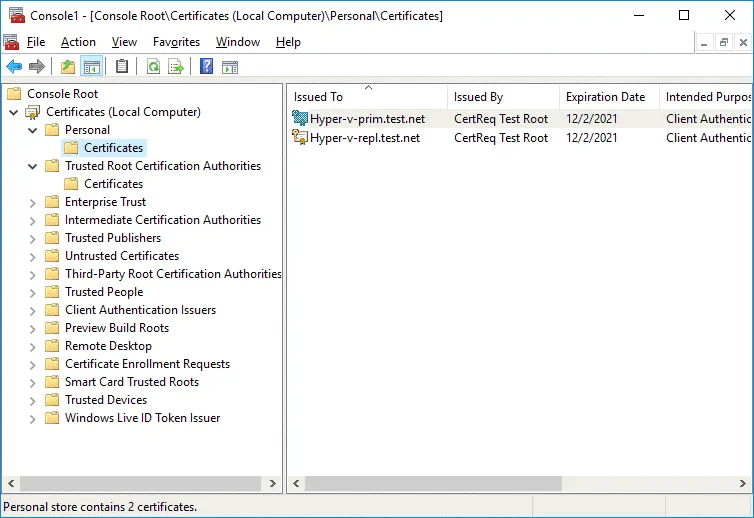

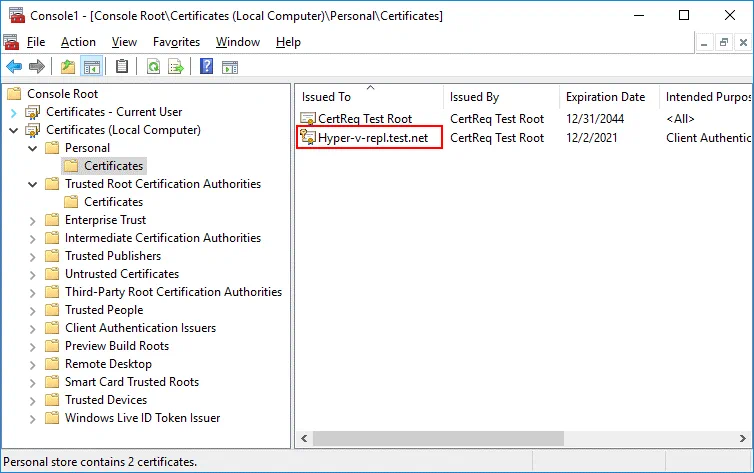

Accédez à Certificats (ordinateur local) / Personnel / Certificats. Vous devriez voir les deux certificats que nous avons créés précédemment dans PowerShell : Hyper-v-prim.test.net et Hyper-v-repl.test.net.

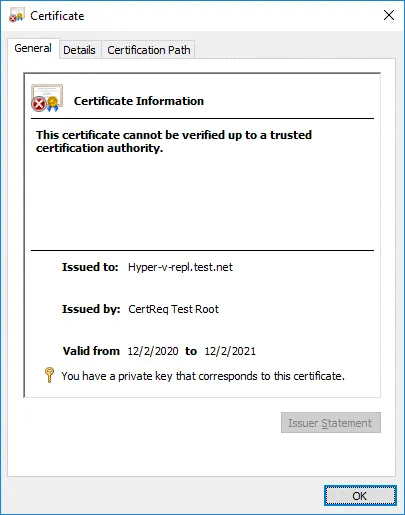

Double-cliquez sur un certificat pour afficher les détails du certificat. Le certificat du deuxième serveur (Hyper-v-repl.test.net) n’est actuellement pas approuvé.

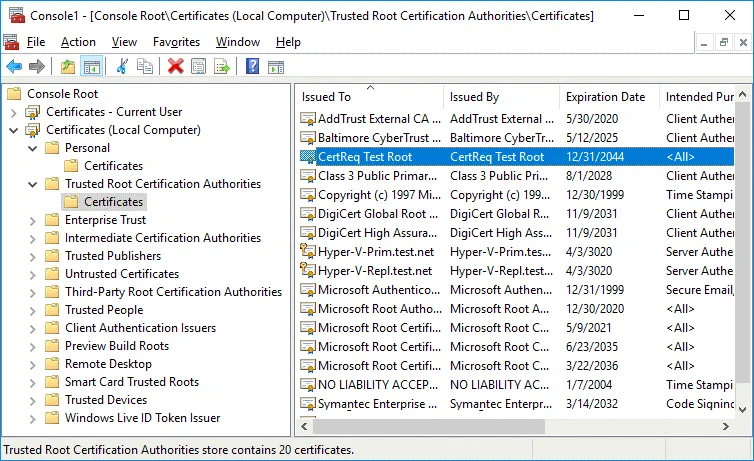

Accédez à Certificats (ordinateur local) / Autorités de certification intermédiaires / Certificats. Recherchez le certificat CertReq Test Root nécessaire au bon fonctionnement. Double-cliquez sur ce certificat pour afficher les détails. Le certificat CA Root certificate n’est pas approuvé.

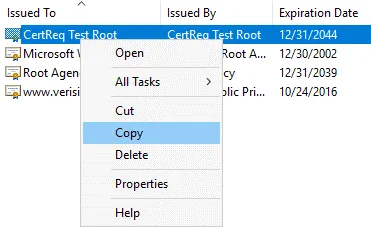

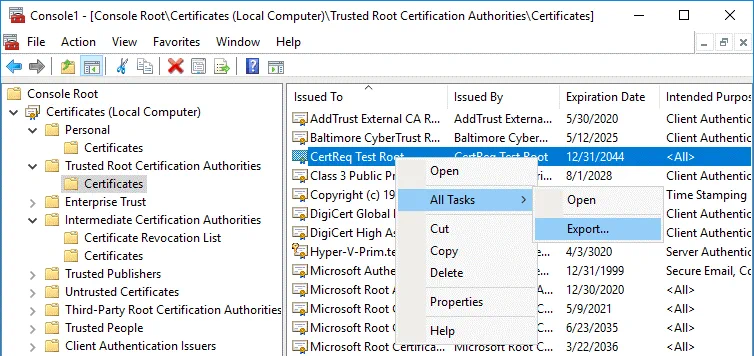

Copiez le certificat CertReq Test Root depuis Autorités de certification intermédiaires / Certificats vers Autorités de certification racine de confiance / Certificats pour rendre les certificats fiables. Sélectionnez le certificat, appuyez sur Ctrl+C pour copier et Ctrl+V pour coller.

Le CertReq Test Root Le certificat doit avoir son emplacement dans Autorités de certification racine de confiance / Certificats (comme indiqué sur la capture d’écran ci-dessous).

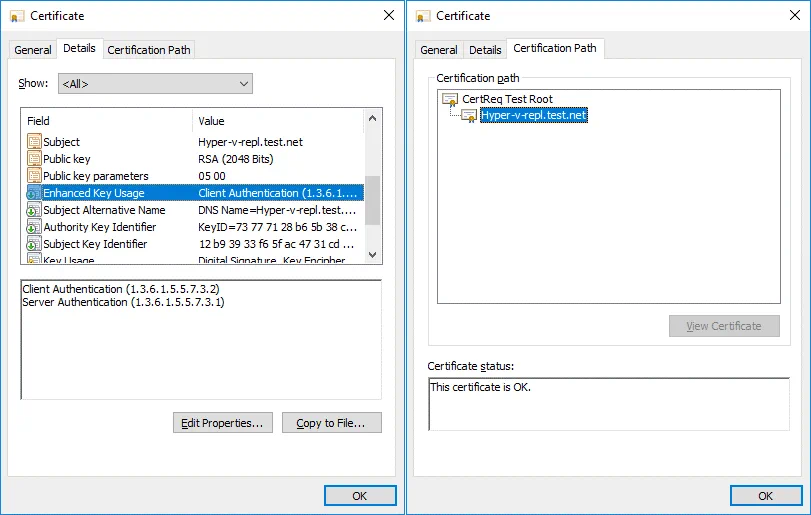

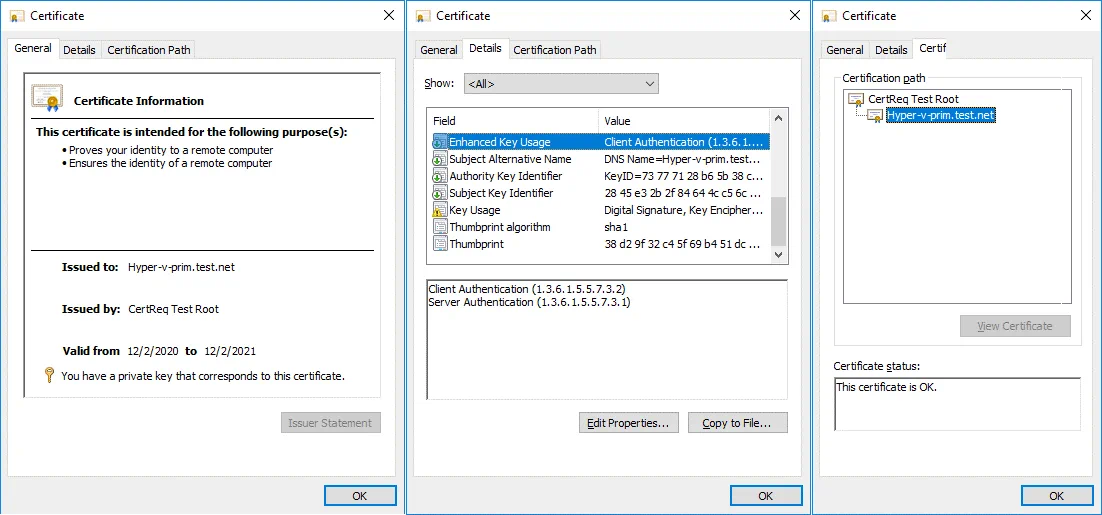

Vérifiez à nouveau vos certificats situés dans Personnel/Certificats . Tout d’abord, nous vérifions le certificat d’un serveur réplica (Hyper-v-repl.test.net). Le certificat est désormais approuvé et sa date d’expiration est indiquée dans l’onglet General . Vous savez désormais comment vérifier la date d’expiration d’un certificat SSL sous Windows.

Vérifiez les autres paramètres du certificat dans l’onglet Détails (Utilisation améliorée de la clé) et Chemin de certification . Ce certificat est valide.

Vérifiez ensuite le certificat du serveur principal comme vous l’avez fait pour le serveur réplica.

Nous avons configuré les certificats pour le serveur principal (Hyper-v-prim.test.net), et nous devons maintenant configurer le certificat sur le deuxième serveur. Nous devons copier les certificats requis sur le deuxième serveur (Hyper-v-repl.test.net) où les réplicas seront stockées. Pour ce faire, exportez les certificats.

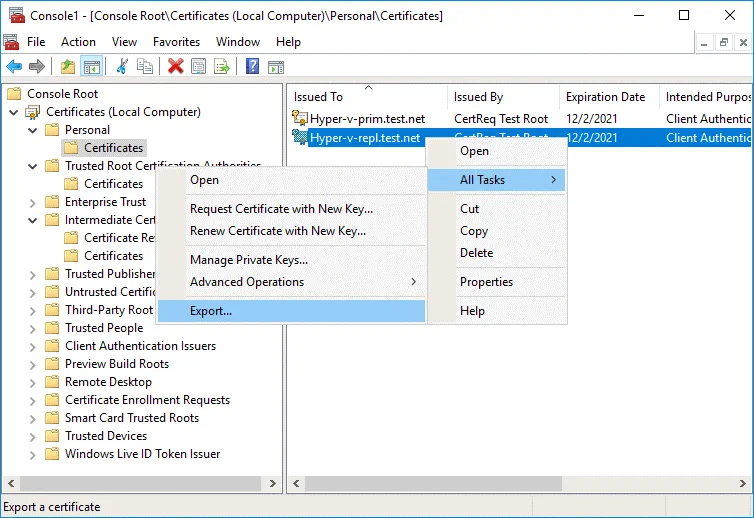

Exportation d’un certificat depuis le premier serveur

Sur le premier serveur, sélectionnez le certificat nécessaire pour le deuxième serveur (Hyper-v-repl.test.net) qui se trouve dans Personal/Certificats. Cliquez avec le bouton droit sur le certificat et, dans le menu contextuel, cliquez sur Toutes les tâches > Exporter.

L’Assistant Exportation de certificat s’ouvre.

1. Bienvenue. Il n’y a rien à configurer sur l’écran d’accueil. Cliquez sur Suivant à chaque étape pour continuer.

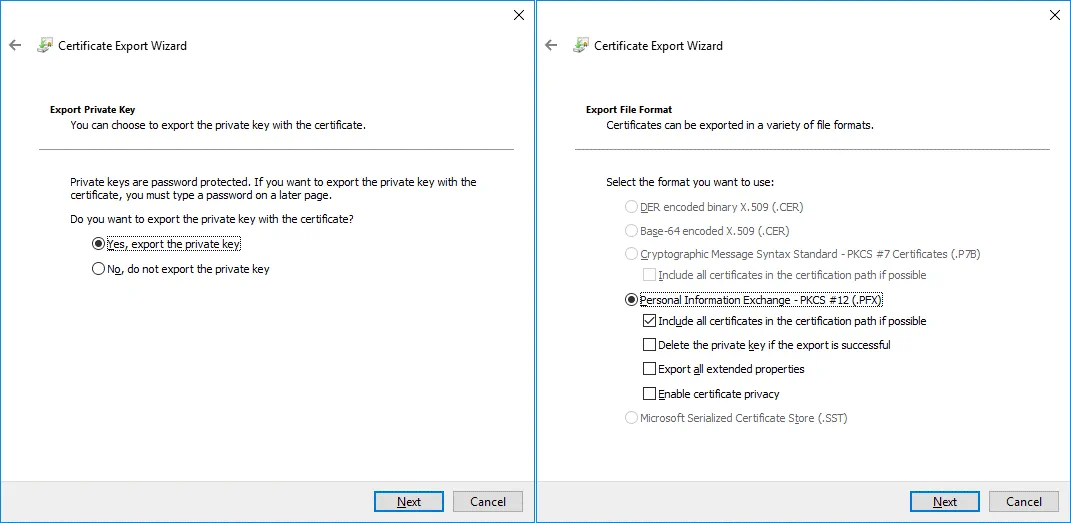

2. Exporter la clé privée. Sélectionnez Oui, exporter la clé privée.

3. Format du fichier d’exportation. Sélectionnez Échange d’informations personnelles – PKCS #12 (.PFX), puis sélectionnez Incluez tous les certificats dans le chemin de certification si possible.

4. Sécurité. Entrez un mot de passe pour maintenir la sécurité et protéger la clé privée.

5. Fichier à exporter. Spécifiez le nom et l’emplacement du fichier que vous souhaitez exporter, par exemple C:tempHyper-v-repl.pfx

6. Terminer l’Assistant Exportation de certificat. Vérifiez la configuration et cliquez sur Terminer.

Vous devriez voir le message suivant : L’exportation a réussi. Cela signifie que tout est OK.

Exportation du certificat racine depuis le premier serveur

Deux certificats ont été exportés. Vous devez maintenant exporter le certificat racine de la même manière. Les actions sont effectuées sur le premier serveur (Hyper-v-prim.test.net).

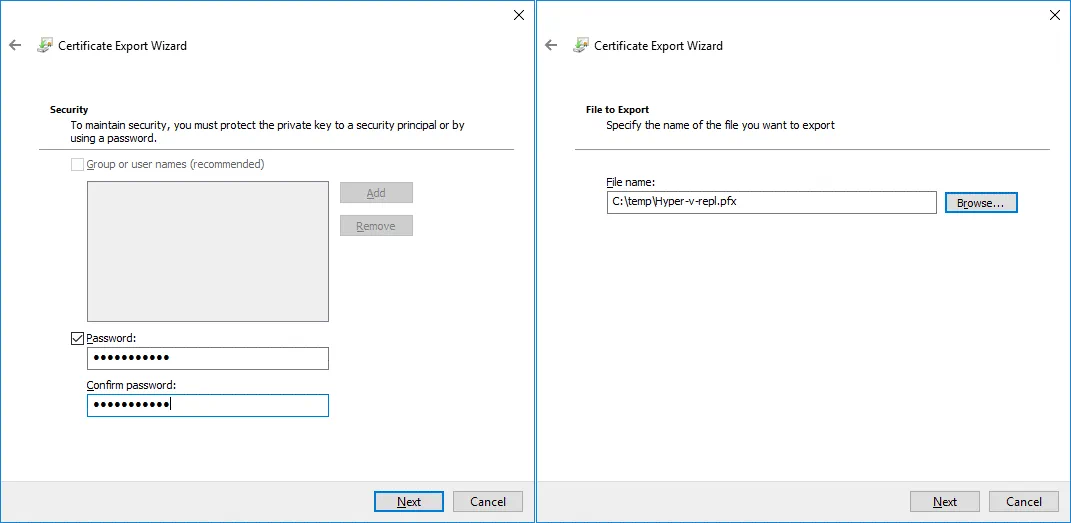

Sélectionnez le certificat CertReq Test Root situé dans Trusted Root Certification Authorities / Certificats.

Cliquez avec le bouton droit sur le certificat, puis cliquez sur All Tasks > Export.

L’Assistant Exportation de certificat s’ouvre.

1. Bienvenue. Cliquez sur Suivant pour continuer.

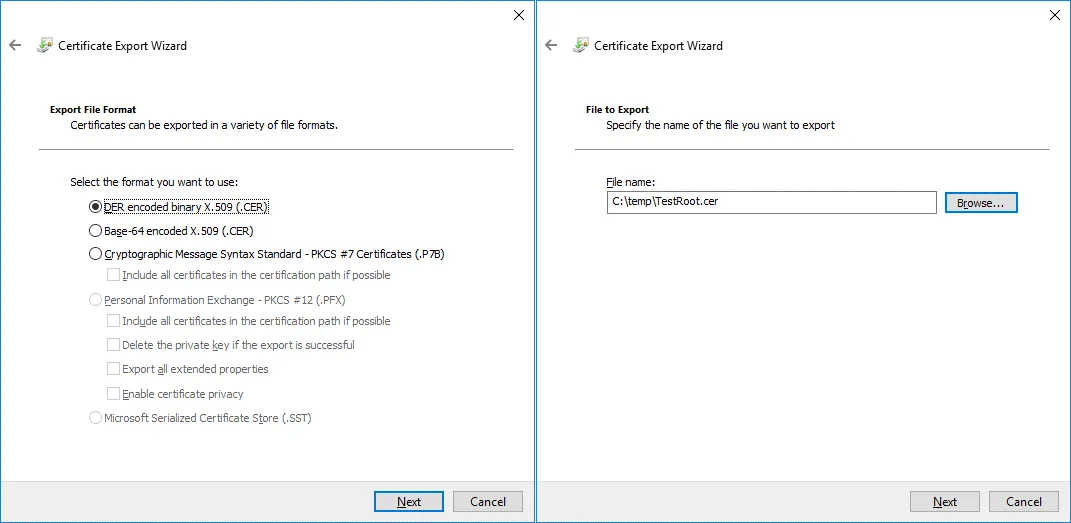

2. Format de fichier d’exportation. Sélectionnez le format que vous souhaitez utiliser :

Binaire X.509 (.CER) codé en DER

3. Fichier à exporter. Entrez le nom et le chemin d’accès du fichier à enregistrer, par exemple C:temptestRoot.cer

4. Terminer l’Assistant Exportation de certificat. Vérifiez la configuration et terminez l’exportation.

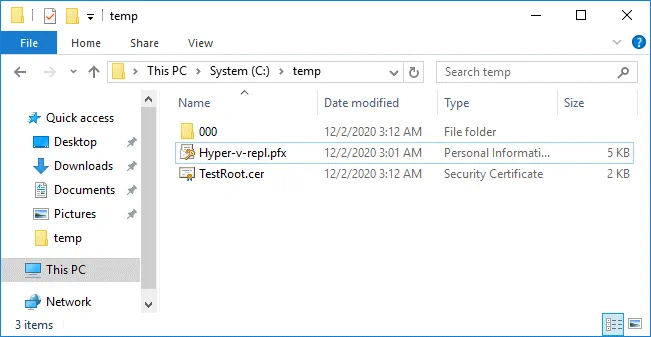

Les certificats sont exportés vers Hyper-v-repl.pfx et TestRoot.cer fichiers qui se trouvent désormais dans C:temp sur le premier serveur.

Copie des certificats exportés vers le deuxième serveur

Copiez les deux fichiers de certificats exportés (Hyper-v-repl.pfx et TestRoot.cer) from the first server to the second.

Nous copions les fichiers vers C:temp sur le deuxième serveur.

Nous pouvons utiliser le chemin d’accès réseau Hyper-v-replC$ ou 192.168.101.213C$ pour copier les certificats via le réseau (où 192.168.101.213 est l’adresse IP du serveur répliqué dans notre cas). La configuration du pare-feu doit autoriser les connexions pour le protocole SMB.

Importation des certificats sur le deuxième serveur

Une fois les certificats copiés sur le serveur répliqué, vous devez les importer sur ce dernier.

Ouvrez MMC sur le serveur répliqué (le deuxième serveur) comme vous l’avez fait sur le serveur principal.

Ajoutez un composant logiciel enfichable dans la fenêtre MMC.

Cliquez sur Fichier > Ajouter/Enlever un composant logiciel enfichable.

Sélectionnez Certificats, cliquez sur Ajouter.

Sélectionnez Compte d’ordinateur, puis sélectionnez Ordinateur local.

Cliquez sur OK.

Pour ouvrir rapidement ce composant logiciel enfichable dans l’interface graphique Windows, vous pouvez utiliser la commande dans Windows CMD ou PowerShell :

certlm.msc

Cette commande ouvre le gestionnaire de certificats Windows (la console de gestion des certificats) pour configurer les certificats de l’ordinateur local.

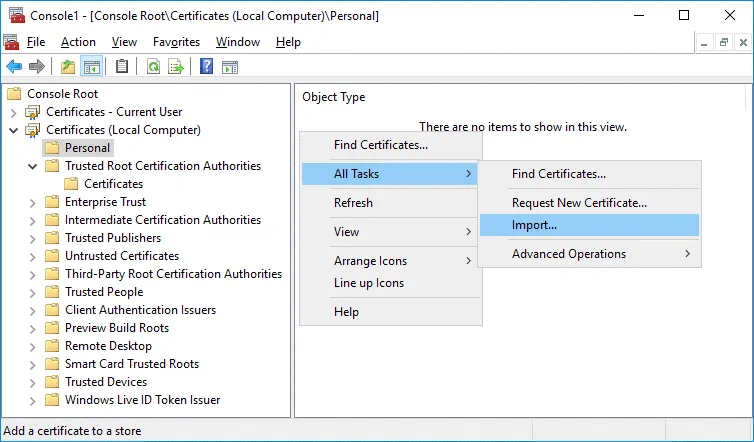

Accédez à Certificats (ordinateur local) / Personnel.

Cliquez avec le bouton droit sur l’espace vide et, dans le menu contextuel, cliquez sur Toutes les tâches > Importer.

L’Assistant Importation de certificat s’ouvre.

1. Bienvenue. Sélectionnez Ordinateur local.

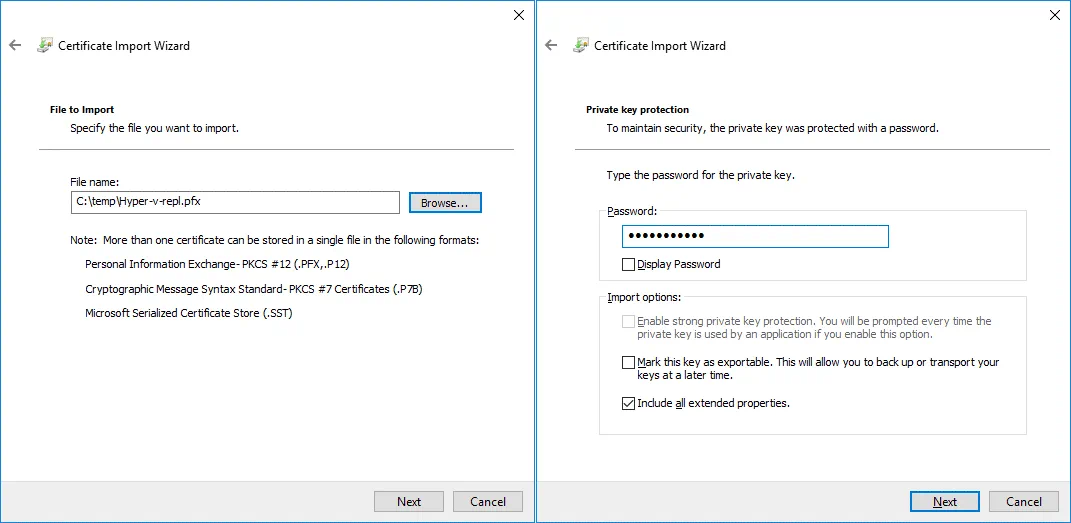

2. Fichier à importer. Parcourir le Hyper-v-repl.pfx . Cliquez sur Parcourir, sélectionnez pour afficher tous les fichiers, puis sélectionnez Hyper-v-repl.pfx

3. Protection de la clé privée. Entrez le mot de passe que vous avez défini lors de l’exportation du certificat.

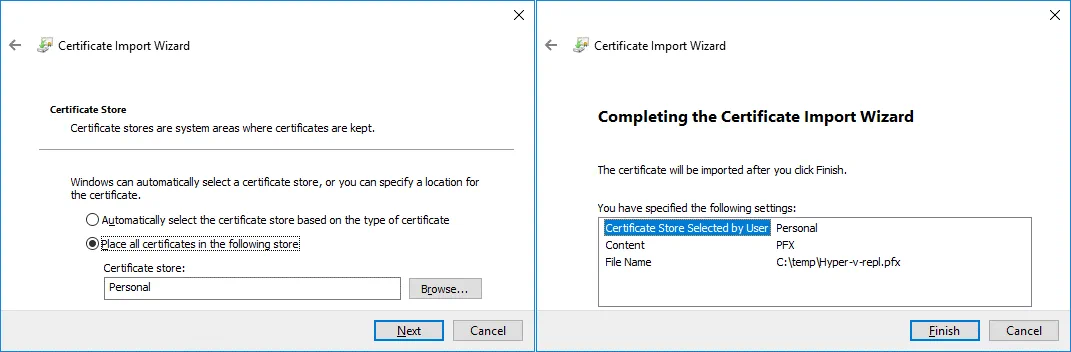

4. Magasin de certificats. Placez tous les certificats dans le magasin suivant :

Magasin de certificats : Personnel

5. Terminer l’Assistant Importation de certificat. Vérifiez la configuration, puis cliquez sur Terminer.

Si tout est correct, le message suivant s’affiche : L’importation a réussi.

Le certificat Hyper-v-repl.test.net L’emplacement du certificat est désormais dans Certificats (Ordinateur local) / Personnel / Certificats sur le serveur réplica (le deuxième serveur). Dans notre cas, le CertReq Test Root certificat a également été importé à cet emplacement.

Le certificat CertReq Test Root son emplacement doit se trouver dans Trusted Root Certification Authorities / Certificats. Copiez ce certificat à l’emplacement requis. Vous pouvez importer TestRoot.cer manuellement, comme vous avez importé Hyper-v-repl.pfx

Vérification de la révocation des certificats

N’oubliez pas que la vérification de la révocation des certificats est obligatoire par défaut et que les certificats auto-signés ne prennent pas en charge les vérifications de révocation sur Windows Server 2012. Pour cette raison, vous devez désactiver la vérification de révocation des certificats pour les certificats de test. Ajoutez les paramètres au registre Windows sur les deux machines. Exécutez la commande suivante dans CMD ou PowerShell en tant qu’administrateur.

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionVirtualizationReplication" /v DisableCertRevocationCheck /d 1 /t REG_DWORD /f

![]()

Vous devrez peut-être redémarrer la machine.

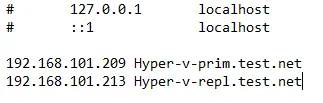

Résolution des noms d’hôte

Ajoutez les enregistrements aux hôtes (C:Windowssystem32driversetchosts) sur les deux machines afin de permettre la résolution des noms d’hôte en adresses IP lorsque vous travaillez dans un groupe de travail (lorsque les machines ne sont pas membres d’un domaine Active Directory). Dans notre cas, nous ajoutons ces lignes au fichier hôte sur les deux serveurs :

192.168.101.209 Hyper-v-prim.test.net

192.168.101.213 Hyper-v-repl.test.net

Configuration des paramètres de réplication sur un serveur répliqué

Effectuez les actions suivantes sur le deuxième serveur où les réplicas de machines virtuelles doivent être stockées.

Ouvrez le Gestionnaire Hyper-V.

Cliquez avec le bouton droit sur le serveur réplique (Hyper-v-repl.test.net dans notre cas), puis, dans le menu contextuel, cliquez sur Paramètres Hyper-V.

Dans le volet gauche de la fenêtre Paramètres Hyper-V , sélectionnez Configuration de la réplication.

Cochez les cases suivantes dans Configuration de la réplication:

- Activer cet ordinateur en tant que serveur de réplication

- Utiliser l’authentification basée sur un certificat (HTTPS)

Cliquez sur Sélectionner un certificat.

La fenêtre contextuelle Sécurité Windows affiche des informations sur votre certificat. Cliquez sur OK pour sélectionner ce certificat.

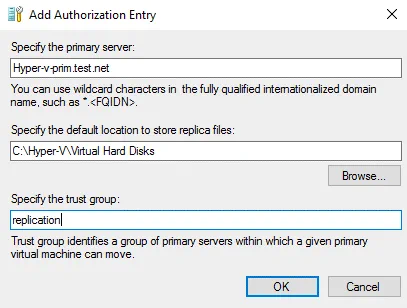

Dans Configuration de la réplication, sélectionnez l’option Autoriser la réplication from les serveurs spécifiés, puis cliquez sur Ajouter.

Configurez les paramètres dans la fenêtre Ajouter une entrée d’autorisation .

Spécifiez le serveur principal : Hyper-v-prim.test.net

Spécifiez l’emplacement par défaut pour stocker les fichiers répliqués : C:Hyper-VVirtual Hard Disks (il s’agit d’un exemple – utilisez votre emplacement personnalisé qui ne se trouve pas sur C:)

Spécifiez le groupe de confiance : replication

Configuration du pare-feu Windows

Configurez le pare-feu pour activer le trafic entrant. Activez les connexions TCP entrantes sur le port 443 du serveur de réplica (ou désactivez temporairement le pare-feu à des fins de test).

Enable-Netfirewallrule -displayname "Hyper-V Replica HTTPS Listener (TCP-In) "

netsh advfirewall firewall show rule name=all dir=in | find "Hyper-V "

Configuration de la réplication sur le premier serveur

Créez une machine virtuelle sur un serveur Hyper-V principal à répliquer. Assurez-vous que la machine virtuelle source ne contient aucun instantané avant d’activer la réplication. Activez la réplication sur la première machine, qui est le serveur principal (Hyper-v-prim.test.net dans notre cas).

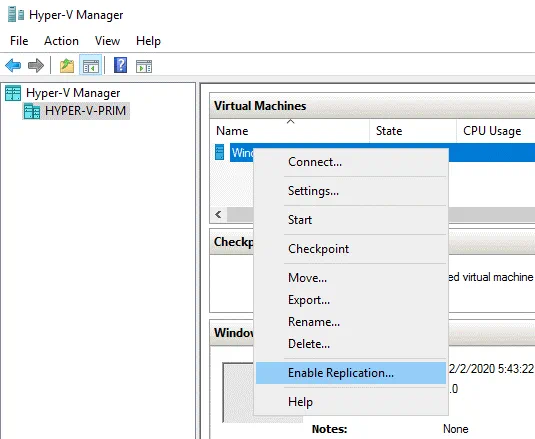

Cliquez avec le bouton droit sur une machine virtuelle et, dans le menu contextuel, cliquez sur Activer la réplication.

L’assistant Activer la réplication s’ouvre.

Avant de commencer. Cliquez sur Ensuite, pour continuer.

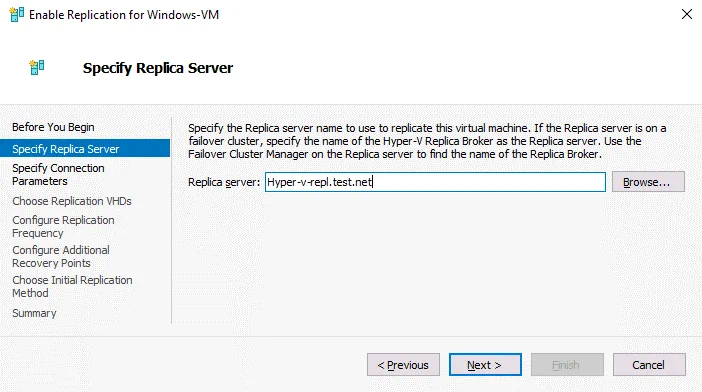

Spécifiez le serveur répliqué. Entrez le nom de votre serveur répliqué. Dans notre cas, nous utilisons Hyper-v-repl.test.net comme serveur répliqué.

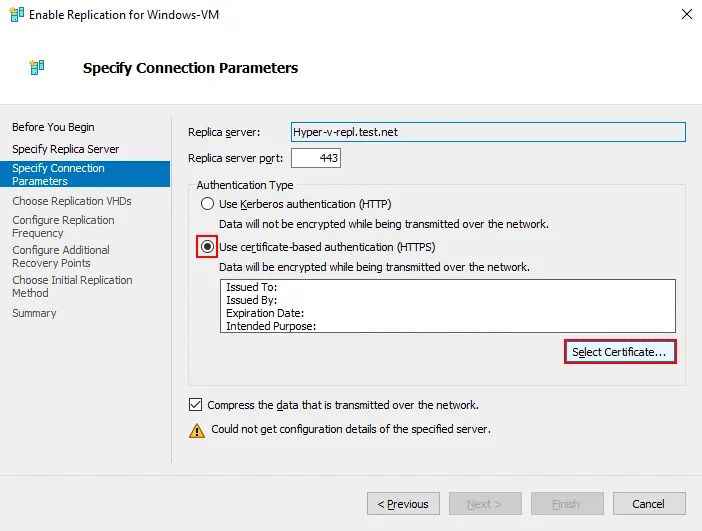

Spécifiez les paramètres de connexion. Sélectionnez Utiliser l’authentification par certificat (HTTPS), puis cliquez sur Sélectionnez Certificat.

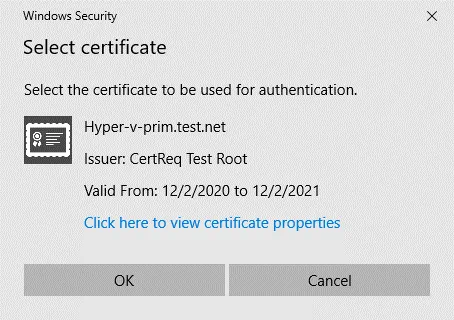

Une fois que vous avez cliqué sur Sélectionnez Certificat, une fenêtre contextuelle s’ouvre avec les détails du certificat que vous avez configuré précédemment. Cliquez sur OK pour utiliser ce certificat.

Configurez les autres paramètres de réplication comme d’habitude pour terminer la configuration de la réplication sur le serveur source.

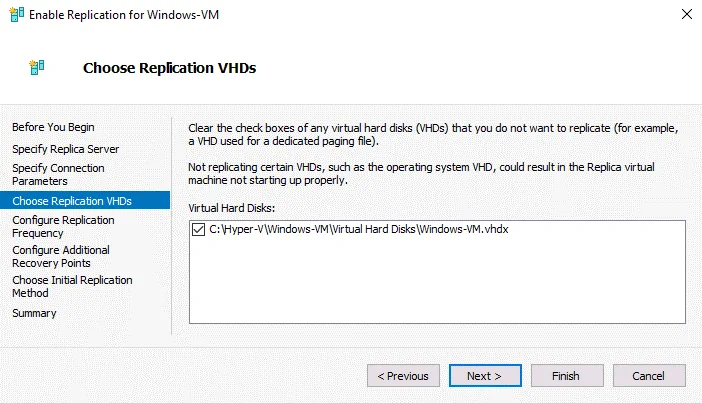

Choisissez les disques durs virtuels de réplication. Sélectionnez les disques virtuels de la machine virtuelle qui doivent être répliqués. Vous pouvez sélectionner tout les disques virtuels de la machine virtuelle ou seulement certains d’entre eux.

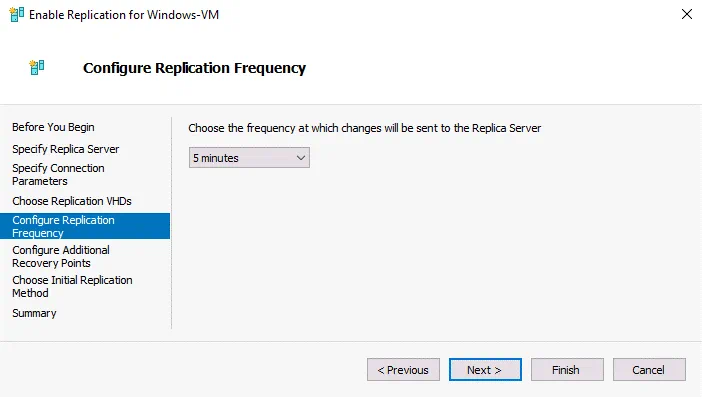

Configurez la fréquence de réplication. Choisissez la fréquence à laquelle les modifications sont envoyées au serveur de réplication, par exemple 5 minutes.

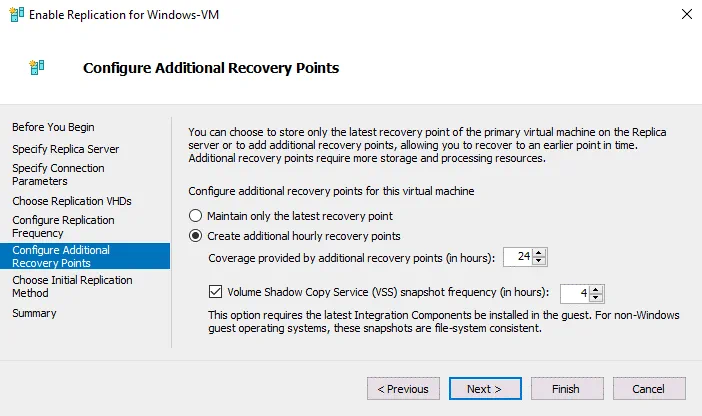

Configurer des points de récupération supplémentaires pour cette machine virtuelle. Dans notre exemple, nous avons choisi de créer des points de récupération supplémentaires toutes les heures. Sélectionnez les options qui correspondent le mieux à vos besoins. Les points de récupération sont le résultat d’une réplication incrémentielle (basée sur des instantanés).

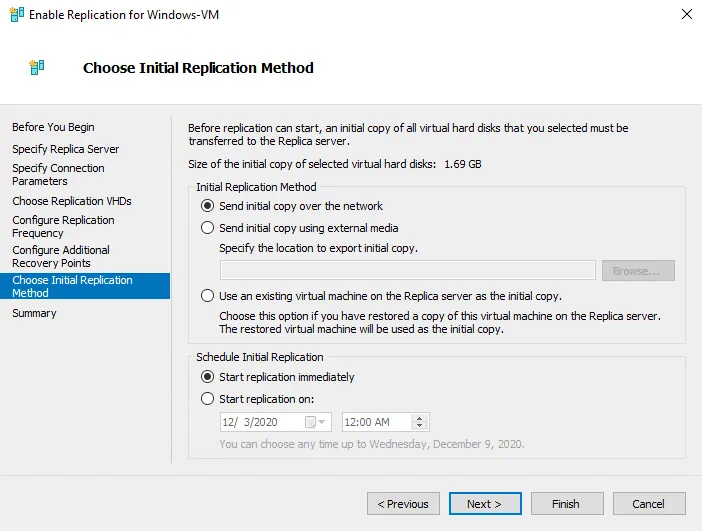

Choisissez la méthode de réplication initiale. Sélectionnez Envoyez la copie initiale via le réseau.

Cliquez sur Terminer pour terminer la configuration de la réplication Hyper-V native par l’intermédiaire de certificats dans un groupe de travail, puis fermez l’assistant.

Alternatives à la réplication Hyper-V native

La fonctionnalité Hyper-V intégrée permettant d’effectuer la réplication est utile. Mais parfois, vous pouvez avoir besoin de fonctionnalités étendues pour effectuer la réplication Hyper-V et le basculement des machines virtuelles. Il existe une bonne alternative à la réplication Hyper-V native.

NAKIVO Backup & Replication & Replication est une solution universelle de protection des données qui peut sauvegarder les machines virtuelles Hyper-V et effectuer le basculement des VM. Le produit prend en charge la réplication Hyper-V dans les domaines Active Directory et les groupes de travail. Les fonctionnalités suivantes sont incluses :

- Réplication cohérente avec les applications. Les données dans une réplique de VM sont cohérentes lorsque vous répliquez une VM en état de fonctionnement grâce à l’utilisation du service Microsoft Volume Shadow Copy (VSS) s’exécutant à l’intérieur des Virtuelles Maschinen.

- La réplication incrémentielle à l’aide du service Resilient Change Tracking (RCT) de Microsoft vous permet d’économiser de l’espace disque et du temps. La première exécution d’une tâche de réplication copie toutes les données d’une VM source, puis seules les données modifiées sont copiées en créant les points de récupération appropriés pour une réplique de VM.

- Paramètres de conservation flexibles et Politique de conservation GFS. Conservez un large éventail de points de récupération pour différentes périodes et optimisez l’espace de stockage utilisé dans un référentiel de sauvegarde.

- L’accélération réseau augmente la vitesse de réplication grâce à la compression des données, ce qui vous fait gagner du temps.

- Troncature de journaux pour Microsoft Exchange et SQL afin d’économiser de l’espace de stockage pour les machines virtuelles Hyper-V exécutant une base de données lors de leur réplication.

- Le basculement automatisé des machines virtuelles vous permet de réaliser la récupération d’une machine virtuelle en peu de temps.

- Reprise après sinistre vous permet de créer des scénarios complexes de reprise après sinistre avec plusieurs actions, notamment la réplication de machines virtuelles Hyper-V et le basculement.

Vous pouvez effectuer la récupération d’une machine à partir d’une sauvegarde physique vers une machine virtuelle, ou effectuer la récupération d’une sauvegarde Hyper-V vers une machine virtuelle VMware. N’attendez pas qu’une catastrophe se produise : téléchargez NAKIVO Backup & Replication & Réplication et protégez vos machines virtuelles Hyper-V dès aujourd’hui !

Conclusion

La réplication Hyper-V est importante pour protéger les machines virtuelles Hyper-V et garantir la récupération rapide des données et des Workloads après une panne. Vous devrez parfois configurer la réplication Hyper-V dans des environnements hors domaine lorsque les serveurs Hyper-V ne sont pas membres d’un domaine Active Directory et appartiennent à un groupe de travail.

Vous devez créer des certificats auto-signés pour répliquer les VMs Hyper-V dans un groupe de travail et configurer l’authentification pour les serveurs Hyper-V par ces certificats. La configuration s’applique aux noms d’hôte, au pare-feu et à la vérification de la révocation des certificats avant de configurer la réplication de machines virtuelles Hyper-V sur les hôtes Hyper-V.