Förderung der Geschäftskontinuität durch den Digitalen Akt der Resilienz (DORA)

<>Die Digitalisierung hat zwar viele Vorteile mit sich gebracht, aber auch die Abhängigkeit des Finanzsektors von Informations- und Kommunikationstechnologie (IKT) erhöht, was zu mehr digitalen Risiken wie Cyberangriffen, IKT-Störungen, Datenkorruption und -verlust geführt hat. Um Sicherheitsbedrohungen zu begegnen und die operative Resilienz im Finanzsektor zu verbessern, hat die Europäische Union DORA, das Gesetz über digitale operative Resilienz, ratifiziert.

Dieser Blogbeitrag untersucht, wie die neue EU-Verordnung Finanzunternehmen dabei helfen kann, ihr IKT-Risikomanagement zu verbessern, um eine höhere Sicherheit im Finanzökosystem zu erreichen. Außerdem wird erläutert, wie NAKIVO Finanzinstitute bei der Einhaltung der DORA-Vorschriften unterstützen kann.

Was ist das Gesetz zur digitalen operativen Resilienz (DORA)?

Überblick und Zweck von DORA

Der Digital Resilience Act (DORA) ist die europäische Verordnung 2022/2554, die im November 2022 vom Europäischen Parlament und dem Rat der Europäischen Union offiziell ratifiziert wurde. Der erste DORA-Entwurf wurde 2020 als Teil des Digital Finance Package (DFP) vorgeschlagen, das die EU-Strategie, Empfehlungen und Legislativvorschläge zu Krypto-Assets, Blockchain und digitaler Resilienz für den Finanzsektor festlegte.

Die Verordnung zielt darauf ab, einen standardisierten Rechtsrahmen für EU-Finanzinstitute und ihre externen IT-Anbieter zu schaffen, um die operative Resilienz und Sicherheit von IKT-Systemen zu stärken. Mit anderen Worten: Eines der Hauptziele von DORA ist es, Cyber-Bedrohungen, IKT-Verstöße und Störungen im Finanzsektor zu mindern.

Finanzinstitute und ihre externen IKT-Anbieter sollten den DORA-Rahmen und die technischen Standards von Januar 2025 bis Januar 2025 umsetzen.

Regulierungsbehörden, die DORA durchsetzen

Obwohl die EU DORA offiziell im Jahr 2022 verabschiedet hat, sind die EU-Aufsichtsbehörden (ESAs) noch dabei, die technischen Regulierungsstandards (RTS) im Rahmen des Gesetzes zu entwickeln. Drei ESAs – die Europäische Bankenaufsichtsbehörde (EBA), die Europäische Aufsichtsbehörde für das Versicherungswesen und die betriebliche Altersversorgung (EIOPA) und die Europäische Wertpapier- und Marktaufsichtsbehörde (ESMA) – haben im Januar 2024 den ersten Entwurf freigegeben und werden die RTS voraussichtlich bis Ende des Jahres fertigstellen. Nach der Einreichung der endgültigen RTS von den ESAs bei der EU-Kommission werden die Standards vom Parlament und vom Rat ratifiziert.

Die Durchsetzung der RTS und die Überwachung der Einhaltung obliegen den jeweiligen nationalen zuständigen Behörden, die noch nicht endgültig festgelegt sind. Die Durchsetzung beginnt, sobald die Behörden benannt sind und die Frist im Januar 2025 abgelaufen ist.

Wesentliche Anforderungen des DORA-Gesetzes

Die DORA-Verordnung legt Sicherheitsanforderungen für die Netzwerke und IKT-Systeme von Finanzinstituten und ihren Drittanbietern fest. Diese Anforderungen umfassen vier wesentliche Aspekte der IKT-Sicherheit:

- IKT-Risikomanagement (Kapitel II). Betonung der Verantwortung des Managements für IKT-Störungen und Schaffung eines gemeinsamen Rahmens für die Erkennung, Identifizierung, Bewältigung und Minderung von IKT-Bedrohungen.

- IKT-Vorfallmanagement, -Klassifizierung und -Meldung (Kapitel III). Standardisierung der Meldepflichten für IKT-Vorfälle und Erweiterung des Umfangs der Vorfälle, die den Behörden zu melden sind.

- Test der digitalen Resilienz (Kapitel IV). Vorgeschriebene risikobasierte Tests zur Resilienz für kritische IKT-Systeme mit fortgeschrittenen, bedrohungsorientierten Penetrationstests (TLPT), die mindestens alle drei Jahre durchgeführt werden müssen.

- Risikomanagement für IKT-Drittanbieter (Kapitel V). Verpflichtung von Finanzinstituten, Regeln zur Risikoüberwachung für ihre Drittanbieter festzulegen, einschließlich risikobezogener Bestimmungen in ihren Verträgen, und Verhängung von Strafen bei Nichteinhaltung.

- Informationsaustausch (Kapitel VI). Einführung von Vereinbarungen zum Informationsaustausch, in deren Rahmen Finanzunternehmen ihre Informationen und Erkenntnisse zu Cyberbedrohungen teilen können, um das Bewusstsein für neue Bedrohungen zu schärfen und Strategien zur Risikominderung teilen.

Wer muss das Gesetz zur digitalen Resilienz einhalten?

Von DORA betroffene Organisationen

Finanzinstitute und Unternehmen, deren Aktivitäten für die Infrastruktur des Finanzsektors von entscheidender Bedeutung sind, fallen unter den Geltungsbereich von DORA:

- Kredit- und Zahlungsinstitute

- E-Geld-Institute

- Krypto-Asset-Dienstleister

- Wertpapierfirmen und Verwalter alternativer Investmentfonds

- Versicherungs- und Rückversicherungsunternehmen und -vermittler

- Handelsplätze und TransaktionsRepositorys

- Pensionsfonds

- Zentralverwahrer, zentrale Gegenparteien und VerbriefungsRepositorys

- Dienstleister, einschließlich Dienstleistungen wie Kontoinformationen, Datenberichterstattung, Management, Crowdfunding

- Ratingagenturen

- Verwalter kritischer Benchmarks

- Drittanbieter von IKT-Dienstleistungen, einschließlich Cloud-Anbieter

Risiken der Nichteinhaltung der DORA

Die DORA ermächtigt die Mitgliedstaaten, über Verwaltungsstrafen oder Abhilfemaßnahmen bei Nichteinhaltung zu entscheiden. Das Gesetz erlaubt den Mitgliedstaaten auch, strafrechtliche Sanktionen für Verstöße anzuwenden, die dem nationalen Strafrecht unterliegen.

Somit legt die DORA mögliche Mindestmaßnahmen fest, die die Mitgliedstaaten anwenden können, um eine wirksame Umsetzung der DORA-Richtlinien sicherzustellen, darunter die Veröffentlichung von öffentlichen Vermerken und in einigen Fällen die Aufforderung, nicht konforme Aktivitäten vorübergehend oder dauerhaft einzustellen.

Die DORA-Verordnung ermächtigt die ESA außerdem, für den Finanzsektor kritische ITK-Drittanbieter zu benennen und für jeden kritischen Anbieter einen federführenden Aufsichtsbeamten zu ernennen. Die federführenden Aufsichtsbehörden erhalten die gleichen Befugnisse wie die zuständigen Behörden und können von nicht konformen ITC-Anbietern Abhilfemaßnahmen und Sanktionen verlangen. DORA ermächtigt die federführenden Aufsichtsbehörden, Geldbußen in Höhe von bis zu 1 % des durchschnittlichen weltweiten Tagesumsatzes des ITC-Anbieters im Vorjahr zu verhängen. Diese Geldbuße kann täglich für bis zu 6 Monate oder bis zur Erreichung der Konformität verhängt werden.

Wie sich DORA auf Finanzunternehmen und Drittanbieter auswirkt

Auch wenn die tatsächlichen Standards noch nicht endgültig festgelegt sind, enthält DORA allgemeine Anforderungen und Empfehlungen dazu, wie der Finanzsektor seine IKT-Managementpraktiken und Sicherheitsmaßnahmen standardisieren sollte.

Wenn Sie ein externer IKT-Anbieter sind, z. B. ein Cloud-Anbieter, sollten Sie zunächst feststellen, ob Sie gemäß Artikel 31 (Abschnitt II) als kritisch eingestuft werden. Kritische Anbieter unterliegen ebenso wie andere Finanzinstitute den Vorschriften der DORA.

Die DORA verpflichtet Finanzinstitute, das Risiko von Drittanbietern zu bewerten und das Incident Management in den Dienstleistungsverträgen festzulegen. Als nicht kritischer Anbieter, der mit Finanzinstituten zusammenarbeitet, sind Sie daher verpflichtet, Risiken zu mindern, die sich potenziell auf das Finanzinstitut auswirken können.

Von der DORA geforderte operative Anpassungen

Die DORA betont die Verantwortung des Managements für Störungen der IKT und verpflichtet Finanzinstitute, ein umfassendes Rahmenwerk zur Minderung von IKT-Risiken zu entwickeln und aufrechtzuerhalten. Das Rahmenwerk sollte Folgendes umfassen:

- Definierte Rollen und Verantwortlichkeiten für das Management und das beteiligte Personal

- Regelmäßige IKT-Risikobewertung zur Identifizierung und Überwachung von Risiken in IKT-Systemen, -Prozessen und -Assets

- Laufende Überwachung der IKT-Systeme auf potenzielle Bedrohungen

- Strukturierte und detaillierte Verfahren zur Prävention, Verwalten und Reaktion auf IKT-Vorfälle, einschließlich Vorfallreaktions- und Geschäftskontinuitätsplänen

- Kontinuierliche Aktualisierung und Verbesserung von Praktiken und Maßnahmen auf der Grundlage von Vorfallanalysen

- Protokolle zur Kommunikation von Vorfällen an Kunden und andere externe und interne Stakeholder, um Transparenz und Vertrauen bei ICT-Störungen zu gewährleisten

- Klare Protokolle für die Meldung von Vorfällen an Aufsichtsbehörden und andere relevante Stellen auf der Grundlage der Schwere des Vorfalls

Verstärkte Risikomanagementpraktiken

Neben der kontinuierlichen Überwachung von IKT-Risiken schreibt die DORA regelmäßige Tests von Systemen und Vermögenswerten auf IKT-Risiken vor. Finanzinstitute werden für die Risiken im Zusammenhang mit externen IKT-Dienstleistern und für den Umgang mit nicht konformen Anbietern verantwortlich. Konkret verlangt die DORA von Finanzinstituten, dass sie in ihren Verträgen mit Anbietern, mit denen sie zusammenarbeiten, Bestimmungen zum Management von IKT-Risiken aufnehmen.

Das Gesetz betont die Bedeutung von Präventionsstrategien, zu denen das Testen bestehender Maßnahmen zur Resilienz und zur Sicherheit sowie die Analyse und Berichterstattung nach Vorfällen gehören. DORA fördert auch branchenweite Lern- und Veranstaltungsangebote, bei denen Finanzinstitute ihre Erfahrungen und ihr Wissen teilen können.

Verbesserte Standards für Cybersicherheit und Datensicherheit

Die DORA erkennt Cybersicherheit und Datensicherheit als die wichtigsten Faktoren an, die die operative Resilienz einer Organisation beeinflussen, und verlangt von Finanzinstituten Folgendes:

- Umsetzung von Sicherheitsmaßnahmen wie Zugriffskontrollen und Verschlüsselung

- Entwicklung von Plänen zur Geschäftskontinuität und Disaster Recovery

- Einsatz von Tools zur kontinuierlichen Überwachung von IKT-Bedrohungen und zur Echtzeit-Erkennung von Malware

- Sicherstellung zeitnaher Software- und Hardware-Updates zur Minderung von Schwachstellen

- Durchführung regelmäßiger Schwachstellenbewertungen, einschließlich Penetrationstests und szenariobasierter Tests

Für kritische Umgebungen und Bereiche mit hohem Risiko werden von Unternehmen Anforderungen gestellt, dass sie periodisch fortgeschrittene Tests wie Red-Team-Tests ausführen und sogar an branchenweiten Testübungen teilnehmen.

- Vorfälle müssen aus Gründen der Transparenz während des Vorfalls unverzüglich den Beteiligten und Behörden gemeldet werden, damit andere Organisationen aus den Vorfällen lernen können.

Expertenmeinungen zum Digital Operational Resilience Act

Einblicke von Cybersicherheitsexperten

„DORA verlangt von Finanzinstituten, dass sie eine angemessene Richtlinie zur Datensicherheit und ein robustes Netzwerk auf der Grundlage eines risikobasierten Ansatzes entwickeln. Sind die von DORA festgelegten Praktiken neu für die Branche? Nein, sie gibt es schon seit Jahrzehnten. Trotz des ständig wachsenden Risikos von Cyberangriffen wie Ransomware haben einige Unternehmen jedoch noch nicht oder nur teilweise die grundlegendsten Maßnahmen zur Sicherheit umgesetzt“, sagt Sergei Serdyuk, Vizepräsident bei NAKIVO.

Prognosen für die Zukunft von DORA

„DORA ebnet den Weg für eine stärkere Cybersicherheit in der Finanzbranche. Und hoffentlich wird diese Verordnung im Laufe der Zeit auch auf andere Sektoren ausgeweitet werden. Mit der globalen Digitalisierung und den Fortschritten im Bereich der künstlichen Intelligenz sind immer mehr Branchen und Organisationen Cybersicherheitsrisiken ausgesetzt. In vielen Fällen bedeutet dies nicht den individuellen Verlust einer Organisation, sei es finanzieller oder reputationsbezogener Art, sondern ein erhöhtes Risiko von brancheninternen und branchenübergreifenden Störungen aufgrund von gegenseitigen Abhängigkeiten zwischen Organisationen.“ —Sergei Serdyuk, Vizepräsident bei NAKIVO.

Schritte zur Gewährleistung der DORA-Konformität mit NAKIVO

DORA widmet den Verfahren zum Backup und zur Replikation (Artikel 11-12) besondere Aufmerksamkeit, da diese sich direkt auf die Verfügbarkeit, Kontinuität und Sicherheit der Dienste des Unternehmens auswirken. DORA verpflichtet Unternehmen, die Sicherheit der Datenübertragung zu gewährleisten und das Risiko von Datenbeschädigungen und -verlusten sowie von schlechten Datenverwaltungspraktiken und menschlichen Fehlern zu minimieren.

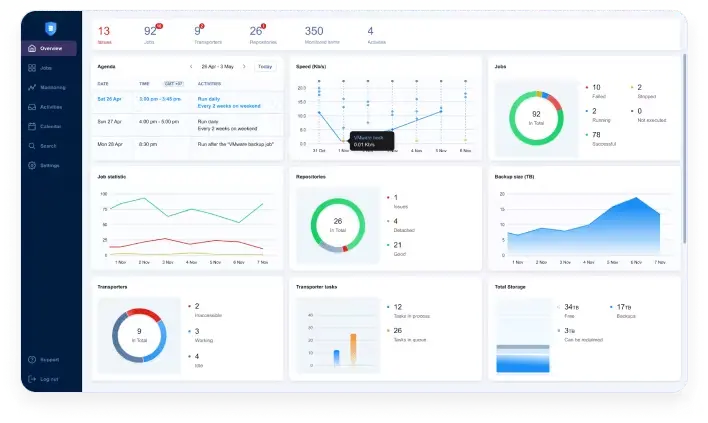

NAKIVO Backup & Replikation & Replikation ist eine umfassende Lösung für die Datensicherheit, mit der Sie Disaster-Recovery-Workflows sichern, replizieren, konfigurieren und automatisieren sowie Workloads über eine einzige webbasierte Oberfläche überwachen können.

Die Lösung unterstützt virtuelle, Cloud-, physische, NAS-, SaaS- und Hybrid-Umgebungen und eignet sich daher ideal, um Finanzunternehmen unterschiedlicher Größe dabei zu helfen, eine erstklassige Datensicherheit zu gewährleisten. Die Lösung arbeitet nahtlos mit verschiedenen Speichertypen, darunter Deduplizierungs-Geräte und NAS-Geräte, öffentliche Clouds, S3-kompatible Cloud-Plattformen und Bänder, um die für unterschiedliche Geschäfts- und Compliance-Anforderungen erforderliche Flexibilität zu gewährleisten.

Durchführung einer ersten Compliance-Bewertung

Führen Sie eine Lückenanalyse durch, um Bereiche zu identifizieren, in denen möglicherweise Verbesserungen erforderlich sind, um die DORA-Vorschriften einzuhalten. Konzentrieren Sie sich auf die vier oben genannten Schlüsselbereiche:

- ICT-Risikomanagement

- ICT-Incident-Management, Klassifizierung und Berichterstattung

- Testen der digitalen Resilienz

- ICT-Risikomanagement für Dritte

Entwicklung einer DORA-Compliance-Strategie

Bei der Entwicklung einer DORA-Compliance-Strategie sollte ein jährlicher Fahrplan mit definierten Schritten, Zielen und Prioritäten erstellt werden. Die Strategie unterscheidet sich je nach Komplexität der IT-Infrastruktur der Organisation und ihrer aktuellen Resilienz gegenüber digitalen Bedrohungen.

DORA verlangt von Finanzorganisationen, dass sie über geeignete Business-Continuity-Pläne, ICT-Reaktions- und Wiederherstellungspläne verfügen und eine Business Impact Assessment (BIA) ihrer Gefährdung durch schwerwiegende Störungen durchführen.

Die DORA verlangt außerdem, dass Unternehmen über mindestens einen sekundären Remote-Standort (einen Disaster-Recovery-Standort) verfügen, um die Kontinuität kritischer Geschäftsabläufe zu gewährleisten, wenn der primäre Standort ausfällt. Um Ausfallzeiten zu minimieren und Störungen oder Verluste zu begrenzen, sollte ein Unternehmen einen Disaster-Recovery-Plan entwickeln, der Folgendes umfasst:

- Der Umfang des Backups und der Disaster Recovery basierend auf der Bedeutung der Software- und Hardwarekomponenten und der gespeicherten Daten;

- Abhängigkeiten zwischen IT-Komponenten und Reihenfolge der VM-Wiederherstellung;

- Wiederherstellungsziele (Wiederherstellungszeit und Wiederherstellungspunkt) für jede Funktion in Abhängigkeit von ihrer Bedeutung und ihren Auswirkungen auf den Geschäftsbetrieb (dies bedeutet auch, dass Sie über ein Rotationsschema für Wiederherstellungspunkte verfügen müssen, das auf der Häufigkeit der Datenaktualisierungen und deren Bedeutung basiert);

- Zugewiesene Rollen und Verantwortlichkeiten für das Personal;

- Festgelegte Hardwareanforderungen für einen sekundären DR-Standort, um ausreichende CPU-, Speicher-, Festplattenkapazität und Netzwerkbandbreite für einen reibungslosen Übergang zu gewährleisten.

DORA-Compliance mit NAKIVO

Die fortschrittliche Funktionalität der NAKIVO-Lösung kann Ihnen dabei helfen, den Aufwand für die DORA-Compliance zu minimieren und die meisten Prozesse im Zusammenhang mit der Cybersicherheit zu automatisieren. Um Ihnen die Orientierung in allen Verwendungsfällen zu erleichtern, zeigen wir Ihnen hier, wie Sie mit der NAKIVO-Lösung bestimmte DORA-Sicherheitsanforderungen erfüllen können:

- Resilienz (Artikel 9). Mit der NAKIVO-Lösung können Sie die 3-2-1-Backup-Regel für eine bessere Datenresilienz ganz einfach einhalten. Gemäß dieser Regel müssen Sie mindestens drei Kopien Ihrer Backup-Daten an drei verschiedenen Standorten speichern; zwei Kopien sollten sich außerhalb des Standorts und eine in der Cloud befinden.

- Datenintegrität (Artikel 12). Mit App-Aware Backups und Replikaten können Sie sicher sein, dass die Anwendungsdaten konsistent sind, selbst wenn das Backup während der Ausführung der App durchgeführt wird. Die Lösung unterstützt auch Backups von Oracle-Datenbanken, Microsoft-Anwendungen wie Active Directory und Exchange Server sowie Microsoft 365-Apps und -Diensten (Teams, Exchange Online, SharePoint Online, OneDrive for Business).

- Resilienz gegen Ransomware und andere Cyber-Bedrohungen (Artikel 9). Mit der Lösung von NAKIVO können Sie unveränderliche Backups lokal, in der Cloud oder auf HYDRAstor-Geräten erstellen, um sicherzustellen, dass niemand Ihre Daten verändern oder löschen kann. Sie können auch die Vorteile von Air-Gapping nutzen, indem Sie Backupkopien auf Band oder einen anderen Wechselspeicher senden, auf den Cyberkriminelle über das Netzwerk nicht zugreifen können. Die Lösung ermöglicht es Ihnen auch, Backups vor der Wiederherstellung auf Malware zu scannen, sodass Sie sicher sein können, dass die Backup-Daten nicht infiziert sind.

- End-to-End-Verschlüsselung (Artikel 9). Mit der Lösung von NAKIVO können Sie Sicherungsdaten verschlüsseln, bevor sie den Quellcomputer verlassen, und das Netzwerk sowie die Backup-Repositorys verschlüsseln, um sicherzustellen, dass Ihre Daten sowohl während der Übertragung als auch im Ruhezustand geschützt sind.

- Verhinderung unbefugten Zugriffs und starke Authentifizierungsmechanismen (Artikel 9). Sie können alle Backups und Datensicherungs-Workflows mit rollenbasierter Zugriffskontrolle und Multi-Faktor-Authentifizierung schützen.

- Echtzeit-Überwachung von Bedrohungen (Artikel 10). Der beste Weg, um Anomalien in Echtzeit zu erkennen, ist der Einsatz einer umfassenden Anti-Malware-Software. Die Lösung von NAKIVO verfügt jedoch über Funktionen, mit denen Sie die Überwachung von Bedrohungen verbessern können. Mit der IT Monitoring-Funktion für VMwarekönnen Sie beispielsweise Probleme und verdächtige Aktivitäten erkennen, bevor sie zu einem größeren Problem werden. Die Funktion ermöglicht die Echtzeitüberwachung aller Leistungskennzahlen, einschließlich CPU-, RAM- und Festplattennutzung, sodass Sie ungewöhnlichen Verbrauch schnell erkennen können.

- Betriebliche Resilienz gegenüber IKT-Risiken und minimale Ausfallzeiten im Falle von Störungen (Artikel 11-12). Die erweiterte Funktionalität für Standortwiederherstellung von NAKIVO ermöglicht Ihnen die Automatisierung und das Testen von Standortwiederherstellung-Workflows . Sie können automatisierte Sequenzen konfigurieren und diese im Katastrophenfall mit einem Klick auslösen, um sofort auf Replikate an einem sekundären Standort umzuschalten.

- Regelmäßige Tests von DR-Workflows und -Protokollen (Artikel 12). Um sicherzustellen, dass die Wiederherstellung reibungslos verläuft und die Ziele während der Katastrophe erreicht werden, können Sie regelmäßige Tests der Failover- und Failback-Workflows in einem Testmodus planen, der Ihre Produktionsaktivitäten nicht beeinträchtigt. Durch das Testen können Sie die Abfolge der Aktionen überprüfen und die Netzwerkkonnektivität überprüfen.

Zusammenfassung

Der Digital Operational Resilience Act ist ein strategischer Schritt hin zu einem widerstandsfähigeren Finanzsektor und sicheren Finanzgeschäften. Durch die Durchsetzung der besten Cybersicherheitspraktiken und die Förderung von Lernen und Bewusstsein hilft das Gesetz Finanzinstituten, aktuellen Bedrohungen und zukünftigen Herausforderungen zu begegnen, und setzt gleichzeitig Maßstäbe für andere Branchen.

Machen Sie NAKIVO zu einem Teil Ihrer Reise hin zu einem widerstandsfähigeren IKT-System.