Comment configurer un domaine SSO vSphere dans vCenter

L’un des aspects essentiels de l’administration de l’infrastructure vSphere consiste à pouvoir attribuer des rôles et des autorisations pour les ressources vSphere. Gérer les connexions et les privilèges dans un environnement VMware vSphere vCenter Server est crucial pour plusieurs raisons. Vous souhaitez autoriser des autorisations granulaires et fournir une piste d’audit des actions effectuées dans l’environnement vCenter.

Examinons les points clés, notamment l’attribution de rôles ou d’autorisations basées sur vCenter Single Sign-On et Active Directory pour la configuration vCenter SSO.

Qu’est-ce que le domaine vCenter SSO ?

VMware vCenter Single Sign-On (SSO) est un composant d’authentification de VMware vSphere destiné à la gestion des identités. SSO authentifie un utilisateur pour lui permettre d’accéder à différents composants vSphere à l’aide des identifiants de connexion d’un seul compte. SSO s’appuie sur un mécanisme de jetons sécurisés pour permettre à plusieurs composants vSphere de communiquer entre eux.

La suite de produits VMware vSphere s’intègre à vCenter via le mécanisme d’authentification SSO. Cela vous permet d’utiliser SSO pour gérer ou accorder des autorisations aux ressources de la suite. Notez que SSO ne remplace pas VMware Horizon Identity Manager. Pour en savoir plus, consultez notre article VMware Horizon et VDI .

À partir de vSphere 5.1, VMware a introduit le SSO afin de rationaliser la gestion de plusieurs hôtes VMware ESXi et d’autres ressources vSphere, et d’améliorer la sécurité du mécanisme d’authentification vSphere avec les mêmes identifiants de connexion. Le SSO permet non seulement l’authentification Active Directory, mais également toute autre source d’authentification basée sur le langage SAML (Security Assertion Markup Language) 2.0.

Notez qu’une source d’identité vCenter SSO peut être associée à un domaine, mais qu’elle ne remplace pas Active Directory. Le SSO peut interagir avec Active Directory et fédérer l’authentification et les requêtes associées à un contrôleur de domaine Active Directory. Vous n’avez pas besoin de configurer un domaine Active Directory pour utiliser vCenter SSO si vous ne disposez pas d’un contrôleur de domaine AD dans votre environnement. Le SSO dispose d’un magasin d’utilisateurs interne à des fins d’authentification.

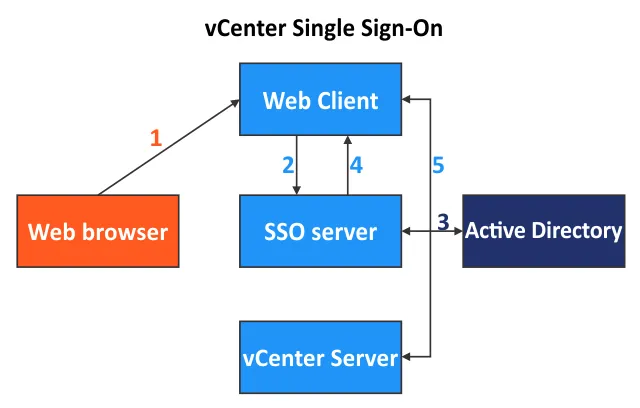

Fonctionnement de vCenter SSO

- Un utilisateur se connecte à VMware vSphere Web Client.

- Le serveur SSO reçoit le Nom d’utilisateur et le mot de passe saisis par l’utilisateur.

- La requête est transmise par le serveur SSO au mécanisme d’authentification approprié, tel qu’Active Directory ou l’authentification locale.

- Après l’authentification réussie, SSO transmet le jeton à VMware vSphere Client.

- Le jeton peut être utilisé pour l’authentification directement avec vCenter Server et d’autres composants VMware vSphere.

Les services utilisés pour vCenter Single Sign-On sont les suivants :

- Authentification des utilisateurs

- Service de jetons de sécurité

- Authentification via des certificats

- SSL pour un trafic sécurisé

L’authentification utilisateur est effectuée via un fournisseur d’identité intégré à vCenter ou un fournisseur d’identité externe (IdP). Le fournisseur intégré prend en charge Active Directory, OpenLDAP, les comptes locaux, l’authentification Windows intégrée, les cartes à puce, l’authentification de session Windows et RSA SecurID. Un service de jetons de sécurité émet des jetons SAM qui représentent l’identité de l’utilisateur.

Configuration SSO vCenter

La partie SSO de l’infrastructure vCenter est gérée par Platform Services Controller lors de l’installation de vCenter. Le Platform Services Controller est configuré lors de la configuration du vCenter Server Appliance (VCSA), qui est fourni sous la forme d’un modèle de machine virtuelle presque préconfiguré déployé dans vSphere. Le VCSA fonctionne sur le système d’exploitation Photon basé sur Linux. Le Platform Services Controller exécute également les services de certificats, les services de licence, le cadre d’authentification et la gestion des appliances.

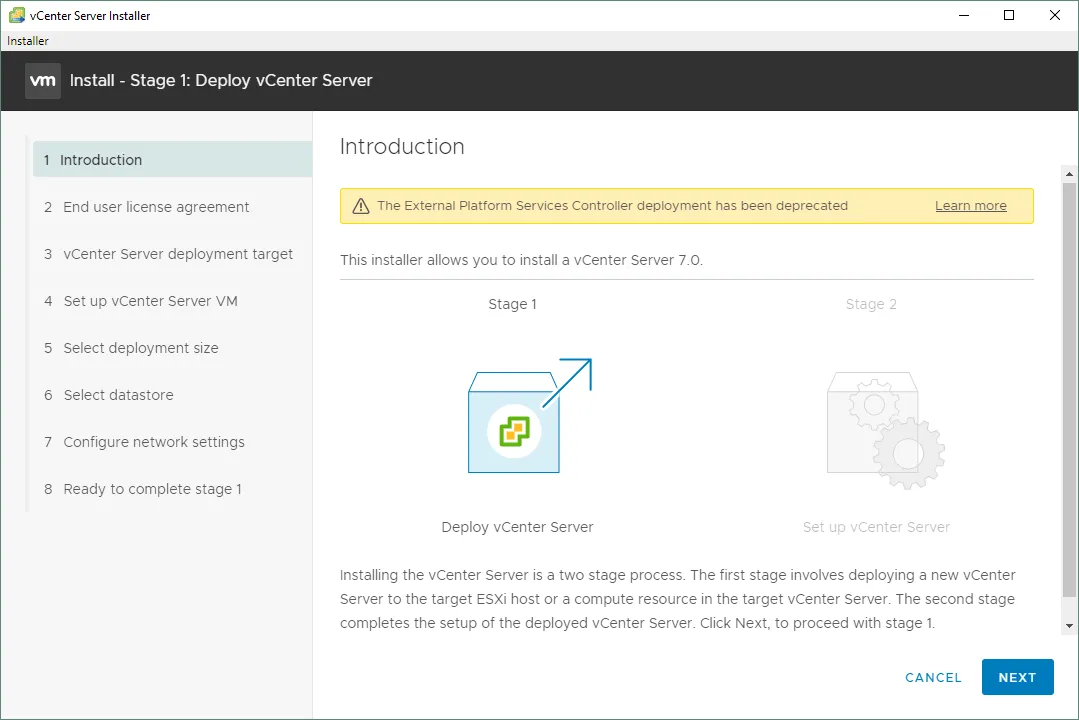

Dans les versions vCenter v.6.7 et antérieures, le PSC pouvait être configuré comme Embedded Platform Services Controller ou comme External Platform Services Controller. Dans vSphere v6.7, l’External Platform Services Controller a été déprécié. Dans vSphere 7, vous pouvez installer vCenter en utilisant uniquement le contrôleur de services de plate-forme intégré.

Dans la capture d’écran ci-dessous, vous pouvez voir l’étape 1 (Introduction) de la phase 1 lors de l’installation de vCenter 7 et un message d’avertissement indiquant que vous ne pouvez plus utiliser le contrôleur de services de plate-forme externe.

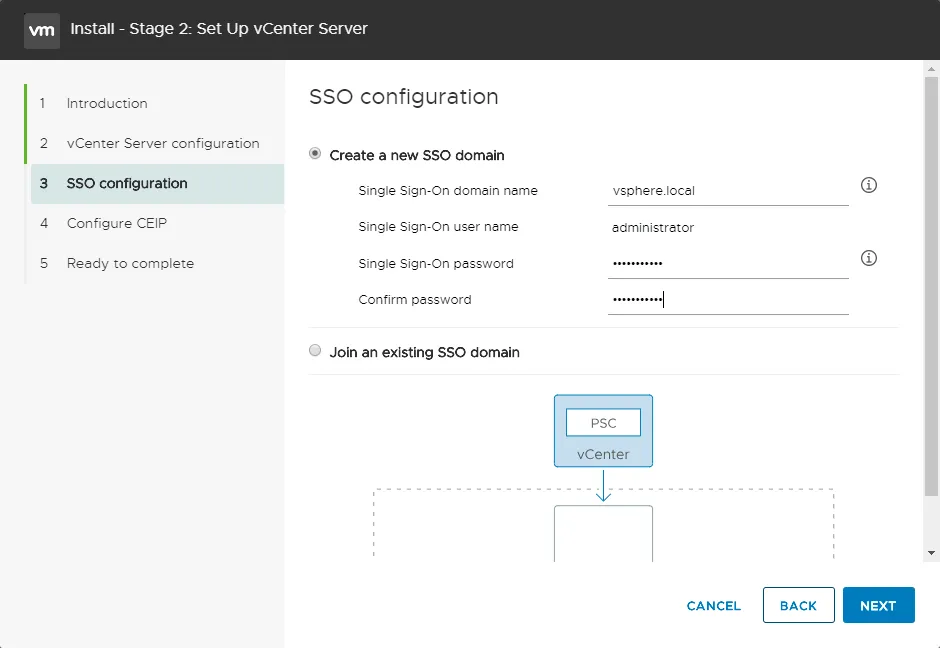

Un domaine SSO pour vSphere est configuré lors du déploiement de l’appliance vCenter Server . Vous trouverez plus de détails sur la configuration SSO de vCenter à l’étape 3 de la phase 2 lors du déploiement de vCenter (voir la capture d’écran ci-dessous). L’administrateur SSO, le mot de passe, le nom de domaine SSO et le nom du site SSO sont configurés lors de l’installation.

Vous pouvez créer un nouveau domaine SSO ou rejoindre un domaine SSO existant. Le domaine SSO vCenter que vous créez lors de la première installation de vCenter est la source d’identité par défaut dans votre environnement virtuel VMware vSphere.

Le domaine SSO est la source d’identité par défaut de l’environnement vSphere lorsqu’aucun autre domaine d’authentification (tel qu’Active Directory) n’est spécifié. Comme déjà mentionné, SSO fournit un mécanisme d’échange de jetons (basé sur SAML) pour l’authentification avec des sources d’identité telles qu’Active Directory, etc. Vous devez également garder à l’esprit que des problèmes peuvent survenir si vous configurez le domaine SSO pour qu’il reflète le nom de domaine AD. Beaucoup choisissent un nom de domaine SSO avec «.local» comme suffixe.

Nom de domaine vCenter SSO : bonnes pratiques

Les bonnes pratiques en matière de nom de domaine vCenter SSO consistent à utiliser le nom de domaine vsphere.local dans les petits environnements, mais il peut également être utilisé dans les grands environnements. Le nom de domaine SSO vsphere.local convient parfaitement à l’interopérabilité dans VMware vSphere, y compris les composants tels que vRealize Automation. Si vous ne savez pas quel nom de domaine SSO vCenter utiliser, utilisez vsphere.local.

Le nom de domaine SSO utilisé pour l’authentification locale dans vCenter ne doit pas être identique au nom du domaine Active Directory existant. Utilisez l’intégration Active Directory pour utiliser le domaine AD et son nom si nécessaire après l’installation de vCenter. Entrez un nom de domaine SSO vCenter en utilisant des caractères minuscules.

Configuration SSO vCenter après le déploiement

Vous pouvez modifier la configuration SSO vCenter après le déploiement de VMware vCenter Server.

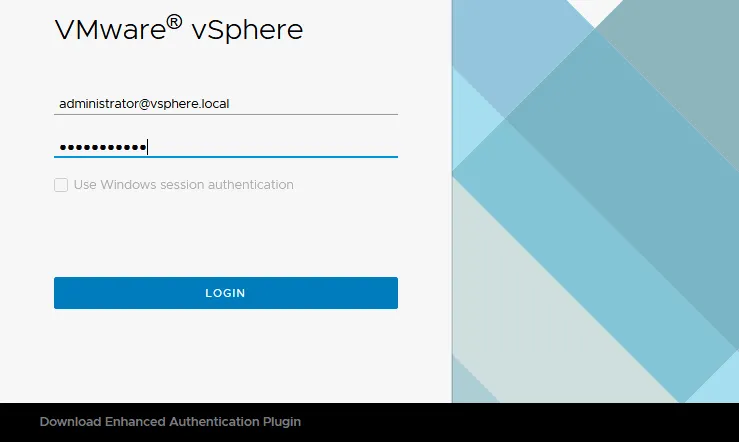

Connectez-vous à l’interface Web de VMware vSphere Client par l’intermédiaire de votre compte administrateur existant pour gérer vCenter, par exemple, administrator@vsphere.local.

Remarque :Si vous utilisez un navigateur pour accéder à VMware vSphere Client à partir d’un ordinateur Windows membre d’un domaine Active Directory (après vous être connecté à Windows en tant qu’utilisateur du domaine) et que ce domaine est configuré en tant que domaine SSO vCenter, vous pouvez sélectionner Utiliser l’authentification de session Windows pour plus de commodité. Si cette case à cocher est grisée (inactive), vous devez télécharger le plugin d’authentification améliorée. Nous expliquons ci-dessous la configuration de vCenter SSO à l’aide d’un domaine Active Directory existant.

Ajout d’un domaine Active Directory

Nous pouvons configurer l’intégration de l’authentification vCenter avec Active Directory et utiliser le domaine Active Directory comme domaine vCenter SSO. Nous partons du principe que vous disposez déjà d’un contrôleur de domaine Active Directory configuré et nous n’entrerons pas dans les détails du processus de configuration AD dans Windows Server. N’oubliez pas que vous devez créer régulièrement des sauvegardes Active Directory , en particulier si de nombreux services utilisent AD pour l’authentification.

Effectuez les actions suivantes pour modifier la configuration SSO de vCenter et l’intégrer à Active Directory :

- Cliquez sur l’icône de menu dans le coin supérieur gauche de l’interface Web. Faites défiler jusqu’à la section Single Sign On dans le volet gauche, puis cliquez sur Configuration.

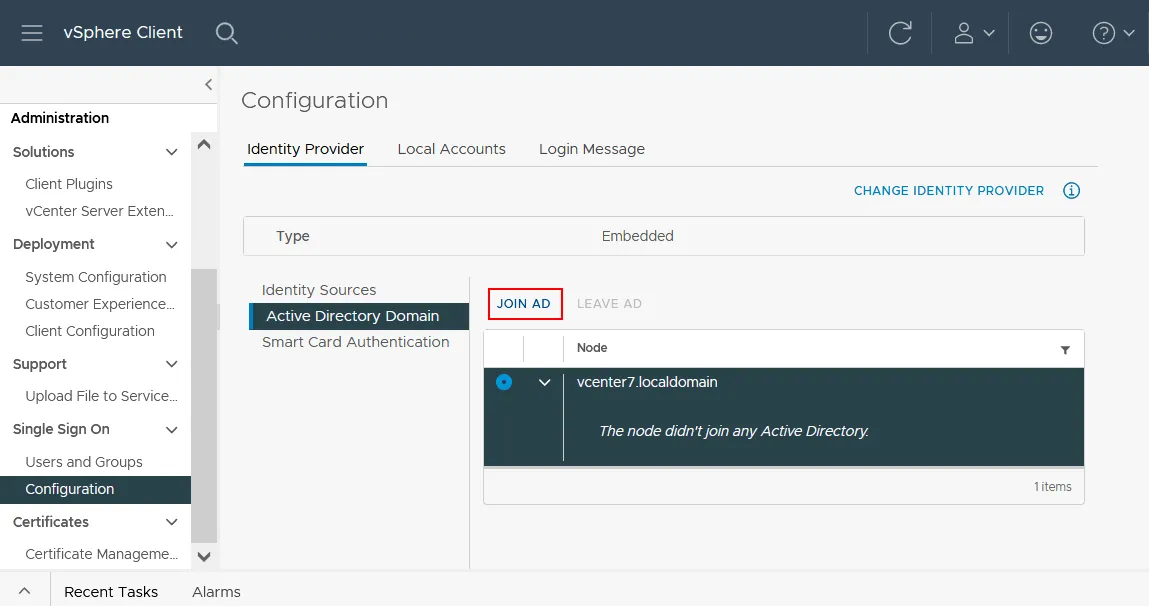

- Sélectionnez l’onglet Fournisseur d’identité puis sélectionnez Domaine Active Directory.

- Cliquez sur Rejoindre AD pour rejoindre le domaine Active Directory à utiliser pour vCenter Single Sign-On (en tant que domaine vCenter SSO).

- Entrez un nom de domaine, sélectionnez une unité organisationnelle (facultatif) et entrez les identifiants de connexion de l’administrateur du domaine AD (Nom d’utilisateur et mot de passe).

- Cliquez sur Rejoignez et redémarrez l’instance vCenter (VCSA) pour appliquer les modifications.

Fournisseur d’identité

Vous pouvez utiliser une autre source d’identité pour votre domaine vCenter Single Sign On.

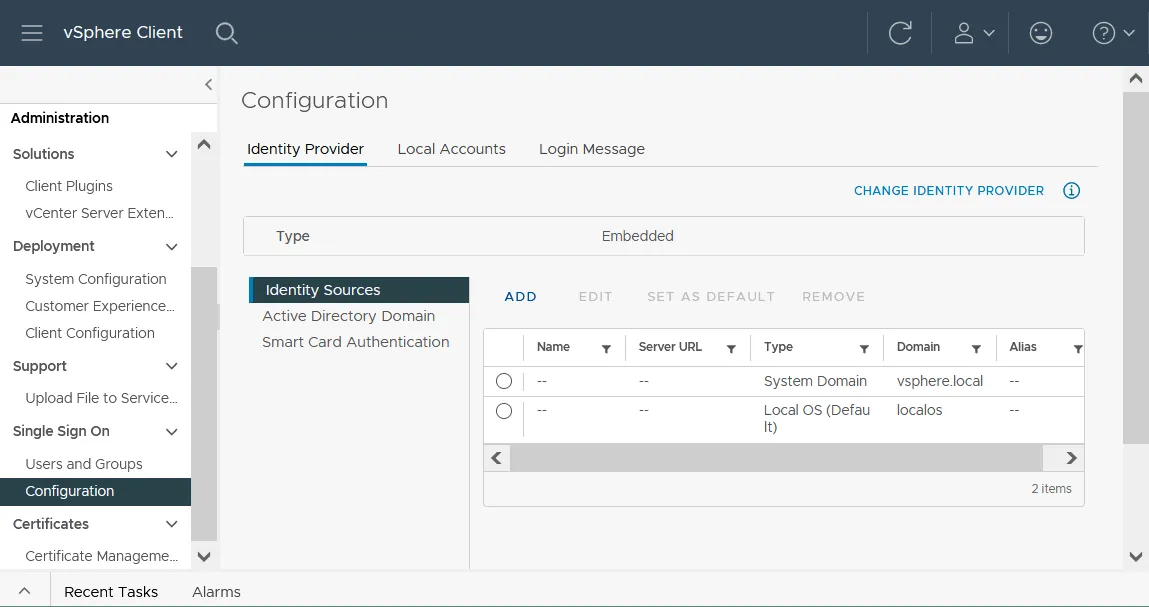

- Accédez à Administration > Single Sign On > Configuration dans VMware vSphere Client et cliquez sur Sources d’identité dans l’onglet Fournisseur d’identité .

- Sélectionnez la source d’identité disponible ou cliquez sur Ajouter pour en ajouter une nouvelle.

Vous pouvez sélectionner l’onglet Comptes locaux et configurer la durée d’expiration du mot de passe et d’autres politiques relatives aux mots de passe.

GESTION des utilisateurs et des groupes

Une fois que vous avez configuré un domaine vCenter SSO, vous pouvez créer des utilisateurs et les ajouter à des groupes afin de leur attribuer les autorisations appropriées.

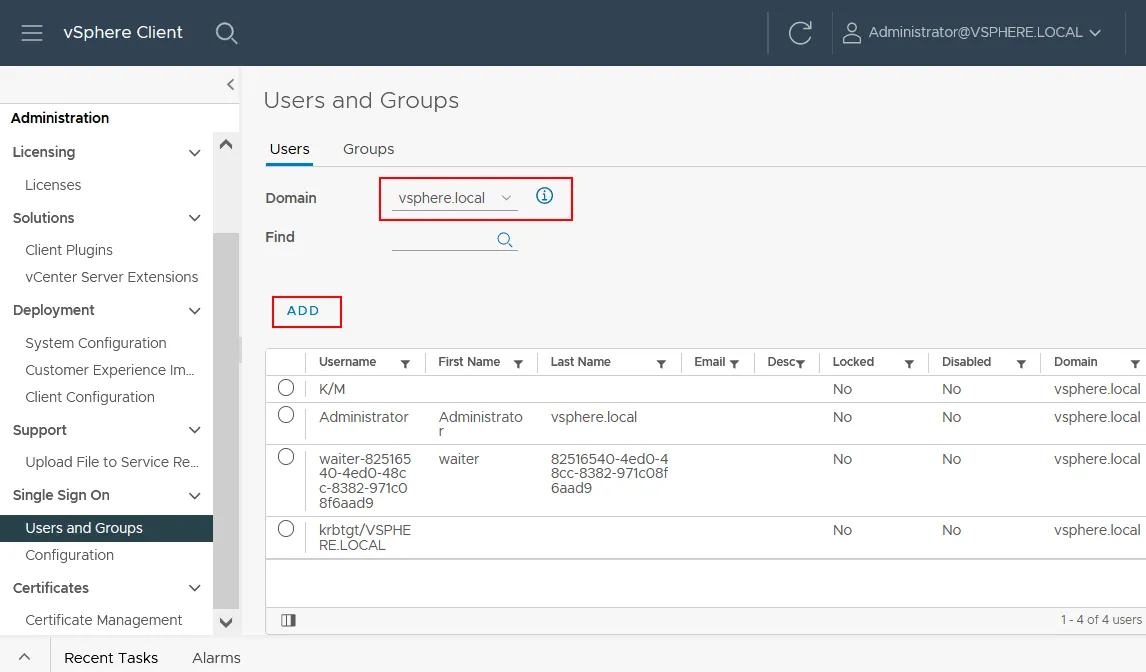

- Cliquez sur Utilisateurs et groupes sous la section Authentification unique dans le volet gauche de la page d’administration vCenter.

- Sélectionnez l’onglet Utilisateurs .

- Sélectionnez un domaine qui peut être un domaine par défaut (intégré) vsphere.local ou un domaine Active Directory que vous avez ajouté manuellement pour être utilisé comme domaine vCenter Single Sign-On.

- Cliquez sur Ajoutez pour ajouter un nouvel utilisateur pour le domaine sélectionné.

- Remplissez les champs obligatoires et enregistrez les paramètres.

Les avantages de la gestion des groupes sont la possibilité d’attribuer les autorisations nécessaires à un groupe et d’ajouter plusieurs utilisateurs au groupe afin de leur accorder automatiquement ces autorisations.

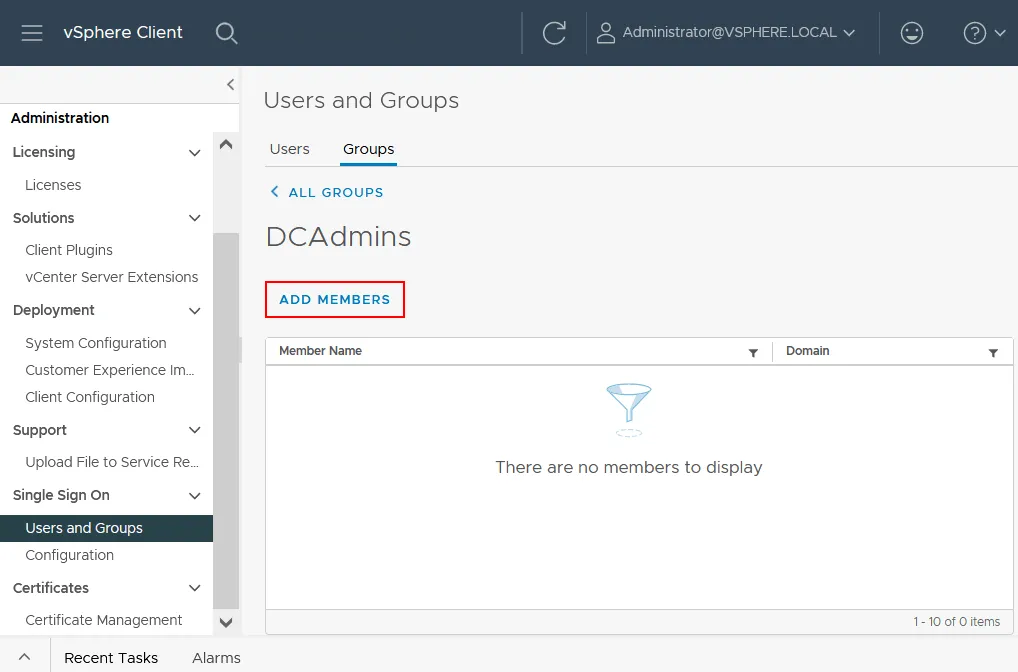

- Sélectionnez l’onglet Groupes sur la page Utilisateurs et groupes .

- Cliquez sur Ajouter des membres.

- Remplissez les champs obligatoires, tels que le nom du groupe, et sélectionnez le domaine à partir duquel ajouter des membres. Il peut s’agir d’un domaine SSO vCenter intégré, tel que vsphere.local ou d’un domaine Active Directory.

- Ajoutez les membres (utilisateurs ou groupes) à partir des domaines sélectionnés, puis cliquez sur Enregistrez.

Ne supprimez pas les utilisateurs et groupes prédéfinis (ceux qui existent après l’installation propre de vCenter).

Conclusion

Il est recommandé de sauvegarder vos VMs vCenter Server Appliance et les machines exécutant des contrôleurs de domaine Active Directory. Ces machines sont utilisées pour la gestion et l’authentification centralisées, et toute défaillance peut entraîner de graves répercussions et des temps d’arrêt.