Comment joindre vCenter à un domaine Active Directory

& L’intégration d’une appliance vCenter Server (VCSA) à Microsoft Active Directory en tant que source d’identité simplifie et améliore la sécurité de la gestion des accès. En joignant vCenter à un domaine AD, les administrateurs VMware vSphere peuvent utiliser la même source d’identité que celle utilisée pour accorder l’accès aux serveurs de fichiers et autres ressources du réseau afin d’accorder l’accès aux objets vSphere. Poursuivez votre lecture pour découvrir les étapes à suivre pour joindre vCenter à un domaine.

Comment ajouter vCenter à un domaine Active Directory

Active Directory est une norme courante pour l’authentification centralisée des utilisateurs dans de nombreuses organisations. Active Directory peut également être utilisé pour authentifier les utilisateurs VMware ESXi et VMware vCenter. Nous pouvons ensuite attribuer les autorisations VMware vSphere nécessaires aux utilisateurs authentifiés du domaine Active Directory.

Conditions à remplir

La configuration de l’intégration vCenter AD est soumise à certaines conditions à remplir :

- Un contrôleur de domaine Active Directory doit être configuré. Le contrôleur de domaine doit être accessible en écriture (et non pas uniquement en lecture).

- Le suffixe DNS utilisé pour le nom de domaine complet (FQDN) du serveur vCenter doit être correct.

- Les paramètres DNS de VCSA pour communiquer avec le contrôleur de domaine doivent être corrects.

- vCenter Server Appliance (VCSA) doit résoudre le nom DNS du contrôleur de domaine Active Directory en une adresse IP.

Remarque : Il est également possible d’ajouter un hôte ESXi autonome au domaine AD.

Comment ajouter vCenter au domaine

Nous devons ajouter notre appliance VCSA à Active Directory en tant qu’objet afin d’activer Active Directory (authentification Windows intégrée). Cette option nous permet de transmettre les identifiants de connexion Windows de l’utilisateur connecté comme authentification au vCenter Web Client. Notez que dans ce tutoriel, nous utilisons vCenter Server Appliance 7.0 avec un contrôleur de service de plate-forme intégré.

Procédez comme suit pour configurer la connexion AD :

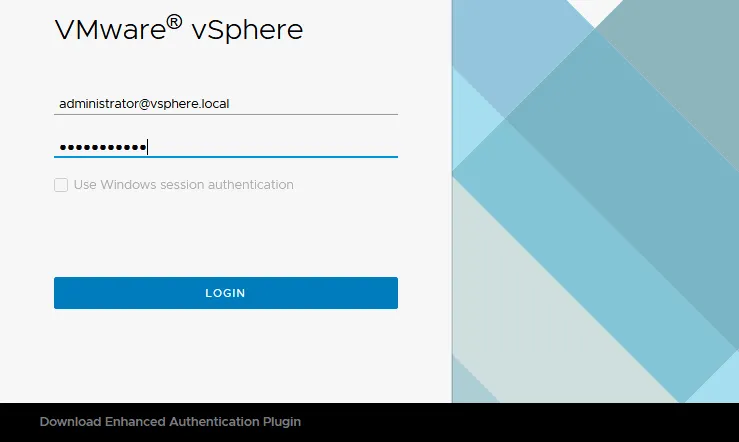

- Connectez-vous en tant qu’administrateur SSO à vCenter par le biais d’un navigateur Web et accédez à la page VMware vSphere Client. Le nom d’administrateur par défaut est administrator@vsphere.local (abordé dans un article précédent sur vSphere SSO domain), qui correspond à l’utilisateur administrateur configuré lors de l’installation de VCSA. Gardez également à l’esprit qu’il ne s’agit pas d’un utilisateur du domaine Windows Active Directory. Cependant, vous pouvez utiliser l’option Utiliser l’authentification de session Windows lorsque vous intégrez vCenter à Active Directory.

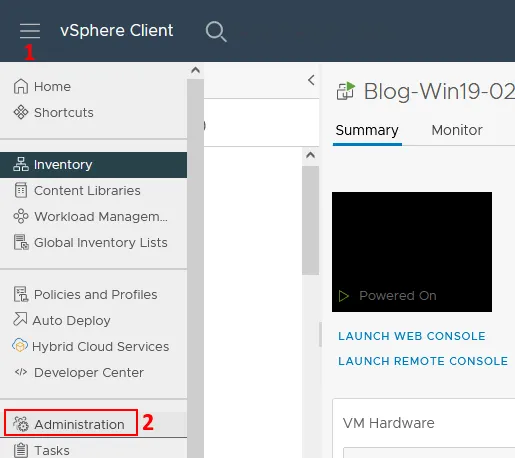

- Une fois connecté au client Web en tant qu’administrateur SSO, cliquez sur l’icône de menu dans le coin supérieur gauche. Cliquez sur Administration dans le menu qui s’ouvre.

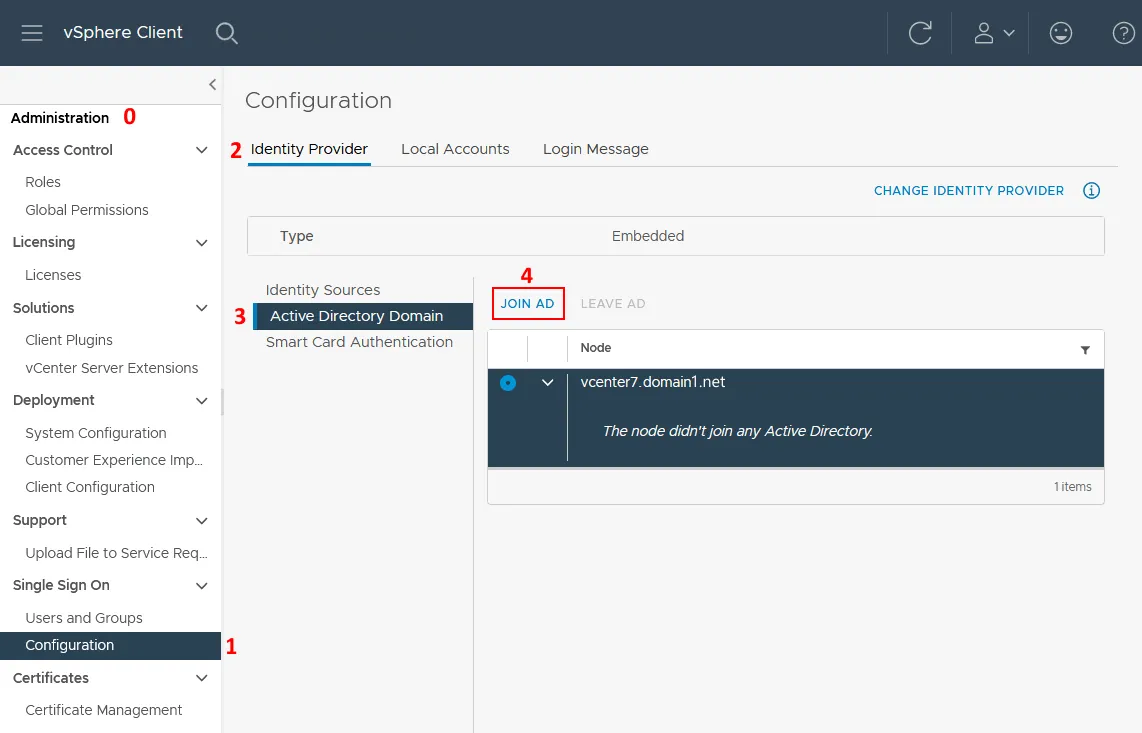

- Cliquez sur Configuration sur la page Administration dans la section Single Sign On . Sélectionnez l’onglet Identity Provider , cliquez sur Active Directory Domain, puis cliquez sur JOIN AD pour joindre vCenter au domaine.

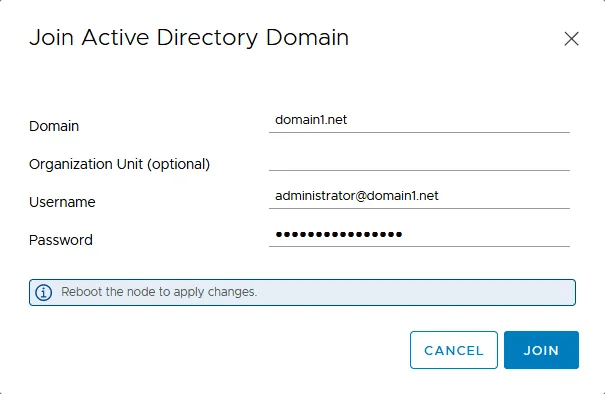

- Une boîte de dialogue s’affiche alors pour vous permettre de saisir les informations suivantes : Domaine, Unité organisationnelle, Nom d’utilisateur, et Mot de passe.

- Entrez le nom de domaine Active Directory, par exemple domain1.net. Notez que le nom de votre domaine SSO local existant (vsphere.local dans notre cas) et le domaine Active Directory (domain1.net dans notre cas) doivent être différents. Si vous utilisez le même nom de domaine AD, vous obtiendrez une erreur et ne pourrez pas rejoindre le domaine ni intégrer vCenter à Active Directory.

- La configuration d’une unité organisationnelle peut être utile pour ceux qui connaissent bien LDAP. Si le champ Unité organisationnelle est laissé vide, un compte d’ordinateur dans AD est créé à l’emplacement par défaut, qui est un conteneur Ordinateurs . Vous pouvez toujours déplacer un objet ordinateur vers l’unité organisationnelle requise sur votre contrôleur de domaine Active Directory. Exemple de remplissage du champ Unité organisationnelle :

OU=Unit1,DC=domain1,DC=net

-

Entrez le nom d’utilisateur et le mot de passe de l’administrateur du domaine Active Directory. Notre administrateur de domaine est administrator@domain.net. Cependant, vous pouvez créer un utilisateur dédié (par exemple, vmwareadmin) sur le contrôleur de domaine et ajouter cet utilisateur au groupe d’administrateurs de domaine approprié.

Après avoir rempli la boîte de dialogue, cliquez sur Rejoindre et vous serez invité à redémarrer votre appliance vCenter.

Remarque: Si vous voyez une erreur telle que :

Exception du client Idm : erreur lors de la tentative de connexion à AD, code d’erreur [11], utilisateur [domain1/administrator], domaine [domain1.net], orgUnit[]

essayez d’exécuter la commande suivante dans le shell de la console VCSA (ligne de commande) en tant qu’administrateur système avec votre nom de domaine et votre nom d’administrateur de domaine :

/opt/likewise/bin/domainjoin-cli join domain1.net administrator

-

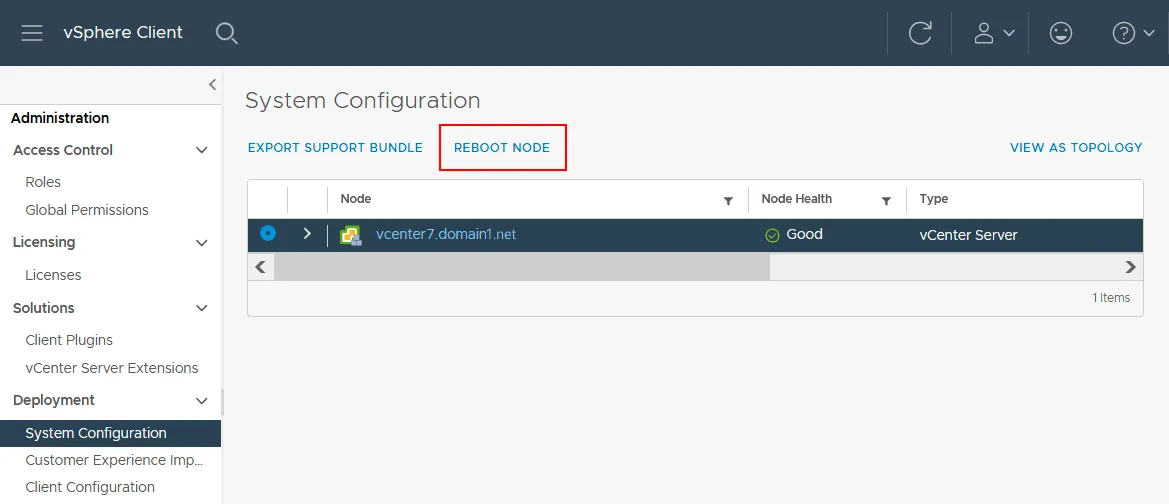

Pour redémarrer le serveur vCenter à partir de l’interface de VMware vSphere Client, accédez à Administration > Configuration du système, sélectionnez votre nœud vCenter, puis cliquez sur Redémarrer le nœud.

Vous pouvez également vous connecter à VMware Host Client de l’hôte VMware ESXi sur lequel la machine virtuelle vCenter Server Appliance est exécutée et redémarrer la machine virtuelle VCSA. Une autre solution consiste à utiliser l’interface utilisateur Direct Console (DCUI) sur le VCSA et à utiliser l’option Reboot (Redémarrer) qui s’y trouve.

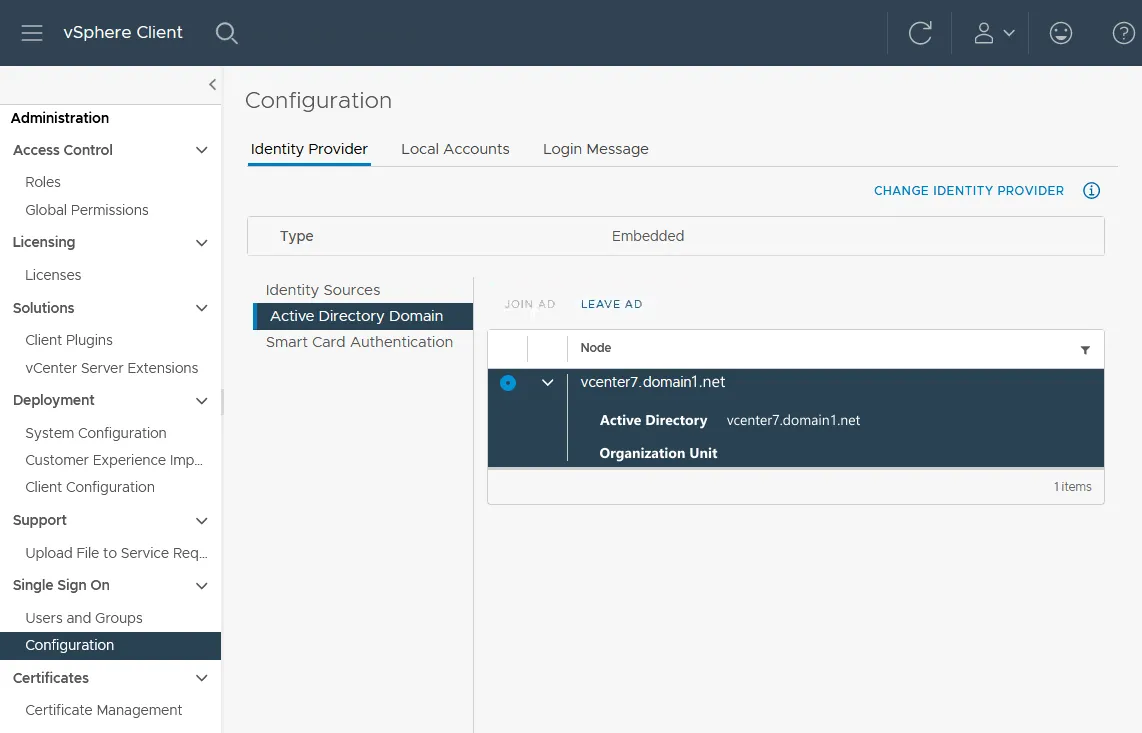

- Après le redémarrage de vCenter, vous pouvez vous rendre sur Administration > Authentification unique > Configuration > Fournisseur d’identité > Domaine Active Directory (comme vous l’avez fait précédemment) et assurez-vous que la connexion au contrôleur de domaine est réussie et que votre vCenter est désormais membre du domaine.

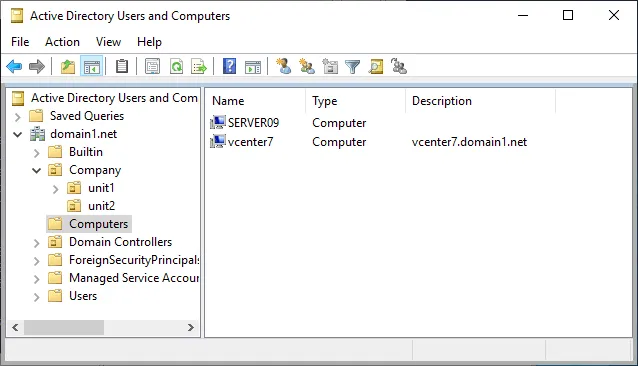

- Vous pouvez également vous assurer que votre machine vCenter a rejoint le domaine dans Windows Server agissant en tant que contrôleur de domaine. Pour ce faire, ouvrez Utilisateurs et ordinateurs Active Directory, sélectionnez votre domaine, puis cliquez sur Ordinateurs. Vous pouvez voir que notre machine vcenter7 est membre de notre domaine Active Directory dans la capture d’écran ci-dessous.

Ajout de la source d’identité

Après que vCenter Server Appliance (VCSA) a été ajouté au domaine et redémarré, nous sommes prêts à ajouter notre source d’identité Active Directory :

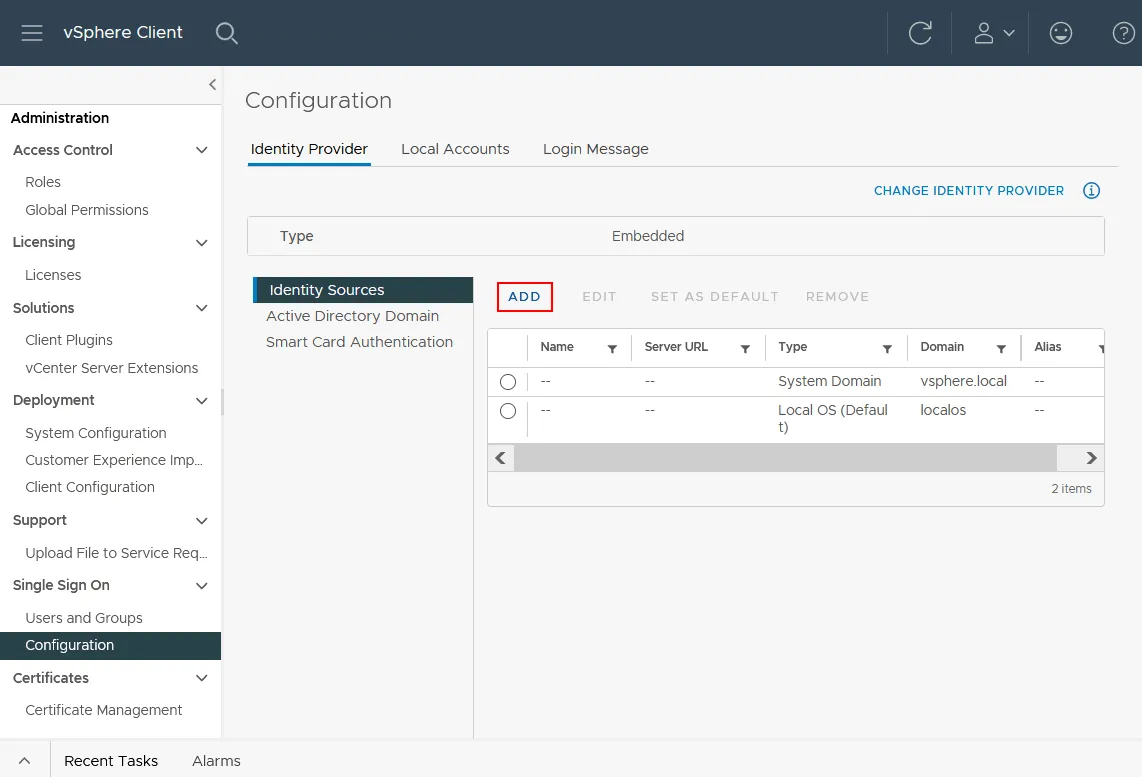

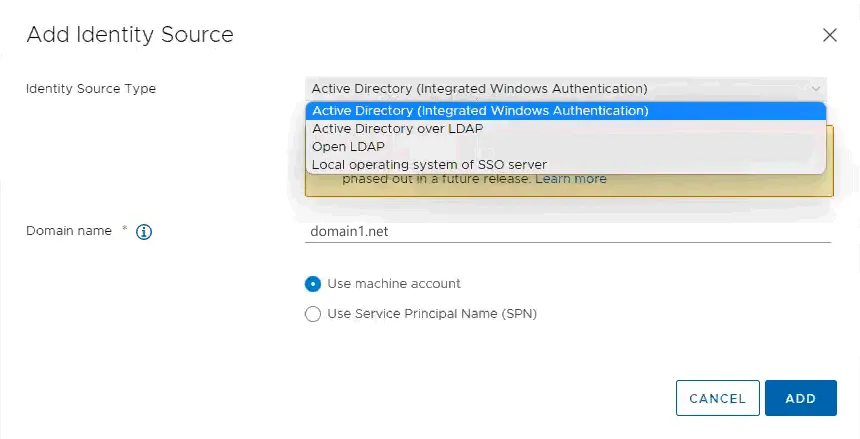

- Revenez à Administration et cliquez sur Configuration sous le menu Single Sign-On . Cliquez sur le bouton Sources d’identité dans l’onglet Fournisseur d’identité puis cliquez sur le bouton Ajouter bouton pour ajouter une source d’identité.

- Nous sélectionnons l’option Active Directory (authentification Windows intégrée) option. Maintenant que nous avons joint notre vCenter au domaine, le champ Nom de domaine est automatiquement rempli avec notre nom de domaine. Nous pouvons laisser l’option Utiliser le compte machine comme option par défaut ici. Enfin, terminez la configuration de la source d’identité et cliquez sur Ajoutez.

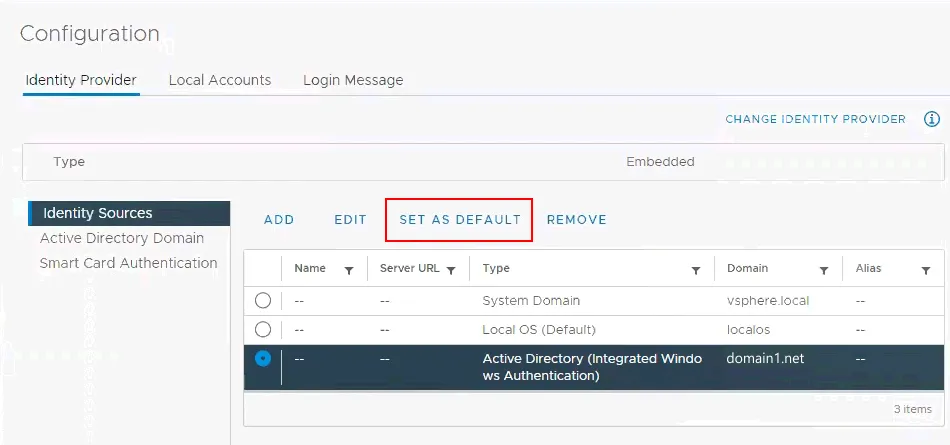

- Maintenant, sous la source d’identité, nous pouvons voir notre domaine. Vous pouvez cliquer sur Définir comme valeur par défaut pour utiliser ce domaine Active Directory par défaut.

Vous pouvez ensuite créer des rôles dans vCenter et attribuer des privilèges à ces rôles, puis associer un rôle à un utilisateur Active Directory.

Conclusion

Disposer d’un système centralisé pour l’authentification des utilisateurs dans votre environnement et utiliser Active Directory pour l’authentification des utilisateurs vSphere est utile dans de nombreuses situations. Veillez à sauvegarder régulièrement votre contrôleur de domaine Active Directory et votre appliance vCenter Server afin d’éviter les temps d’arrêt et les problèmes causés par l’impossibilité d’authentifier les utilisateurs et de gérer l’infrastructure. NAKIVO Backup & Replication est une solution complète de protection des données pour les environnements VMware vSphere. Utilisez cette solution pour sauvegarder vos VMs et vos applications telles que Microsoft Active Directory.